マルチクラウド 担当者コラム

マルチクラウド・Azure

Azure 第30回『Azure Virtual Machineのセキュリティ対策 - 5つのポイント -』

概要

IT におけるセキュリティの重要性は以前より指摘されていたことですが、昨今はランサムウェアによる被害が世間を騒がせ、またシステムへの不正アクセスやデータの不正持ち出しなどのインシデントも後を絶ちません。企業・組織のシステムや重要なデータをAzure の仮想マシンでホストしている場合、仮想マシンのセキュリティを高めることは重要で必須の課題です。

この記事では5つのポイントで仮想マシンのセキュリティを向上させるための機能を紹介していきます。

1. 仮想マシンへの接続

仮想マシンを管理するためにクライアントからの接続が必要ですが、この接続は攻撃界面(アタック サーフェース)になります。

この管理用の接続を安全にする方法として、以下のようなサービス・機能が提供されています。

※以下の記事でもこれらの機能について紹介していますので、併せてご参照ください。

VPN Gateway

サービス概要

VPN Gatewayは、オンプレミスのネットワークとAzureの仮想ネットワークをインターネットVPNで接続するサービスです。これにより、オンプレミスのコンピューターからAzureの仮想マシンへプライベートIPアドレスで接続できるようになります。VPN Gatewayは、サイト間VPN接続やポイント対サイトVPN接続をサポートし、セキュアな通信を実現します。

セキュリティ上のメリット

VPN Gatewayは、データの暗号化と認証を通じて、仮想マシンへの不正アクセスを防ぎます。特にランサムウェア対策として、VPN接続を利用することで、インターネット上の攻撃者からの直接的なアクセスを遮断し、データの安全性を確保します。また、VPNトンネル内での通信は暗号化されるため、データの盗聴や改ざんのリスクを大幅に低減します。

詳しくは以下を参照してください。

Express Route

サービス概要

Express Routeは、オンプレミスのネットワークとAzureの仮想ネットワークを専用線や閉域網を経由して接続するサービスです。これにより、インターネットを介さずに高帯域幅、低遅延の接続が可能となり、ビジネスクリティカルなアプリケーションに最適です。

セキュリティ上のメリット

Express Routeは、インターネットを経由しないため、外部からの攻撃リスクを大幅に低減します。ランサムウェア対策として、専用線や閉域網を利用することで、ネットワークトラフィックがインターネット上で露出することなく、安全にデータを転送できます。これにより、データの盗聴や改ざんのリスクが最小限に抑えられます。

詳しくは以下を参照してください。

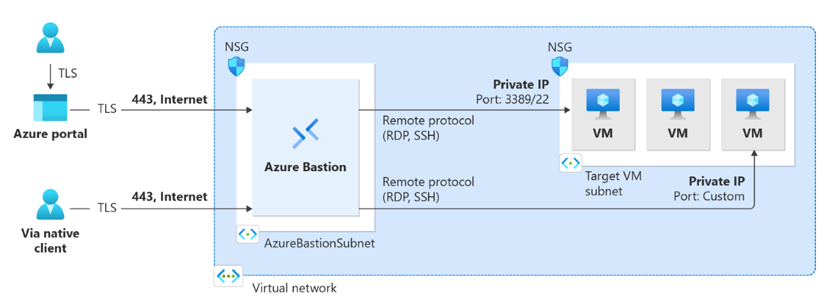

Bastion

サービス概要

Bastionは、Azureが提供するマネージドサービスで、仮想マシンへの安全なリモート接続を実現します。踏み台サーバーとして機能し、インターネット上のクライアントから仮想マシンへの直接接続を避け、Bastionを経由して接続することでセキュリティを強化します。

セキュリティ上のメリット

Bastionを利用することで、仮想マシンへのリモート接続がインターネット上で露出することなく、安全に行えます。ランサムウェア対策として、Bastionは仮想マシンへの直接アクセスを防ぎ、攻撃者が仮想マシンに到達するリスクを低減します。また、BastionはTLSを使用して通信を暗号化し、データの盗聴や改ざんを防ぎます。

詳しくは以下を参照してください。

Just-In-Time アクセス

サービス概要

Just-In-Timeアクセスは、Azureポータルを通じて仮想マシンへのアクセスを必要な時だけ許可する機能です。ユーザーがアクセスを要求すると、指定した時間だけ特定のIPアドレスから選択したポートへの受信トラフィックが許可されます。これにより、不要なアクセスを制限し、セキュリティを強化します。

セキュリティ上のメリット

Just-In-Timeアクセスは、仮想マシンへのアクセスを最小限に抑えることで、ランサムウェア攻撃のリスクを低減します。特定の時間とIPアドレスに限定することで、攻撃者が仮想マシンにアクセスする機会を大幅に減らします。また、アクセスログを監視することで、不正なアクセス試行を迅速に検知し、対応することが可能です。

詳しくは以下を参照してください。

2. 仮想ネットワーク

個々の仮想マシンへの接続に対するセキュリティを確保するだけでなく、仮想マシンが接続している仮想ネットワークに攻撃者が侵入できないよう、セキュリティを高める必要もあります。

仮想ネットワークのセキュリティを確保するために、以下のようなサービス・機能が提供されています。

ネットワークセキュリティグループ(NSG)

サービス概要

ネットワークセキュリティグループ (NSG) は、Azure 仮想ネットワークのサブネットおよび仮想マシンのネットワークインターフェースに適用できる IP ファイアウォールです。NSG は、インバウンドおよびアウトバウンドのトラフィックを制御するためのルールを設定でき、特定の IP アドレスやポートに対するアクセスを許可または拒否することができます。

セキュリティ上のメリット

NSG は、ランサムウェア攻撃を防ぐための重要なセキュリティ対策です。特定の IP アドレスやポートへのアクセスを制限することで、悪意のあるトラフィックをブロックし、ネットワーク内の仮想マシンを保護します。また、NSG のルールを適切に設定することで、不要な通信を最小限に抑え、攻撃のリスクを低減します。

詳しくは以下を参照してください。

Azure Firewall

サービス概要

Azure Firewall は、Azure 仮想ネットワーク内に設置できる、ステートフルでフルマネージドな L7 ファイアウォールです。高度な脅威インテリジェンスを活用し、ネットワークトラフィックを監視・制御します。Azure Firewall は、アプリケーションおよびネットワークレベルのフィルタリングを提供し、セキュリティポリシーを一元管理できます。

セキュリティ上のメリット

Azure Firewall は、ランサムウェア攻撃からの保護に効果的です。高度な脅威インテリジェンスを活用して、既知の悪意のある IP アドレスやドメインへのアクセスをブロックします。また、アプリケーションレベルのフィルタリングにより、特定のアプリケーションやプロトコルを制限し、攻撃のリスクを低減します。

詳しくは以下を参照してください。

NAT Gateway

サービス概要

NAT Gateway は、仮想ネットワークからインターネットへのトラフィックに対してアドレス変換を行うサービスです。これにより、仮想ネットワーク内のリソースがインターネットにアクセスする際に、プライベート IP アドレスをパブリック IP アドレスに変換します。

セキュリティ上のメリット

NAT Gateway は、ランサムウェア攻撃からの保護に役立ちます。仮想ネットワーク内のリソースが直接インターネットに公開されることを防ぎ、外部からの攻撃を受けにくくします。

詳しくは以下を参照してください。

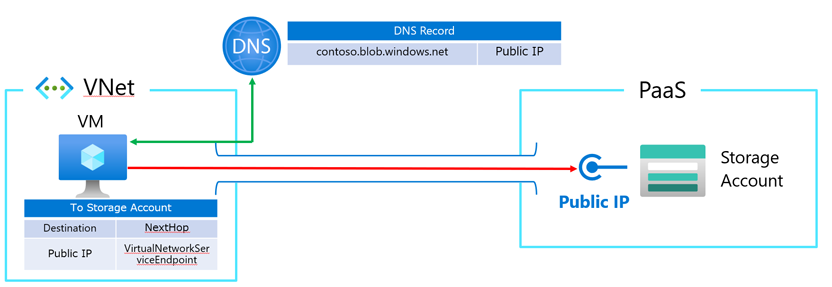

仮想ネットワークサービスエンドポイント

サービス概要

仮想ネットワークサービスエンドポイントは、仮想ネットワークから Azure の PaaS にアクセスするためのパブリック IP アドレス(グローバル IP アドレス)に対する接続を最適化するサービスです。仮想ネットワークのサブネットに対して構成し、PaaS へのアクセスを最適化します。

セキュリティ上のメリット

仮想ネットワークサービスエンドポイントは、ランサムウェア攻撃からの保護に寄与します。仮想ネットワークから PaaS へのアクセスを最適化し、パブリックインターネットへの通信を完全に遮断することで、攻撃のリスクを低減します。また、PaaS 側でも特定の仮想ネットワークからのアクセスのみを許可することで、セキュリティを強化します。

詳しくは以下を参照してください。

強制トンネリング

サービス概要

強制トンネリングは、VPN Gateway や Express Route を使用して仮想ネットワークとオンプレミスのネットワークを接続する場合に、仮想ネットワークからインターネットへのトラフィックをオンプレミスのネットワーク経由に強制する機能です。これにより、トラフィックをオンプレミス側で検査・監査できます。

セキュリティ上のメリット

強制トンネリングは、ランサムウェア攻撃からの保護に有効です。仮想ネットワークからのトラフィックをオンプレミスのセキュリティソリューションで検査・監査することで、悪意のあるトラフィックを検出し、ブロックすることができます。また、オンプレミスのセキュリティポリシーを適用することで、セキュリティを一元管理できます。

詳しくは、以下を参照してください。

Azure Web アプリケーションファイアウォール(WAF)

サービス概要

Azure Web アプリケーションファイアウォール(WAF)は、Azure Front Door や Application Gateway、Azure CDN に追加できるアプリケーションファイアウォールです。WAF は、Web アプリケーションへの攻撃を検出・防御し、セキュリティを強化します。

セキュリティ上のメリット

Azure WAF は、ランサムウェア攻撃からの保護に効果的です。Web アプリケーションへの攻撃を検出し、悪意のあるリクエストをブロックすることで、攻撃のリスクを低減します。また、WAF のルールをカスタマイズすることで、特定の攻撃パターンに対する防御を強化し、セキュリティを向上させます。

詳しくは以下を参照してください。

Azure Front Door/Azure Application Gateway

サービス概要

Azure Front Door は、Azure 上のグローバルな負荷分散ソリューションです。Web トラフィックを最適化し、アプリケーションのパフォーマンスと可用性を向上させます。Azure WAF を追加することで、セキュリティを強化できます。

セキュリティ上のメリット

Azure Front Door は、ランサムウェア攻撃からの保護に寄与します。グローバルな負荷分散により、攻撃の影響を最小限に抑え、アプリケーションの可用性を維持します。また、Azure WAF を追加することで、Web アプリケーションへの攻撃を検出・防御し、セキュリティを強化します。

詳しくは以下を参照してください。

Azure CDN

サービス概要

Azure CDN は、Azure 上で利用できるコンテンツ配信ネットワークです。Web コンテンツを高速かつ効率的に配信し、ユーザーエクスペリエンスを向上させます。Azure WAF を展開することで、セキュリティを強化できます。

セキュリティ上のメリット

Azure CDN は、ランサムウェア攻撃からの保護に役立ちます。コンテンツ配信ネットワークを利用することで、攻撃の影響を分散し、サービスの可用性を維持します。また、Azure WAF を展開することで、Web アプリケーションへの攻撃を検出・防御し、セキュリティを強化します。

詳しくは以下を参照してください。

サードパーティ製のNGFW、仮想セキュリティアプライアンス

サービス概要

Microsoft Azure Marketplace では、サードパーティ製の次世代ファイアウォール(NGFW)や仮想セキュリティアプライアンスが提供されています。Fortinet、Palo Alto、Check Point などの製品がラインアップされており、オンプレミスと共通の構成を取ることが可能です。

セキュリティ上のメリット

サードパーティ製の NGFW や仮想セキュリティアプライアンスは、ランサムウェア攻撃からの保護に効果的です。高度な脅威インテリジェンスとセキュリティ機能を提供し、ネットワークトラフィックを監視・制御します。また、オンプレミスと共通のセキュリティポリシーを適用することで、一貫したセキュリティ対策を実現します。

Azure で利用できるサードパーティ製品については、以下を参照してください。

Azure DDoS Protection

サービス概要

Azure DDoS Protection は、仮想ネットワークに対する DDoS 攻撃を防御・軽減するためのマネージドサービスです。ネットワークトラフィックを常時監視し、攻撃を検知した際には自動的に軽減策を適用します。これにより、サービスの可用性を維持し、ビジネスの継続性を確保します。

セキュリティ上のメリット

Azure DDoS Protection は、ランサムウェア攻撃からの保護にも寄与します。DDoS 攻撃によるサービス停止を防ぐことで、DDoSwp利用した脅迫・金銭の要求(ランサムDDoS攻撃)からの影響を最小限に抑えます。また、ネットワークトラフィックを常時監視することで、異常なトラフィックを早期に検知し、迅速に対応することができます。

詳しくは以下を参照してください。

3. 仮想マシン

仮想マシンで実行されているオペレーティングシステムやプログラムについても、オンプレミスのサーバーと同様のセキュリティ対策が必要です。

仮想マシンのセキュリティ対策として、以下のようなサービス・機能が提供されています。

Microsoft Defender for Endpoint

サービス概要

Microsoft Defender for Endpointは、アンチマルウェア機能を含む高度な脅威の防止、検出、調査、および応答を支援するために設計されたエンドポイントセキュリティです。Azureの仮想マシンにも展開でき、オンプレミスのコンピューターを含めた一元的なエンドポイントセキュリティ対策が行えます。

セキュリティ上のメリット

Microsoft Defender for Endpointは、ランサムウェアを含む多様な脅威からシステムを保護します。リアルタイムの脅威検出と自動応答機能により、攻撃を迅速に封じ込め、被害を最小限に抑えます。また、脅威インテリジェンスを活用して新たな攻撃手法を予測し、事前に対策を講じることができます。

詳しくは以下を参照してください。

ディスク暗号化

サービス概要

Azureのマネージドディスクには自動的な暗号化機能が用意されています。ディスクを暗号化することで、ディスク内のデータを攻撃者から保護することができます。ディスクの暗号化には、Azure Disk Storageのサーバー側暗号化、ホストでの暗号化、Azure Disk Encryption、機密のディスク暗号化などがあります。

セキュリティ上のメリット

ディスク暗号化は、ランサムウェア攻撃に対する強力な防御手段です。暗号化されたディスクは、攻撃者がデータにアクセスしても解読できないため、データの漏洩や改ざんを防ぎます。また、暗号化キーの管理をAzure Key Vaultと連携することで、セキュリティをさらに強化できます。

ディスクの暗号化には以下のような種類があります。

詳しくは以下を参照してください。

トラステッド起動

サービス概要

Azureのトラステッド起動は、仮想マシンに対してセキュアブート、vTPM(仮想TPM)、仮想化ベースのセキュリティなどの機能を有効にするものです。これにより、仮想マシンの起動プロセス全体が信頼できる状態であることを保証します。

セキュリティ上のメリット

トラステッド起動は、ランサムウェアがシステムの起動プロセスに侵入するのを防ぎます。セキュアブートにより、信頼できるソフトウェアのみが起動されるため、マルウェアの侵入を防止します。また、vTPMを使用することで、暗号化キーや証明書の安全な管理が可能となり、システム全体のセキュリティが向上します。

詳しくは以下を参照してください。

Azure Confidential Computing

サービス概要

Azure Confidential Computingは、コンピューターで使用するデータを暗号化することで、外部から隔離されたアプリケーションの実行環境を提供する技術です。このような機能を持った仮想マシンがAzureで提供されています。

セキュリティ上のメリット

Confidential Computingは、ランサムウェアがデータにアクセスするのを防ぎます。データが常に暗号化された状態で処理されるため、攻撃者がデータを盗み出しても解読できません。また、データの処理中も暗号化が維持されるため、データの完全性と機密性が確保されます。

詳しくは以下を参照してください。

VMゲストの自動パッチ適用とAzure Update Manager

サービス概要

Azure仮想マシンでは、WindowsおよびLinuxのオペレーティングシステムに対して自動パッチ適用が行えます。また、Azure Update Managerを使用することで、より詳細な更新管理が可能です。

セキュリティ上のメリット

自動パッチ適用とAzure Update Managerは、ランサムウェア攻撃のリスクを低減します。最新のセキュリティパッチを迅速に適用することで、既知の脆弱性を悪用した攻撃を防ぎます。また、パッチ適用の自動化により、管理者の負担を軽減し、セキュリティ対策の一貫性を保つことができます。

詳しくは以下を参照してください。

4. Entra ID

Azure へのアクセスには Entra ID が利用されます。この ID を盗用されないようセキュリティを高める必要があります。

Entra ID のセキュリティを確保するために、以下のようなサービス・機能が提供されています。

条件付きアクセス

サービス概要

条件付きアクセスは、Entra IDへのサインイン時に指定した条件に応じてポリシーを適用し、制御を行う機能です。これにより、特定の条件下でのみアクセスを許可し、パスワード漏洩などのリスクに対しても不正利用を防止する体制を構築できます。

セキュリティ上のメリット

条件付きアクセスは、ランサムウェア攻撃からシステムを保護するための強力な手段です。特定の条件を満たさないアクセスをブロックすることで、不正なアクセスを防ぎ、攻撃者がシステムに侵入するのを防止します。また、多要素認証(MFA)と組み合わせることで、セキュリティをさらに強化できます。

以前の記事で紹介していますので、詳しくはそちらをご覧ください。

ロールベースのアクセス制御(RBAC)

サービス概要

ロールベースのアクセス制御(RBAC)は、AzureやEntra IDのアクセス制御を行うための機能です。ユーザーに対して必要最低限の権限のみを付与し、過剰なアクセス権限の付与を防止します。これにより、常に適切なアクセス権管理が行えます。

セキュリティ上のメリット

RBACは、ランサムウェア攻撃のリスクを低減します。ユーザーに必要最低限の権限のみを付与することで、攻撃者がシステムに侵入した場合でも、被害を最小限に抑えることができます。また、アクセス権限の管理が容易になり、セキュリティポリシーの一貫性を保つことができます。

以前の記事で紹介していますので、詳しくはそちらをご覧ください。

パスワードポリシーとパスワード保護

サービス概要

Entra IDのアカウントで使用できるパスワードには、パスワードポリシーが設定されており、脆弱なパスワードは禁止されています。また、不正なパスワードの試行が繰り返されるとアカウントがロックアウトされる仕組みもあります。

セキュリティ上のメリット

パスワードポリシーとパスワード保護は、ランサムウェア攻撃に対する基本的な防御手段です。強力なパスワードポリシーにより、攻撃者が簡単にパスワードを推測するのを防ぎます。また、アカウントロックアウト機能により、不正なアクセス試行を迅速に検出し、攻撃を未然に防ぐことができます。

詳しくは以下を参照してください。

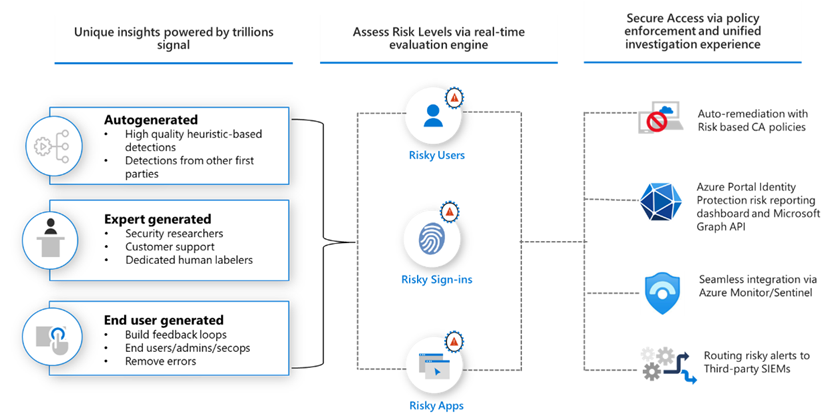

Entra ID Protection

サービス概要

Entra ID Protectionは、組織がEntra IDアカウントのIDに関するリスクを検出、調査、修復できるサービスです。匿名IPアドレスの使用、パスワードスプレー攻撃、漏洩した資格情報などのリスクをリアルタイムで検出し、危険なサインインやユーザーをレポートします。

セキュリティ上のメリット

Entra ID Protectionは、ランサムウェア攻撃からシステムを保護するための重要なツールです。リアルタイムでリスクを検出し、自動修復機能により迅速に対応することで、攻撃の被害を最小限に抑えます。また、リスクの可視化により、セキュリティ対策の強化ポイントを明確にすることができます。

詳しくは以下を参照してください。

5. 脅威の監視と検出・防御

セキュリティを確保するには、仮想マシンや仮想ネットワークなどの Azure 上のインフラストラクチャーを監視し、脅威の検出とそれへの対処を速やかに行うことも必要です。

こうした脅威の監視と検出・防御のために、以下のようなサービス・機能が提供されています。

Microsoft Defender for Cloud

サービス概要

クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) であり、さまざまなサイバー脅威や脆弱性を悪用した攻撃からクラウドベースのアプリケーションを保護するように設計されたセキュリティ対策とプラクティスが含まれています。

Microsoft Defender for Cloud の主要な機能は以下の3つです。

・開発セキュリティ運用 (DevSecOps) ソリューション

・クラウド セキュリティ態勢管理 (CSPM) ソリューション

・クラウド ワークロード保護プラットフォーム (CWPP)

これらの機能を通じて、規制コンプライアンス、サイバー攻撃パス分析、ワークロード保護、脆弱性スキャン、DevOps 態勢の可視性、コードとしてのインフラストラクチャーのセキュリティ、コードのセキュリティ ガイダンスなどが実現できます。

セキュリティ上のメリット

Microsoft Defender for Cloudは、ランサムウェア攻撃からクラウドベースのワークロードを保護します。脆弱性スキャンとサイバー攻撃パス分析により、潜在的な脅威を早期に検出し、対策を講じることができます。また、規制コンプライアンスを維持し、セキュリティ態勢を強化することで、ランサムウェアの侵入を防ぎます。

詳しくは以下を参照してください。

Microsoft Defender XDR (Extended Detection and Response)

サービス概要

Microsoft Defender XDRは、Azureで提供されるさまざまなセキュリティソリューションを統合し、エンドポイント、ID、電子メール、アプリケーション間で検出、防止、調査、応答をネイティブに調整する拡張セキュリティソリューションです。高度な攻撃に対する統合された保護を提供します。

セキュリティ上のメリット

Microsoft Defender XDRは、ランサムウェア攻撃に対する包括的な防御を提供します。エンドポイントからクラウドまでの全体的な視点で脅威を検出し、迅速に対応することで、攻撃の被害を最小限に抑えます。また、異なるセキュリティソリューションの統合により、脅威の可視性と対応力が向上し、ランサムウェアの侵入を効果的に防ぎます。

詳しくは以下を参照してください。

Microsoft Sentinel

サービス概要

Microsoft Sentinelは、セキュリティ情報イベント管理(SIEM)とセキュリティオーケストレーション、自動化、応答(SOAR)機能を備えたクラウドネイティブなソリューションです。Microsoft SentinelとMicrosoft Defender XDRを組み合わせることで、組織が最新の攻撃から防御するための包括的なソリューションを提供します。

セキュリティ上のメリット

Microsoft Sentinelは、ランサムウェア攻撃に対する強力な防御手段です。SIEM機能により、リアルタイムで脅威を検出し、SOAR機能により自動化された応答を実行することで、攻撃を迅速に封じ込めます。また、脅威インテリジェンスを活用して新たな攻撃手法を予測し、事前に対策を講じることができます。

詳しくは以下を参照してください。

Azure Network Watcher

サービス概要

Azure Network Watcherは、ネットワークのパフォーマンスを監視および診断し、分析情報を取得できるサービスです。仮想ネットワーク内のパケットキャプチャーやIPフローの検証、ネットワークトポロジーの表示などが行えます。

セキュリティ上のメリット

Azure Network Watcherは、ランサムウェア攻撃の検出と防止に役立ちます。ネットワークトラフィックの監視と分析により、異常な活動を早期に検出し、攻撃の兆候を把握することができます。また、パケットキャプチャー機能により、詳細なトラフィックデータを取得し、攻撃の原因を特定して対策を講じることができます。

詳しくは以下を参照してください。

Microsoft セキュリティ露出管理

サービス概要

Microsoftセキュリティ露出管理は、組織の資産とその攻撃境界面を視覚化し、管理できるセキュリティソリューションです。攻撃界面をプロアクティブに管理し、重要な資産を保護し、露出リスクを調査して軽減するのに役立ちます。Microsoft Defenderの各サービスやEntra IDと統合されています。

セキュリティ上のメリット

Microsoftセキュリティ露出管理は、ランサムウェア攻撃のリスクを低減します。攻撃界面を可視化し、リスクの高い領域を特定することで、事前に対策を講じることができます。また、資産の重要度に応じた保護を提供し、ランサムウェアの侵入を防ぎます。さらに、リスクの調査と軽減により、セキュリティ態勢を強化し、攻撃の被害を最小限に抑えることができます。

詳しくは以下を参照してください。

Microsoft Copilot for Security

サービス概要

Microsoft Copilot for Securityは、生成AIを利用したセキュリティソリューションです。自然言語でCopilotとやり取りしながら、インシデント対応、脅威ハンティング、インテリジェンス収集、セキュリティ体制管理などの支援機能を利用できます。Microsoft Defender XDR、Microsoft Sentinel、Microsoft Intuneなどの製品や、その他のサードパーティサービス(ServiceNowなど)と統合されています。

セキュリティ上のメリット

Microsoft Copilot for Securityは、ランサムウェア攻撃に対する迅速な対応を支援します。生成AIを活用することで、脅威の検出と対応を自動化し、攻撃の被害を最小限に抑えます。また、脅威ハンティングやインテリジェンス収集により、潜在的な脅威を早期に発見し、事前に対策を講じることができます。さらに、セキュリティ体制の管理を効率化し、組織全体のセキュリティを強化します。

詳しくは以下を参照してください。

まとめ

ここまで紹介してきたように、Azure の仮想マシンやその上のオペレーティングシステム・ワークロードを保護するためにさまざまなレベルで多くの機能が用意されています。

実際に構築・運用するシステムの内容や規模、求められるセキュリティ要件に応じてこれらのサービスを活用し、クラウド環境を安全・安心なものにしていきましょう。

Azure のセキュリティ機能についてや Azure サブスクリプションのご契約などのご相談、ご質問がございましたら、当社担当営業までご連絡ください。

マルチクラウドの記事