CSP 担当者コラム

CSP

Microsoft 365 のセキュリティ機能を利用する

Microsoft 365 サブスクリプションでは生産性を高めるさまざまなアプリケーションとサービスが利用できますが、それだけでなくデータやユーザーを保護するセキュリティの機能も含まれています。

ランサムウェアを始めとするマルウェアへの感染、不正侵入や意図しないミスによる情報漏洩など、ビジネスに大きな影響を与えるインシデントは後を絶ちません。以下の例のように、これらのインシデントは企業・組織の事業継続に大きな影響を与え、有形無形の損害には計り知れないものがあります。

-

パスワードを破られた(盗み取られた)ことからランサムウェアに感染し、システムの復旧に多額のコストを費やしたアメリカ・アトランタ市 (*1)

-

フィッシングサイトへのアクセスでMicrosoft 365のIDとパスワードが窃取され、なりすましメールを送信された矢野経済研究所 (*2)

-

ネットワーク機器の脆弱性から内部に侵入されてランサムウェア感染が広がり業務が2か月間停止した徳島県つるぎ町立半田病院 (*3)

-

外部業者との接続からランサムウェア感染が広がった大阪急性期・総合医療センター (*4) など

こうしたセキュリティインシデントの予防と被害の最小化のために、Microsoft 365 のセキュリティ機能を活用することができます。

今回の記事では、Microsoft 365 で利用できるセキュリティ機能の中から「多要素認証」「条件付きアクセス」「Microsoft Defender for Business」を紹介します。

多要素認証

多要素認証はMicrosoft 365 へのサインインで、パスワード以外にもう1つの要素での認証を求める機能です。これにより、パスワードのみのサインインよりセキュリティを大きく向上させることが可能です。

パスワードは便利な手段ですが、常に漏えいの危険があります。またパスワードの設定によっては推測や総当たりでの攻撃で破られるリスクがあります。実際に発生しているMicrosoft 365 への侵入・侵害の事例でも、その多くがパスワードを突破されたことによるものです。

多要素認証はパスワードという「知識」の要素に加えて、「所持」(ドングルトークンや携帯電話などのモノの所有)・「生体」(指紋、顔、虹彩などのヒトそのもの)の要素を認証時に要求する機能です。これによりパスワードが漏えい・推測されても追加の認証を突破できないので、不正なアクセスの危険性が大きく削減されます。

とりわけ管理者権限(特にグローバル管理者の役割)を持つユーザーアカウントに対して多要素認証強制することが強く推奨されています。

多要素認証は以下のいずれかの方法で有効にできます。

-

「セキュリティの既定値群」を利用する

-

条件付きアクセスを構成する(次項で解説します)

-

ユーザーごとに構成する

ライセンス要件

-

「セキュリティの既定値群」の利用

-

ユーザーごとの構成

すべてのMicrosoft 365 ライセンスで利用可 -

条件付きアクセスの構成

Azure AD Premium P1/P2 ライセンスが必要

-

Microsoft 365 Business Premium とMicrosoft 365 E3 にはAzure AD Premium P1 ライセンス、Microsoft 365 E5 には Azure AD Premium P2 ライセンスが含まれています。

「セキュリティの既定値群」を利用する

多要素認証は「セキュリティの既定値群」を利用する方法で有効にすることが推奨されています。セキュリティの既定値群を有効にすると、その一環として多要素認証も有効になります。

セキュリティの既定値群を有効にする手順は以下のとおりです。

-

下記サイト(Microsoft Azure)にMicrosoft 365 の管理者(セキュリティ管理者、条件付きアクセス管理者、またはグローバル管理者)権限のある組織アカウントでサインインします。

-

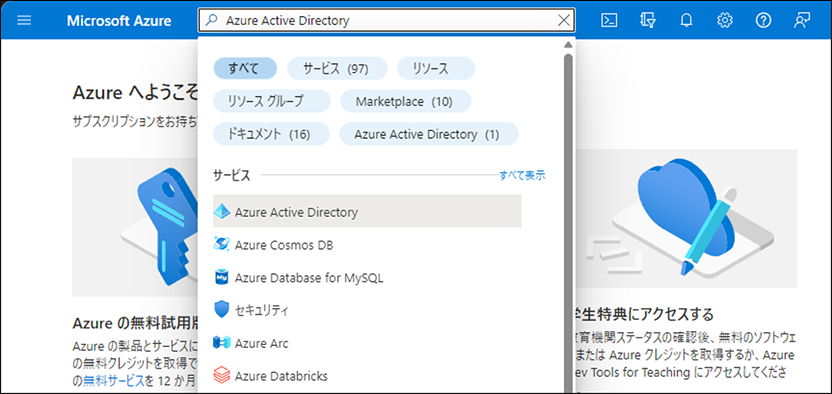

Azure Active Directory に移動します。検索欄で"Azure Active Directory"を検索し、表示される"Azure Active Directory"をクリックします。

-

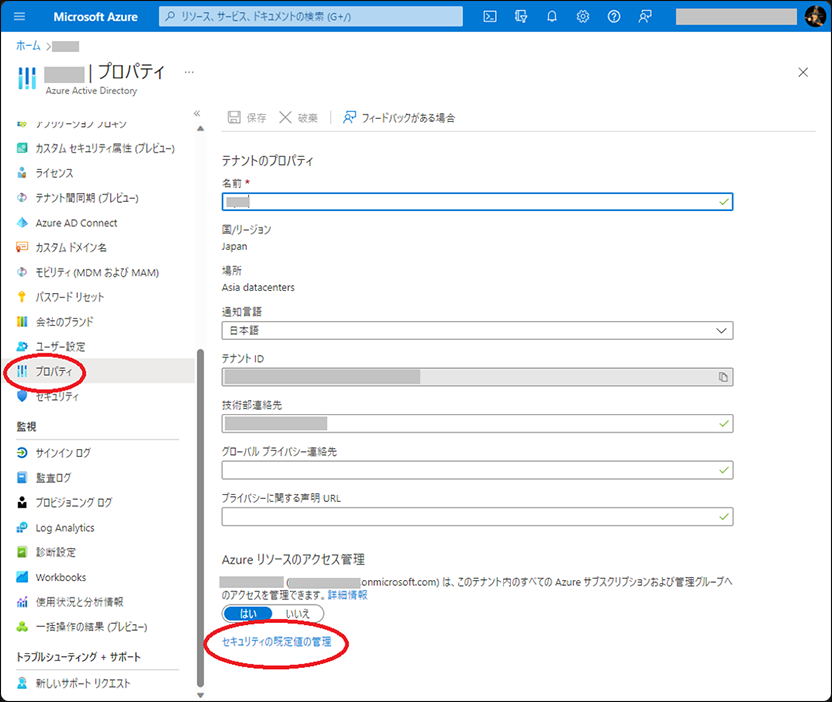

Azure Active Directory の画面で、左側のナビゲーションから [プロパティ] を選択し、[プロパティ] 画面の下の方にある [セキュリティの既定の管理] をクリックします。

-

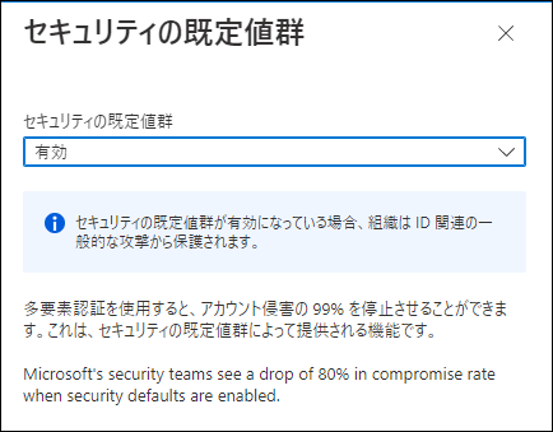

[セキュリティの既定値群] が表示されますので、[有効] を選択して [保存] をクリックします。

※既に有効になっている場合は、そのまま [キャンセル] で閉じてください

これにより、以下のように多要素認証が有効になります。

-

すべてのユーザーは多要素認証への登録を求められます。

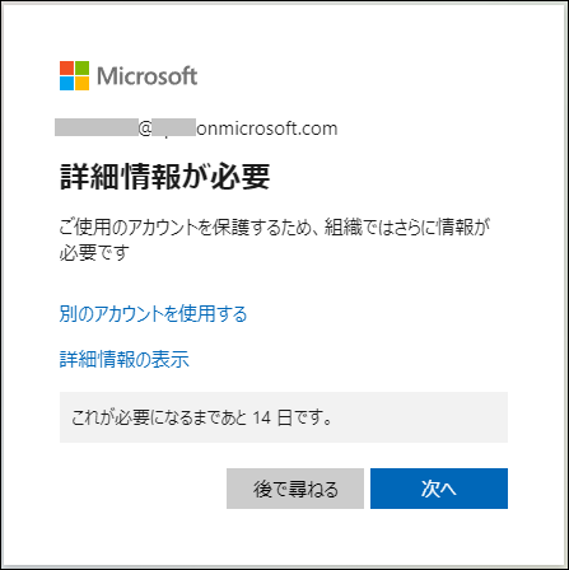

[セキュリティの既定値群] が有効になって以降、最初にサインインしてから14日以内に登録を完了する必要があります。登録には SMS が受信できる携帯電話か Microsoft Authenticator アプリが必要です。サインインの際に以下のようなメッセージが表示されるので、[次へ] をクリックして画面の指示に従い登録を完了してください。

-

管理者は必ず多要素認証でサインインする必要があります。

対象となるのは以下の管理者ロールです。全体管理者・アプリケーション管理者・認証管理者・課金管理者・クラウドアプリケーション管理者・条件付きアクセス管理者・Exchange 管理者・ヘルプデスク管理者・パスワード管理者・特権認証管理者・セキュリティ管理者・SharePoint 管理者・ユーザー管理者

-

管理者以外のユーザーは必要に応じて多要素認証でのサインインを求められます。

場所(IPアドレス)・サインインに使っているデバイス・ユーザーの役割・サインインしようとしているタスクなどの要因に基づいて多要素認証が求められます。 -

特権が必要な作業では多要素認証を求められます。

次のサービスにアクセスするすべてのユーザーが(管理者であるかどうかに関わらず)多要素認証を求められます。

Azure portal・Azure PowerShell・Azure CLI

併せて以下のセキュリティポリシーも有効になります。

-

レガシ認証プロトコルをブロックする。

Office 2010 などの先進認証を使用できず基本認証で認証を行うアプリや、IMAP、SMTP、POP3 などの古いメールプロトコルを使用しているクライアントからのMicrosoft 365 への接続がブロックされます。(基本認証やこれらのプロトコルは多要素認証をサポートできないためです。)

ユーザーごとに構成する

以下のような組織では、セキュリティの既定値群を有効にできません。

-

SMSが受信できる携帯電話もMicrosoft Authenticator アプリも利用できないユーザーがいる場合

-

レガシ認証プロトコルをブロックできない場合(基本認証しかサポートされていないアプリやプロトコルを使用しなければならない場合)

これらの組織では、以下に示す方法でユーザーごとに多要素認証を構成できます。

-

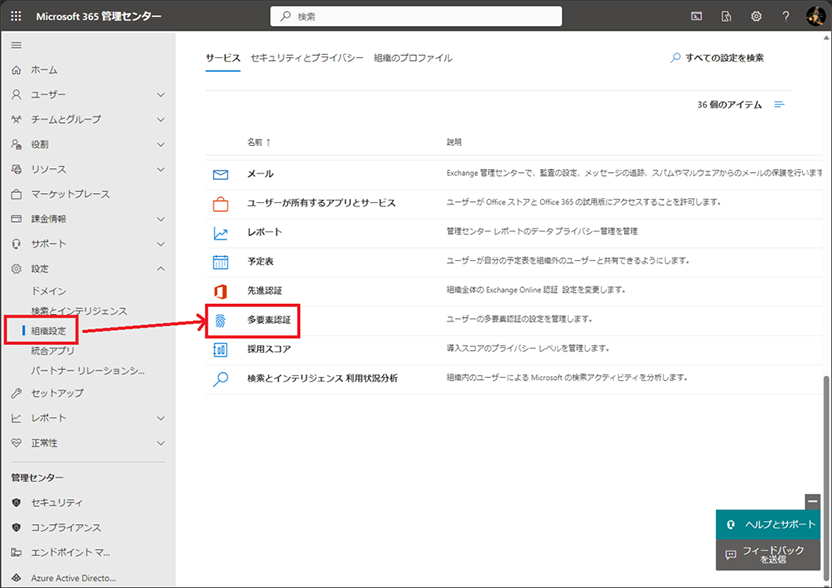

Microsoft 365 管理センターに管理者権限のあるアカウントでサインインします。

-

[組織設定] - [多要素認証] の順にクリックします。

-

[多要素認証を構成する] をクリックします。

-

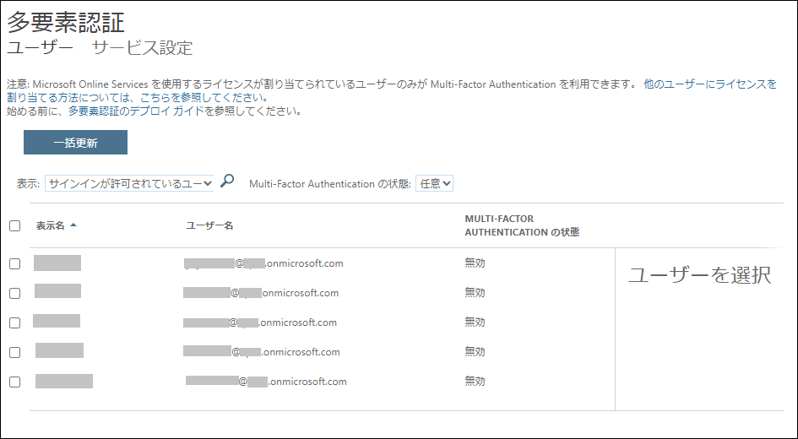

多要素認証の構成画面が表示されます。

-

チェックボックスで多要素認証を構成するユーザーを選択して、[有効にする] をクリックします。

-

多要素認証を有効にしたユーザーを選択すると、多要素認証を無効に戻したり、多要素認証を強制したりすることができます。

ユーザーごとの多要素認証の設定とセキュリティの既定値群・条件付きアクセスでの多要素認証の設定が両方行われている場合は、より制限の強い設定が有効になります。ユーザーごとの多要素認証で「強制」となっているユーザーは(管理者権限がなくとも)常に多要素認証を求められます。セキュリティの既定値群が有効の場合は、ユーザーごとの多要素認証で「無効」となっているユーザーも多要素認証が有効になります。

Microsoft はユーザーごとに多要素認証を構成する方法を推奨していません。

セキュリティの既定値群より詳細な設定を行う必要がある場合は、条件付きアクセスの利用を検討してください。

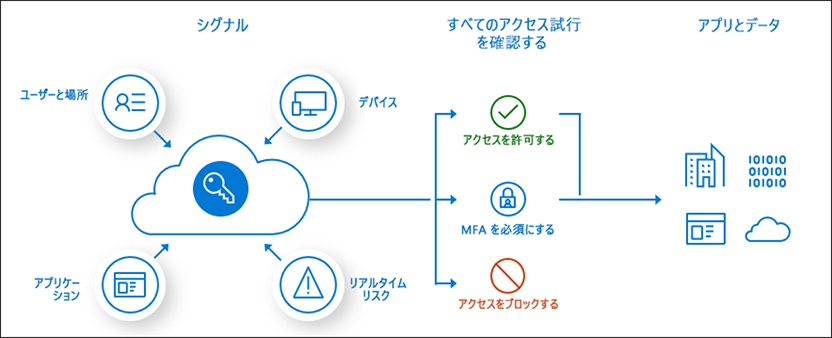

条件付きアクセス

条件付きアクセスとは、ユーザーがMicrosoft 365 にサインインしてリソース(ファイルやデータ)にアクセスする際に、状況(シグナル)に応じてアクセスを許可するためにユーザーに求める「要求」を決定する機能です。

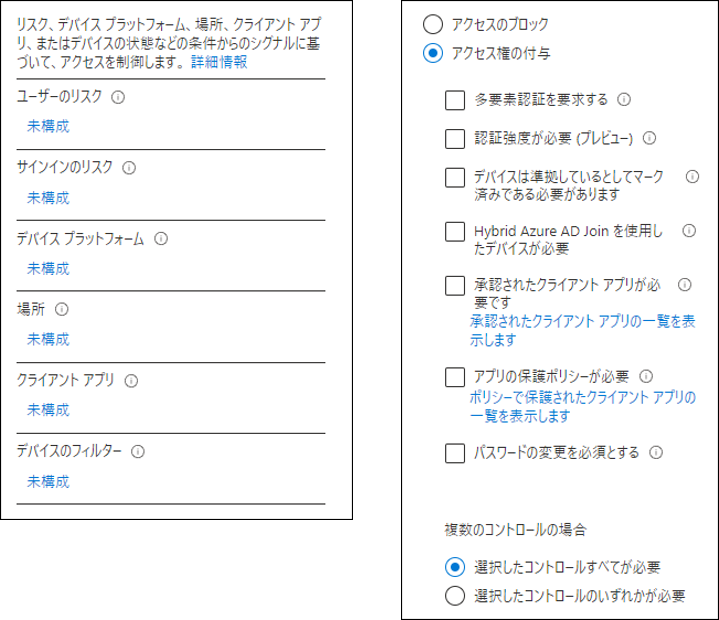

シグナルとは下図のようにユーザー(アカウントや所属するグループ)・場所(アクセス元のIPアドレス)・アクセスに使用しているデバイス・アクセスしようとしているアプリケーションなどです。要求とは多要素認証や組織で管理されているデバイスの利用、登録済みアプリの利用などで、シグナルによってはアクセスの拒否も行われます。

サインインやアクセスの条件を細かく規定し、必要に応じて多要素認証や管理されたデバイスでのアクセスを求めることで正規のユーザー以外のなりすましによるサインイン、アプリケーションやリソースへのアクセスをブロックすることが可能となります。

Microsoft 365 Business Premium やMicrosoft 365 E3/E5 のライセンスをお持ちの場合は、条件付きアクセスを利用してより柔軟で強固な多要素認証ポリシーを構成し、ユーザーにMicrosoft 365 へのサインイン時に多要素認証を求めることができます。

ライセンス要件

Azure AD Premium P1/P2 ライセンスが必要

-

Microsoft 365 Business Premium とMicrosoft 365 E3 にはAzure AD Premium P1 ライセンス、Microsoft 365 E5 にはAzure AD Premium P2 ライセンスが含まれています。

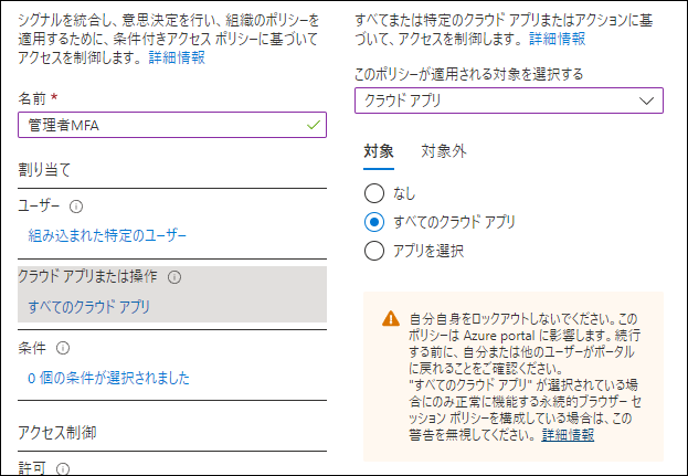

条件付きアクセスを構成するには以下の手順を実行します。ここでは管理者の役割を持つユーザーに対して多要素認証を要求する設定を行います。

重要

セキュリティの既定値群と条件付きアクセスを同時に有効にすることはできません。条件付きアクセスを構成する場合は、その前にセキュリティの既定値群を無効にしてください。

-

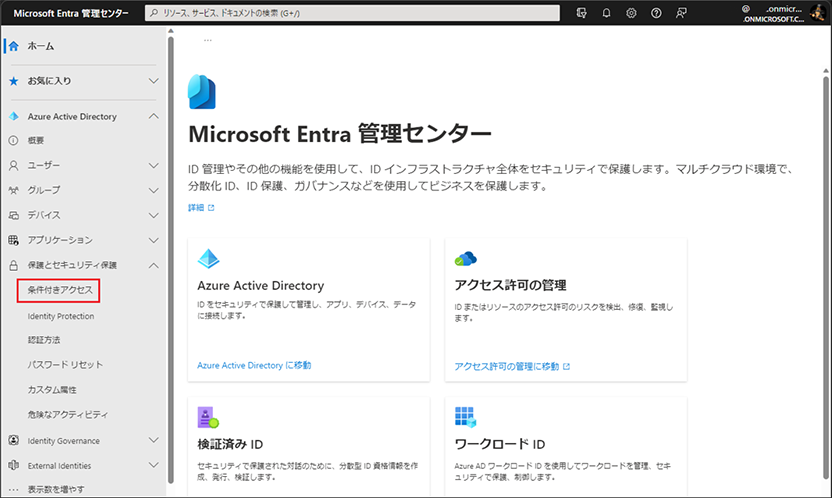

Microsoft Entra 管理センターにグローバル管理者権限のあるアカウントでサインインします。

-

左のメニューから [保護とセキュリティ保護] - [条件付きアクセス] を選択します。

-

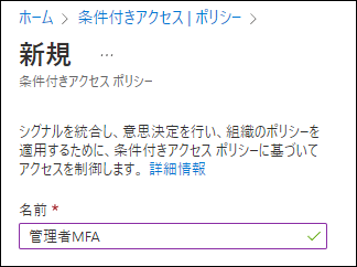

[新しいポリシー] をクリックします。

-

作成するポリシーに名前を付けます。

-

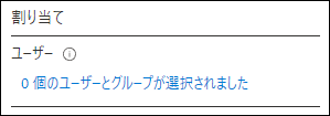

[割り当て] の下の [ユーザー] 欄の [0個のユーザーとグループが選択されました] をクリックします。

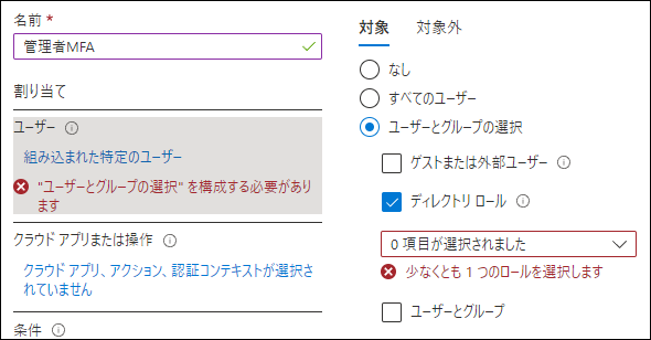

-

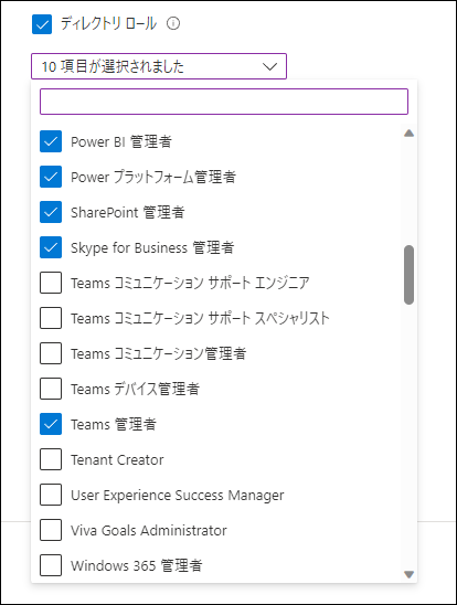

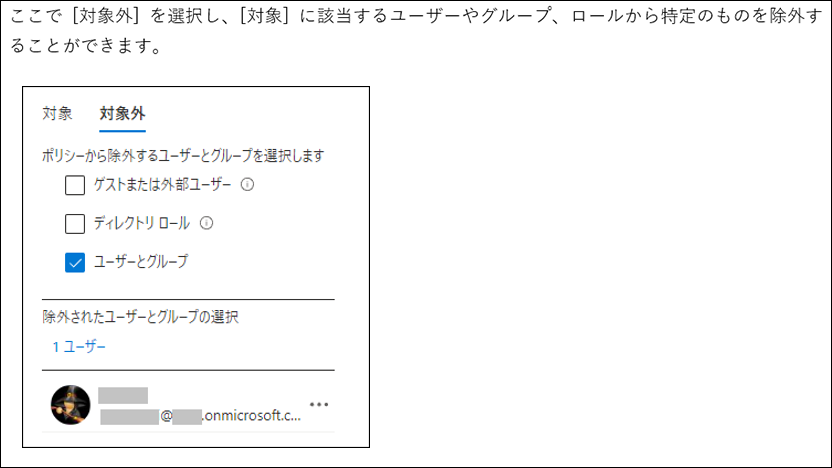

[対象] の [ユーザーとグループの選択] をクリックし、[ディレクトリロール] を選択します。

-

ドロップダウンリストで、多要素認証を要求する管理者ロールにチェックを付けます。

-

[クラウドアプリまたは操作] 欄の [クラウドアプリ、アクション、認証コンテキストが選択されていません] をクリックし、[このポリシーが適用される対象を選択する] で [クラウドアプリ] を選択、[対象] で [すべてのクラウドアプリ] を選択します。

※[アプリを選択] を選択して、多要素認証を求める対象となるアプリを選択することもできます

-

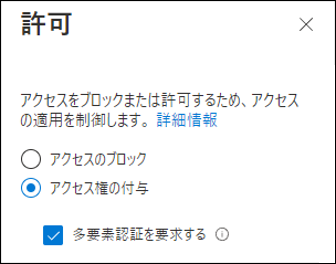

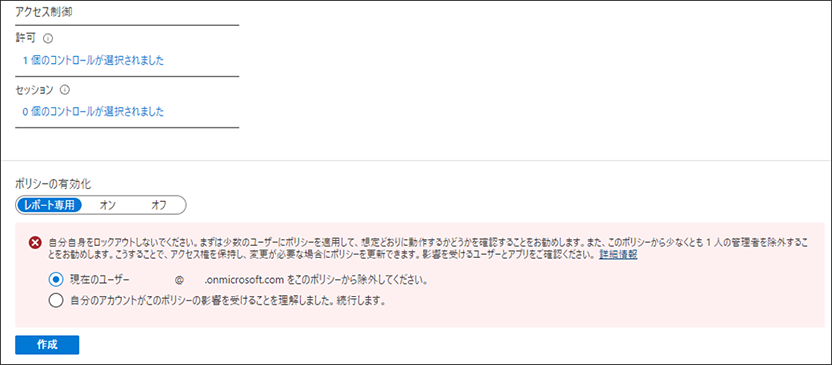

[アクセス制御] の下の [許可] 欄の [0個のコントロールが選択されました] をクリックし、右側に表示される [許可] の画面で [アクセス権の付与] を選択し、[多要素認証を要求する] にチェックを入れます。

-

[選択] をクリックします。

以下のように、自分自身をポリシーの対象にするかどうか確認されます。

これはポリシーの構成内容によっては、ポリシーを作成しているユーザーやそれと同じロール、グループのユーザーがロックアウトされて(サインインできなくなって)しまい、Microsoft 365 の管理が行えなくなる危険があるためです。

サインインできなくなる危険が無ければ、[自分のアカウントがこのポリシーの影響を受けることを理解しました。続行します。] を選択してください。

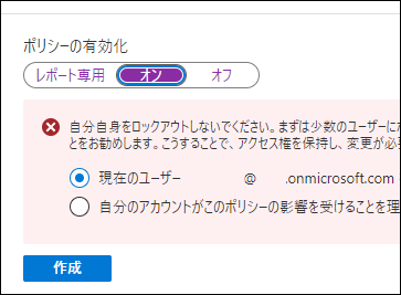

-

ポリシーを有効にして、設定した内容で多要素認証を要求する場合は、[ポリシーの有効化] を [オン] にして [作成] をクリックします。

-

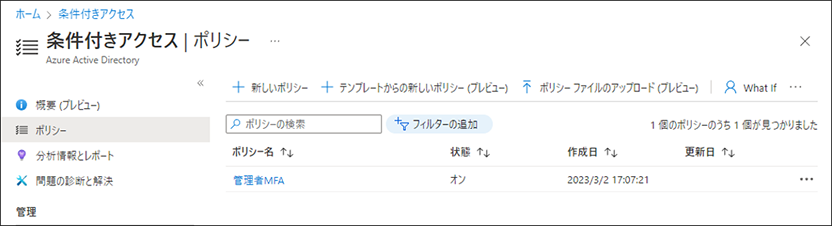

ポリシーの一覧に作成したポリシーが表示されます。

作成したポリシーを一覧でクリックすると、内容を編集したり、ポリシーをオフにしたりできます。

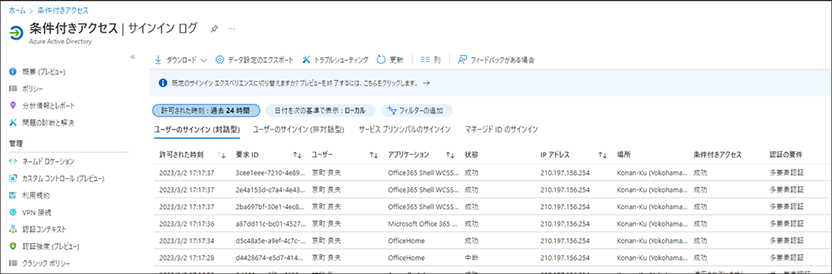

[ポリシーの有効化] で [レポート専用] を選択すると、ポリシーはレポート専用モードになります。レポート専用モードでは、ポリシーで定めた要求を満たさない場合でもサインインはブロックされません。サインインにどのポリシーが適用され、要求とその結果がどのようであったかは、サインインログに記録されます。

サインインログは、以下のメニューからアクセスできます。

サインインログには、条件付きアクセスの適用状況や、要求された認証の要件が表示されます。

「セキュリティの既定値群」の利用ではユーザーやグループ、アクセスするアプリごとの構成ができず、ユーザーごとに構成する場合は1人1人ずつの設定しかできないため作業や管理が煩雑ですが、条件付きアクセスではグループやロールを使って対象のユーザーを指定でき、アクセスするアプリも選択できるため、柔軟かつ容易な多要素認証の構成と管理が行えます。

また条件付きアクセスではこの他に、-

ユーザーのリスクやサインインのリスク、デバイスプラットフォームの種類、場所(IPアドレス)、クライアントアプリなどのシグナルをアクセス制御に利用する。

-

多要素認証以外にデバイスの条件やアプリの条件などをアクセス権付与の条件として構成する。

などができます。これにより、例えば会社内のネットワークからアクセスするなら多要素認証は不要・社外からアクセスする場合は多要素認証を求める、というような動作が行えます。

こうした多様で柔軟なアクセス制御はMicrosoft 365 Business Premium やMicrosoft 365 E3/E5 を利用する上での大きなメリットとなります。

-

Microsoft Defender for Business

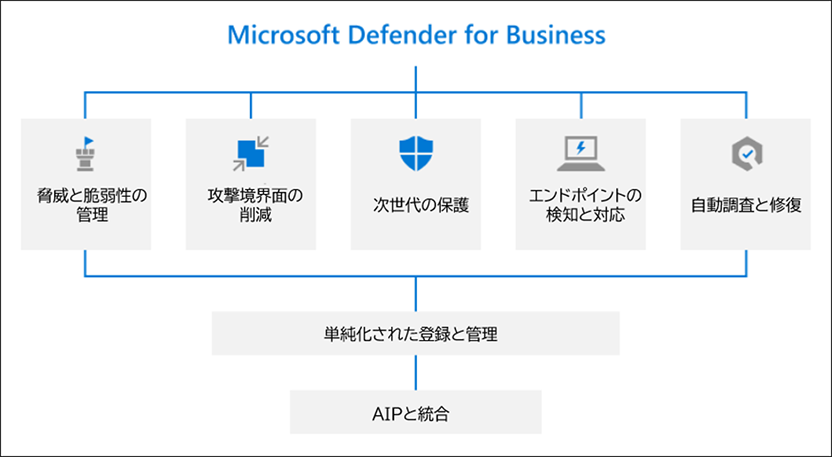

Microsoft 365 は Office アプリケーションやOffice のオンラインサービスだけでなく、エンドポイント、ID、メール、およびアプリケーション全体を保護するセキュリティソリューション「Microsoft Defender」の機能が用意されています。

Microsoft 365 Business 向けにはMicrosoft Defender for Business が提供されています。

ライセンス要件

-

Microsoft Defender

Microsoft 365 E5 と Office 365 E5 に含まれています

Enterprise Mobility + Security E5 に含まれています

Microsoft 365 E3・Office 365 E3 に追加できます -

Microsoft Defender for Business

Microsoft 365 Business Premium に含まれています

Microsoft 365 Business Basic・Microsoft 365 Business Standard に追加できます

Microsoft Defender for Business はエンドポイントデバイス(Windows PC やモバイルデバイス)に総合的なセキュリティを提供する、EDR(Endpoint Detection and Response)ソリューションです。

Microsoft Defender for Business を使用すると、ランサムウェア、マルウェア、フィッシングなどの脅威から会社のデバイスをより適切に保護できます。

Microsoft Defender for Business を有効にしてデバイスを登録(オンボード)する手順は、以下のとおりです。

※Microsoft 365 Business Premium の場合の手順です

-

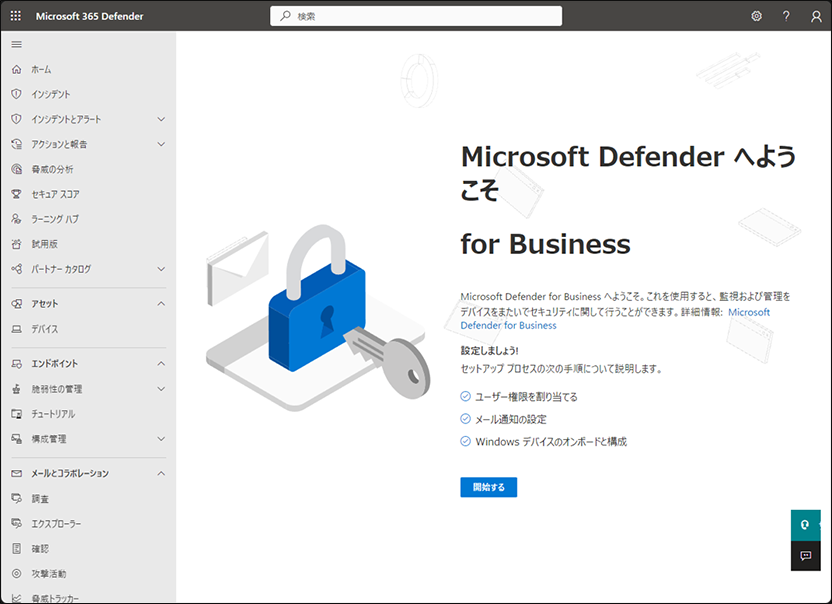

管理者権限のあるアカウントでMicrosoft 365 Defender 管理センターにアクセスします。

-

左のメニューで [アセット] - [デバイス] を選択します。

まだMicrosoft Defender for Business が有効になっていない場合は、以下のように準備中の画面が表示されます。

-

準備ができると、以下のようにセットアップウィザードの作業の開始画面が表示されます。

[開始する] をクリックします。 テナントでMicrosoft Intune を利用している場合、セットアップウィザードを実行するとWindows デバイスが既にIntuneに登録されているかどうかが自動的にシステムによって検出されます。登録済みデバイスが検出されると、検出されたデバイスのすべて、または一部に対して自動オンボードを使用するかどうかを確認するメッセージが表示されます。すべてのWindowsデバイスを一度にオンボードすることも、最初に特定のデバイスを選択してから、後でデバイスを追加することもできます。

テナントでMicrosoft Intune を利用している場合、セットアップウィザードを実行するとWindows デバイスが既にIntuneに登録されているかどうかが自動的にシステムによって検出されます。登録済みデバイスが検出されると、検出されたデバイスのすべて、または一部に対して自動オンボードを使用するかどうかを確認するメッセージが表示されます。すべてのWindowsデバイスを一度にオンボードすることも、最初に特定のデバイスを選択してから、後でデバイスを追加することもできます。 -

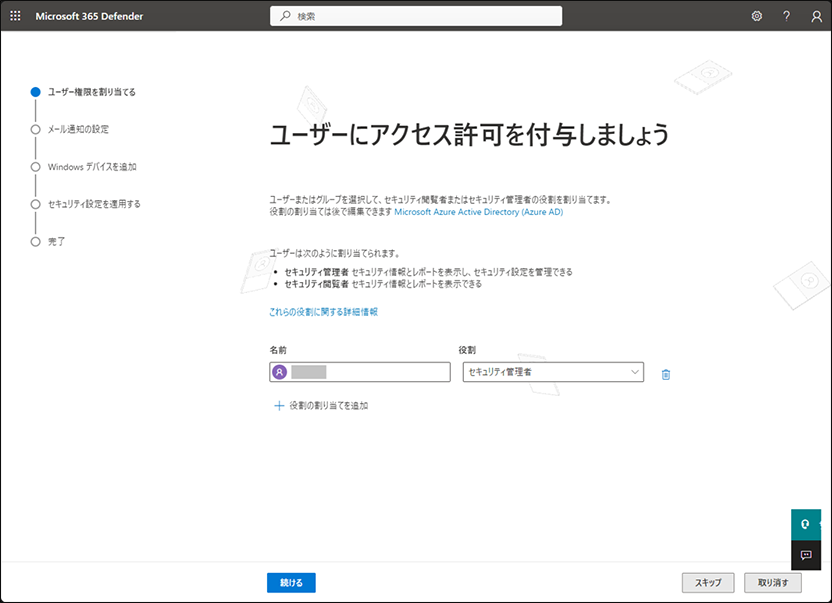

セキュリティ管理者およびセキュリティ閲覧者の権限を持つユーザーを指定します。

セキュリティ管理者はMicrosoft Defender for Business の構成や設定を変更可能な権限、セキュリティ閲覧者はMicrosoft Defender for Business の構成や設定を閲覧できる権限を持ちます。

-

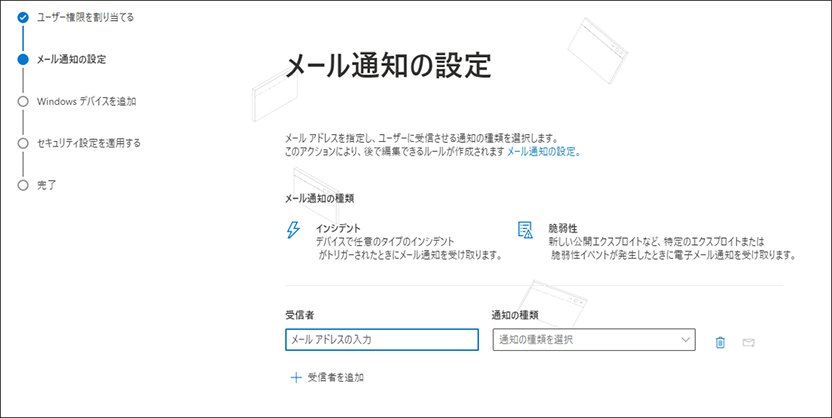

Microsoft Defender for Business からの通知を受信するメールを設定します。

受信者はMicrosoft 365 のメールアドレスに対しても通知できます。Microsoft 365(Exchange Online)以外のアドレスが利用可能であれば、そのアドレスを設定することをお勧めします。

-

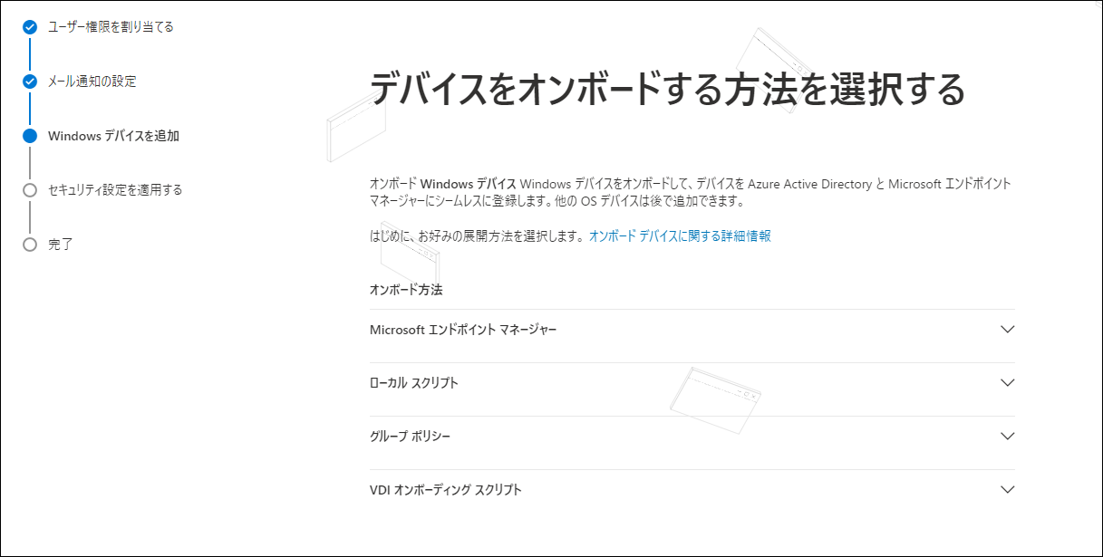

デバイス登録の方法を確認します。

Active Directory やIntune(Microsoft エンドポイントマネージャー)を利用していない場合は、「ローカルスクリプト」を利用することができます。

-

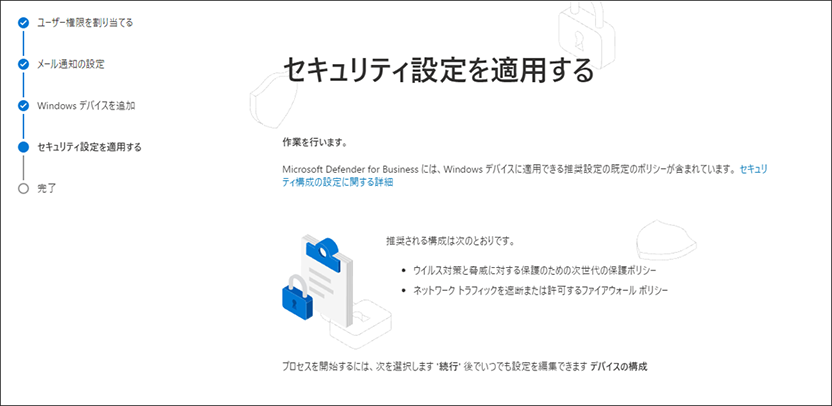

セキュリティ設定の適用を確認します。

ここではこのまま推奨設定の既定のセキュリティ設定が適用されます。

-

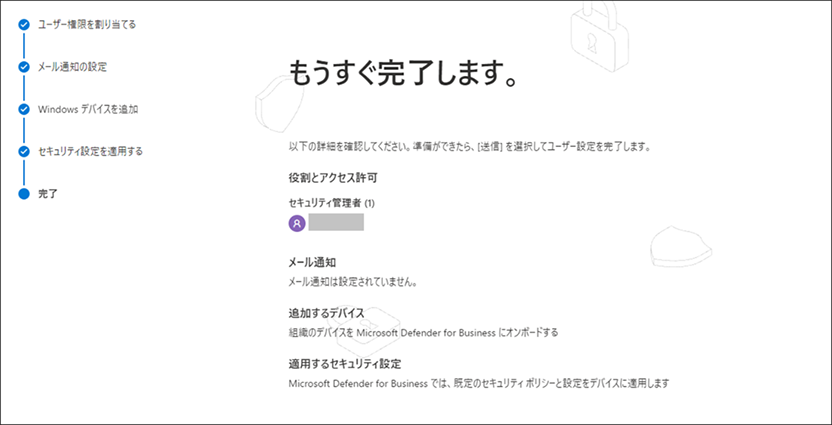

設定を確認します。

-

以上でMicrosoft Defender for Business が有効になりました。

セットアップウィザードの実行中に自動オンボードを行った場合は、これで準備完了です。

自動オンボードを行わなかった場合は、デバイスの登録(オンボード)を行います。

Microsoft Defender for Business に登録してセキュリティ対策が行えるデバイスは、Windows PCだけでなくMacやモバイルデバイス(AndroidやiOS/iPad OS)も含まれます。また追加ライセンスを購入するとWindows や Linux のサーバーも登録できます。

オンプレミスのActive Directory ドメインに参加しているWindows PC であれば、ドメインでグループポリシーを構成することでオンボードを行うことが可能です。またテナントで既にMicrosoft Intune を利用されている場合は、Intune でポリシーを構成することでデバイスのオンボードを行えます。

多数のデバイスのオンボードを行う場合は、グループポリシーまたはIntune を利用したオンボードを行ってください。

※モバイルデバイスのオンボードにはIntune が必要です

一度に10台以下の少数のWindows PCとMacを登録する場合には、ローカルスクリプトを使ってオンボードすることも可能です。Active Directory やIntune を利用していない場合でも、すぐにデバイスの登録が行えます。

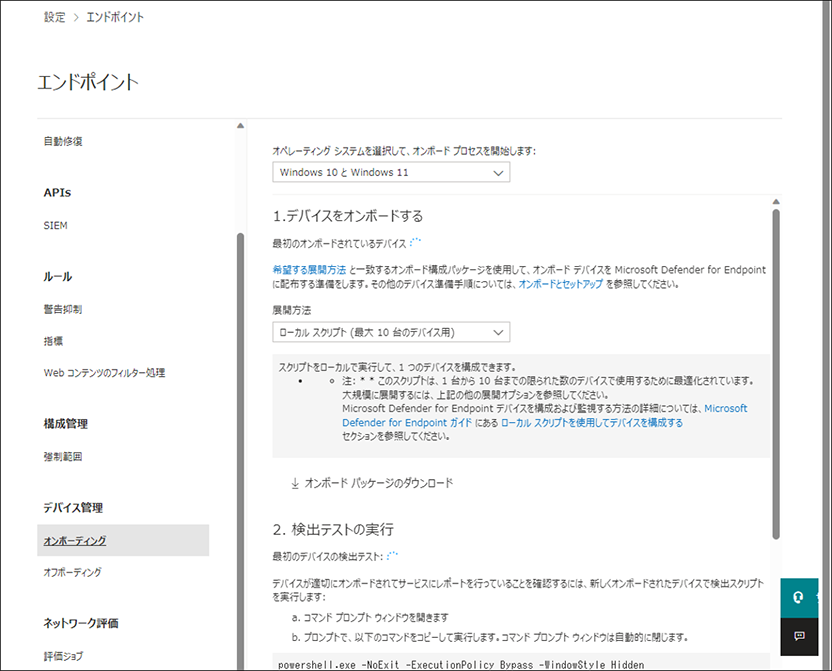

ローカルスクリプトでWindows PCを登録する手順は以下のとおりです。

-

管理者権限のあるアカウントでMicrosoft 365 Defender 管理センターにアクセスし、右側のメニューで [設定] をクリック、[設定] 画面で [エンドポイント] をクリックします。

-

[オペレーティングシステムを選択して、オンボードプロセスを開始します:] で [Windows 10 と Windows 11]、[展開方法] で [ローカルスクリプト] が選択されていることを確認し、[オンボードパッケージのダウンロード] をクリックします。

-

WindowsDefenderATPOnboardingPackage.zip がダウンロードされますので、展開してWindowsDefenderATPLocalOnboardingScript.cmd ファイルを取り出します。

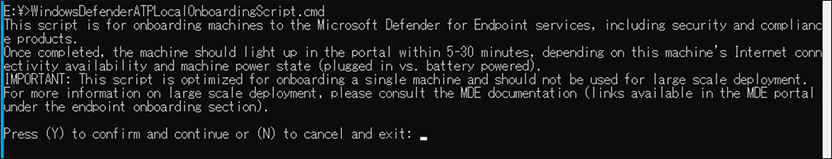

-

登録するデバイスにWindowsDefenderATPLocalOnboardingScript.cmd をコピーし、管理者権限で起動したコマンドプロンプトで実行します。

実行の確認が表示されますので、Yを入力してEnterを押します。

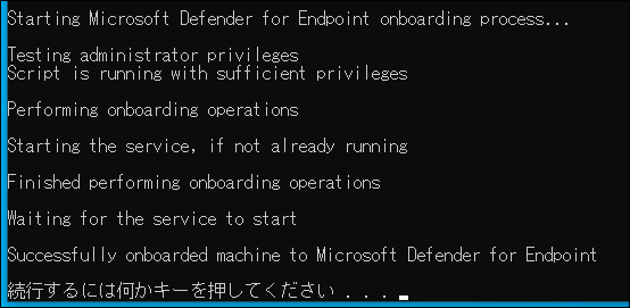

-

[続行するには何かキーを押してください] と表示されたら、何かキーを押してください。

-

続けて、登録が正常に行われたか確認するために、同じコマンドプロンプトで以下のコマンドを実行します。

※折り返して表示される場合がありますが、全体で1行ですpowershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe' -

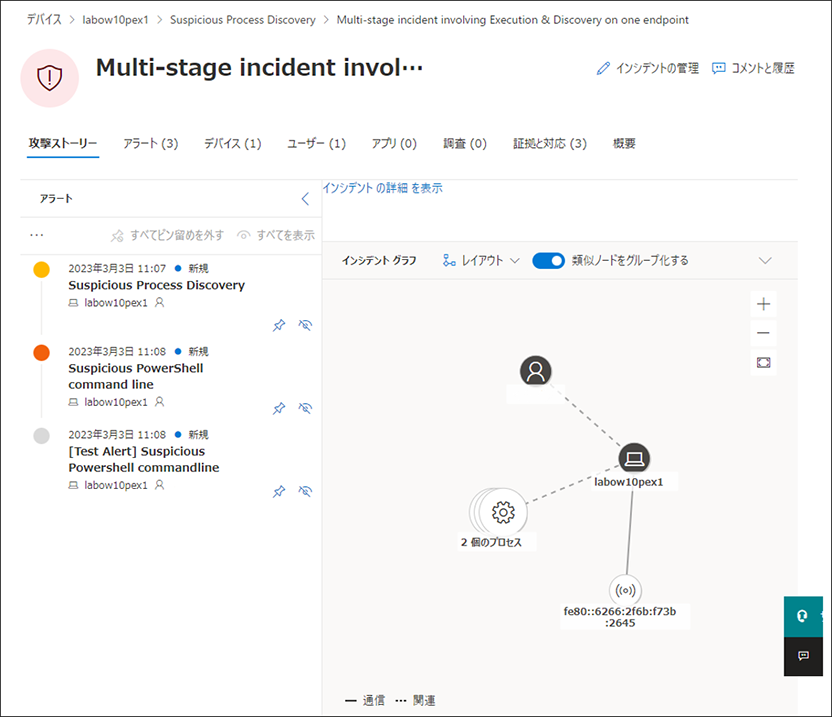

Microsoft 365 Defender 管理センターの [アセット] - [デバイス] を開くと、登録したデバイスが表示されます。

-

デバイスの一覧でデバイスをクリックすると、詳細情報が表示されます。

-

[アラート] をクリックしてアラートの詳細な情報を確認することもできます。

※このアラートは上記の確認で実行したコマンドで生成されたものです。

実際にデバイス上でセキュリティ上の問題が検出された場合、上の例のようなアラートが表示されます。またメール通知を有効にしていれば、メールでも通知を受信でき、個人向けのセキュリティ対策ソフト(例えばWindowsに標準搭載の「Windowsセキュリティ」)では行えないセキュリティ状況の一括監視がこれで可能になります。

Microsoft Defender for Business は専任のセキュリティ担当者がいない中小規模の企業でも安価で容易に使い始めることができるEDR( Endpoint Detection and Response)ソリューションです。管理・運用を他のMicrosoft 365 サービスと統合できるので、その負荷も少なくなります。

300人以下の規模で高度なエンドポイントセキュリティ対策の利用を検討されている場合、Microsoft 365 Business Premium で Microsoft Defender for Business を利用することがお勧めです。

まとめ

Microsoft 365 には現代のインターネット環境で想定されるセキュリティリスクに対処するための、高度なセキュリティ機能が多く用意されています。

現在のサイバー攻撃に対してパスワードだけでは不十分なアクセス制御を、多要素認証や条件付きアクセスでより強固で安全なものにできます。またMicrosoft Defender のEDR機能により組織のデバイスでの異常な動作(マルウェアへの感染、不正アクセスなど)を早期に検知しブロックや修復などの措置を取ることができます。

こうした機能を活用すれば、企業のビジネスに大きな影響を与えるセキュリティ上の事故や問題を予防し、万一の場合も被害を最小化できます。

小規模・中規模の企業では条件付きアクセスの構成やMicrosoft Defender for Business が利用できるMicrosoft 365 Business Premium を活用することで、大きなコストを掛けずに大企業レベルと同等のセキュリティ対策を行えます。

また300人以上の規模の企業には条件付きアクセスの構成やMicrosoft Defender の機能を始めとする多くのセキュリティ機能を持った Microsoft 365 E3/E5 をお勧めします。

Microsoft 365 Business Premium、Microsoft 365 E3/E5 の導入、Teams Essentials・Microsoft 365 Business Basic/Standard からBusiness Premium へのステップアップをご検討の方は、ぜひ当社担当営業までご相談ください。