Cisco 担当者コラム

Cisco・Meraki

Meraki 第141回「Cisco Secure ConnectとSAML IdPの連携」

こんにちはMeraki製品担当の林です。

前回の記事ではリモートアクセスVPNについてご紹介しましたが、その中でSAML認証が必須になるということをご紹介しました。

そこで今回はEntra IDを使用したSAML連携の手順について見て行きたいと思います。

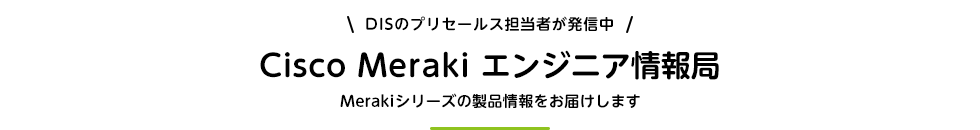

具体的にやることとしては、SAML用とSCIM用に2つのアプリをEntra IDに登録します。SCIM(Systemfor Cross-domain Identity Management)はあまり聞き慣れない方もいると思いますが、Entra IDなどのIdPからユーザID情報をSecure Connect側に同期するために使用します。

この同期をすることで、例えばユーザ〇〇は××.comへのアクセスを禁止する、といったようにユーザやグループに対してポリシーを割り当てることが可能になります。

では早速紐づけの手順です。最初にSecure Connectの認証先としてEntra IDを利用できるようにするための設定を行います。

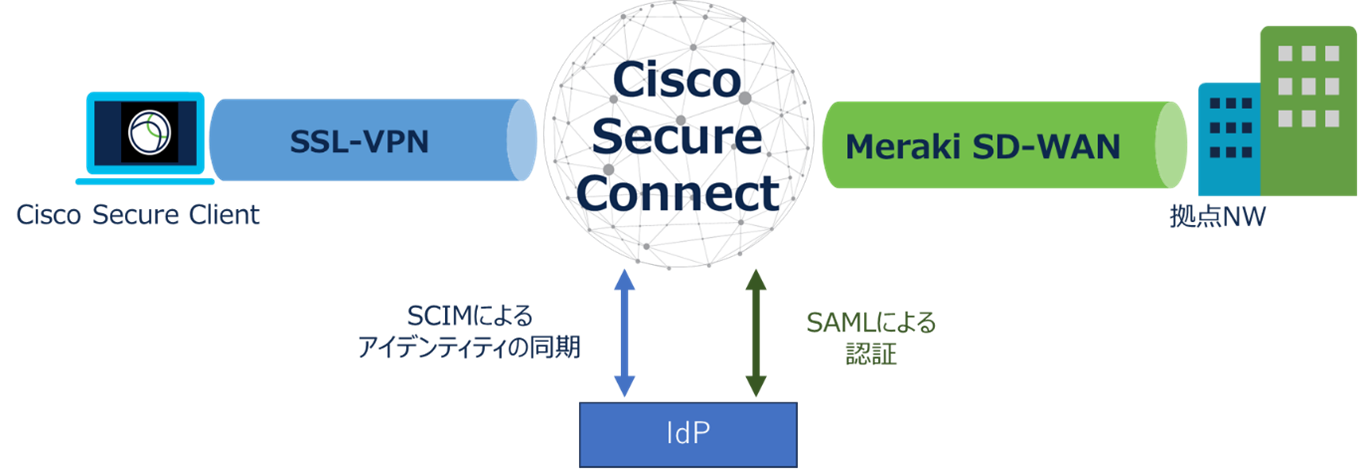

Umbrellaダッシュボードに移動して左側メニューから 導入 > SAML設定 を開き設定の追加をクリックすると、紐づけに使用するメタデータがダウンロードできるのでこちらを保存します。

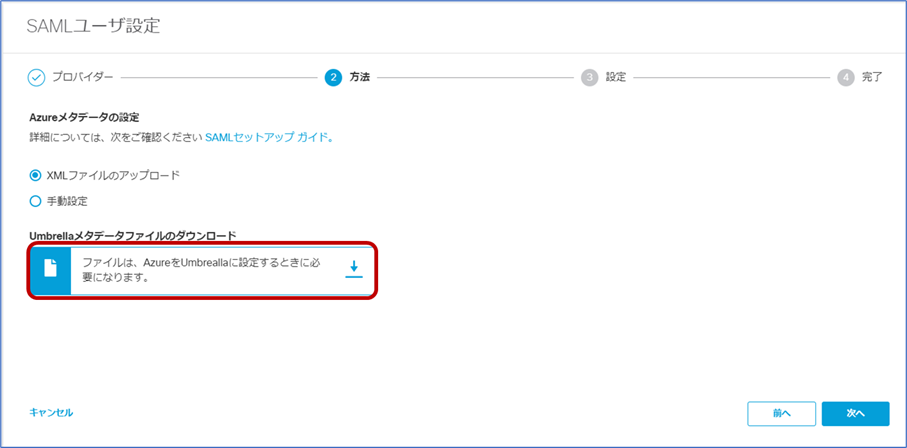

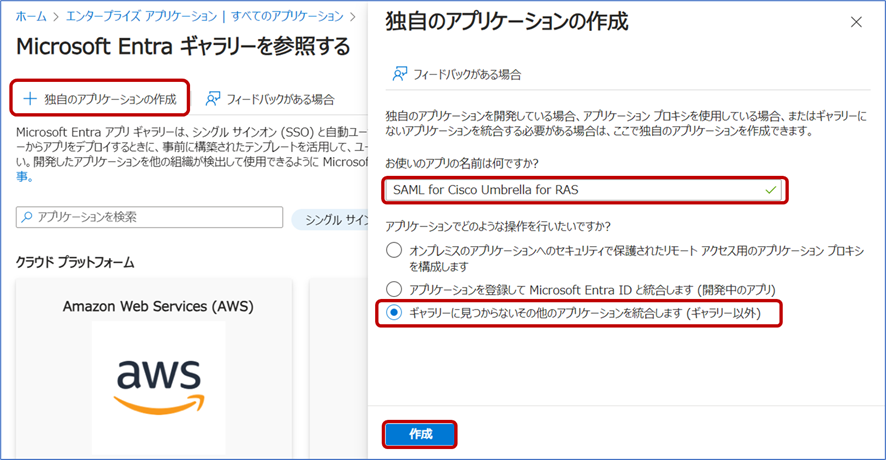

続いて、Entra 管理センターにログインしてアプリケーションの新規作成を行います。

独自のアプリケーションの作成をクリックします。

アプリケーション名は任意の分かりやすいもので大丈夫です。

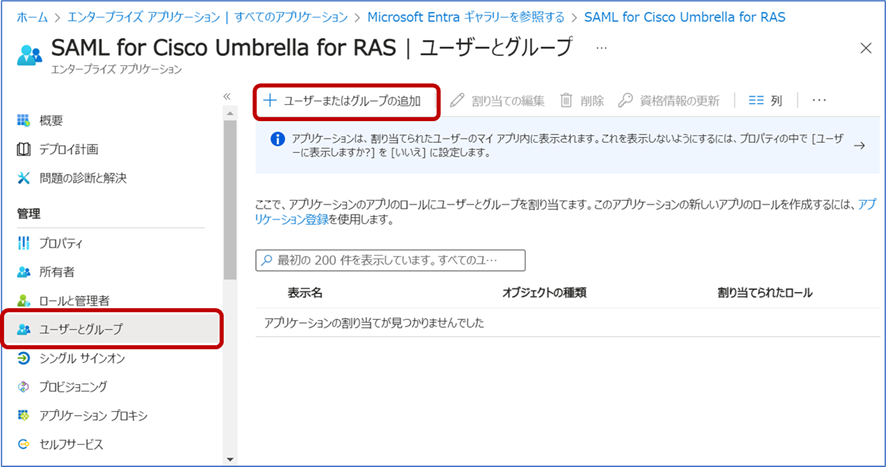

アプリケーションが出来たらユーザやグループを紐づけて

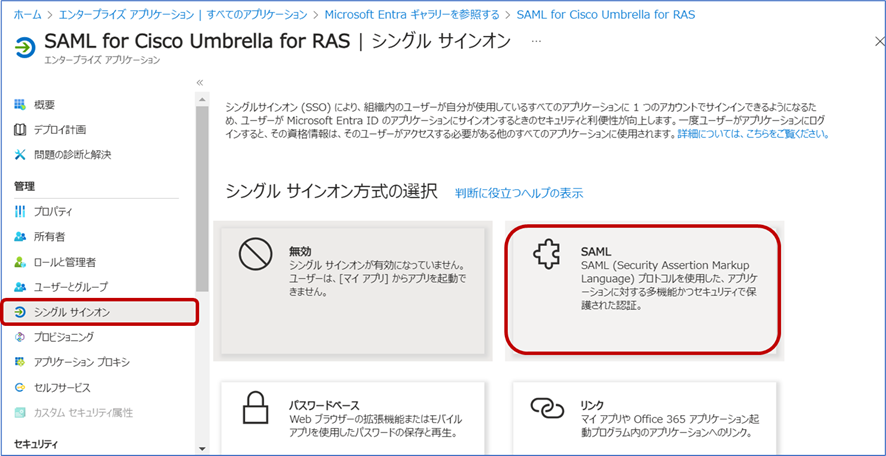

シングルサインオンの設定を行います。

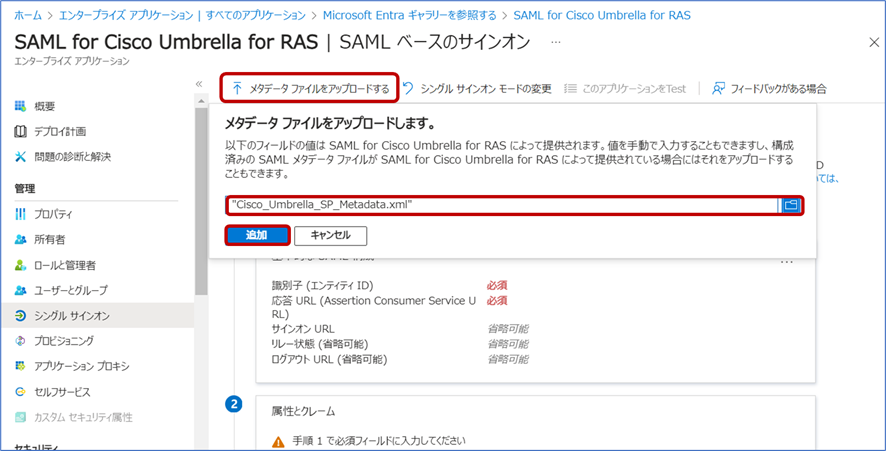

ここで先ほどUmbrellaダッシュボードからダウンロードしたメタデータを使用します。

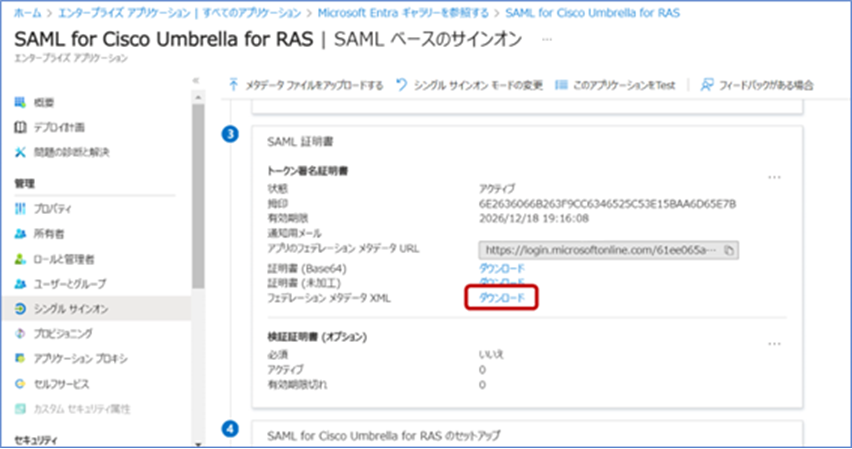

これでEntra ID側の設定は完了です。設定を保存してから、今度はSecure Connectへアップロードするファイルをダウンロードします。

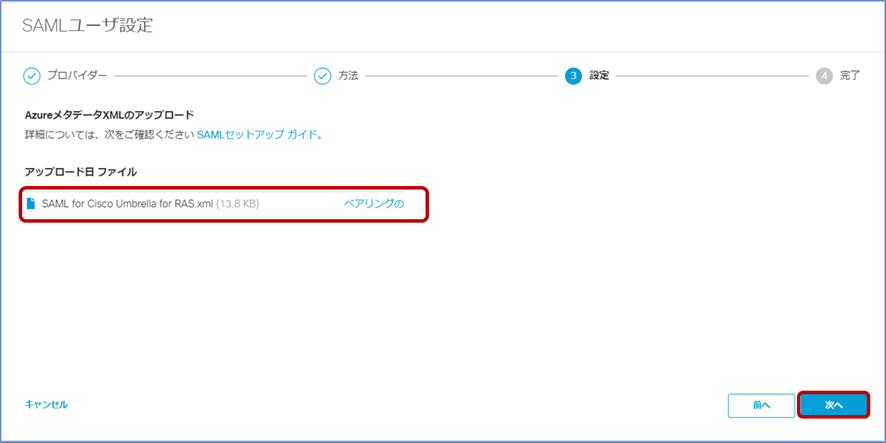

最初のUmbrellaダッシュボードの画面に戻り、Entra IDからダウンロードしたファイルをアップロードして設定を完了させます。

SAMLでの連携は以上です。

続けてSCIMの連携についてもアプリケーションを作成しますが、作成する手順がSAMLとは異なります。

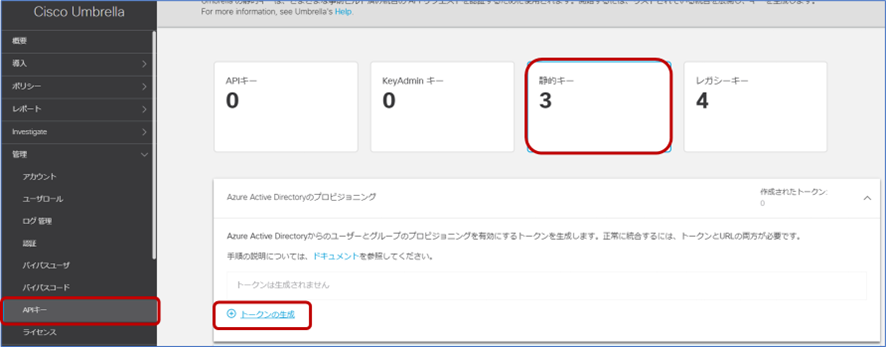

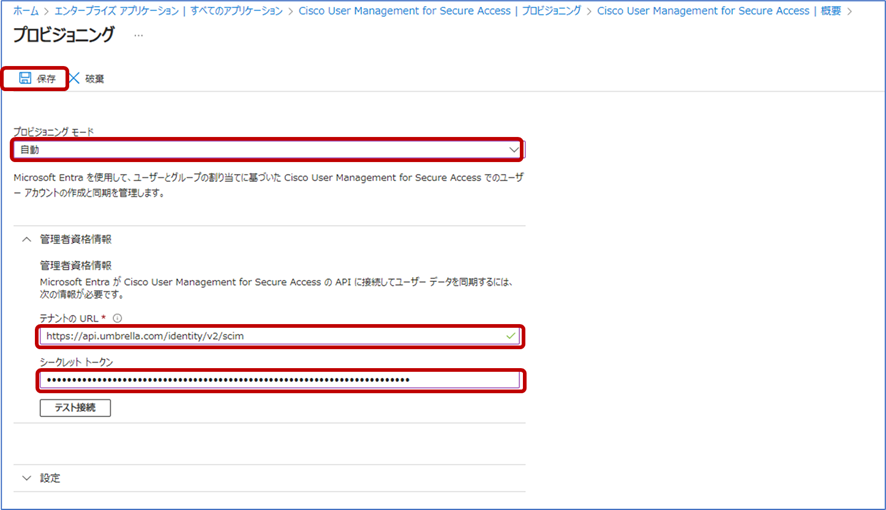

まずはUmbrellaダッシュボードの左側メニューより 管理>APIキー を開いて静的キーの中からAzure Active Directoryのプロビジョニングを選び、URLとトークンを発行して安全な領域に保存しておきます。

続いてEntra管理センターで新規でアプリケーションを作成します。

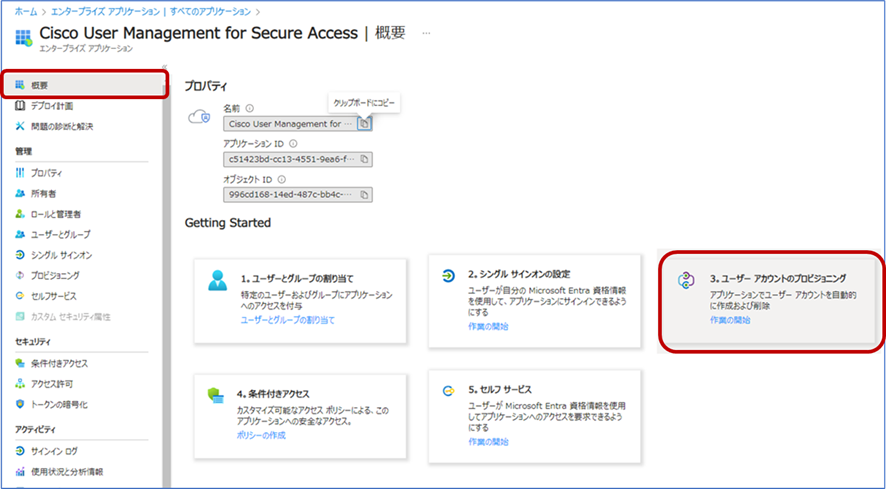

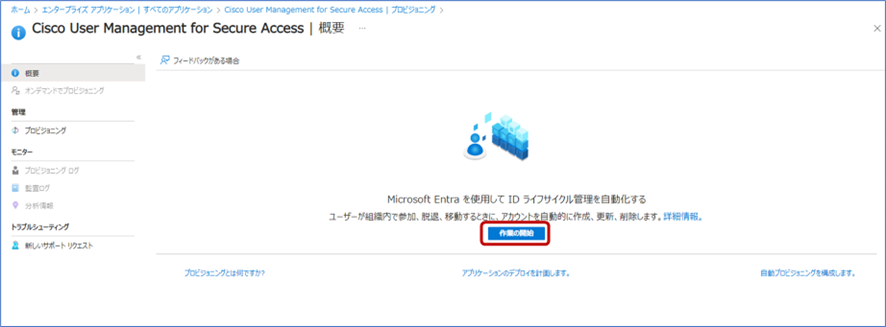

SAMLの時は独自のアプリケーションとして作成しましたが、今度はEntraギャラリーから「Cisco User Management forSecure Access」を検索して作成します。

アプリケーションが作成出来たら先ほどと同じようにユーザやグループを紐づけます。

基本的には、先ほどSAMLで紐づけたものと同じものを紐づけます。

ユーザを追加したら、先ほどUmbrellaダッシュボードで発行したURLとトークンを使用してSCIMによるプロビジョニングを行います。

こちらが問題なく完了すれば、SCIMの設定も完了です。

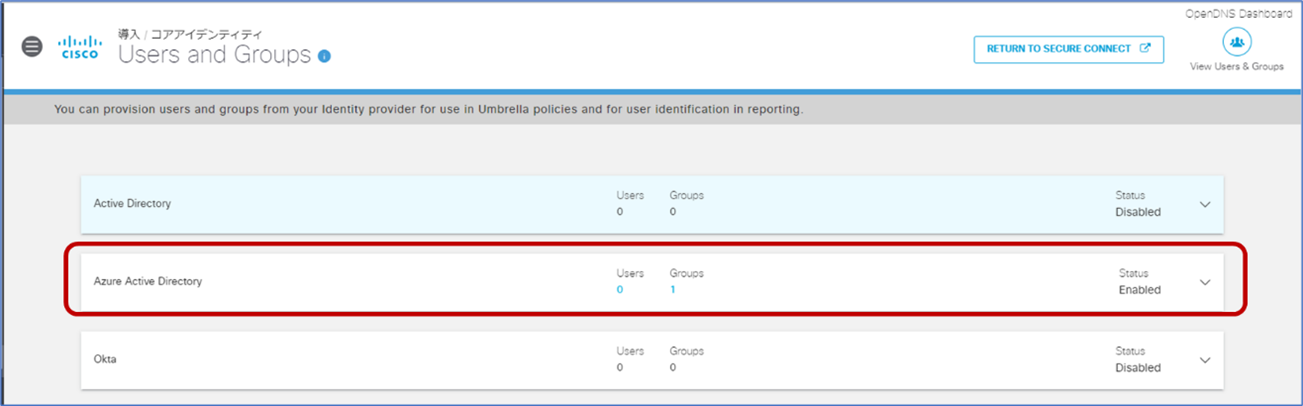

Umbrellaダッシュボードに移動し、左側メニュー 導入 > ユーザとグループ のAzure Active Directoryに割り当てたグループ(またはユーザ)が追加されたことを確認します。

ちょっと手順が煩雑でしたが、以上でSAMLとSCIMの設定は完了です。

Secure Connectでは、ユーザ認証を行うためにこの設定は必要となりますので、こうしたIdPとの連携については是非一度お試しいただければと思います。

今回の手順について紹介したメーカーの資料は下記になりますので、こちらも併せてご参照ください。

https://documentation.meraki.com/CiscoPlusSecureConnect/Cisco__Secure_Connect_Now_-_Users/Cisco__Secure_Connect_Azure_AD_for_SAML

今回は以上です。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」