Cisco 担当者コラム

Cisco・Meraki

Meraki 第140回「Cisco Secure Connectによるリモートアクセスについて」

こんにちはMeraki製品担当の林です。

今回はCisco Secure Connectを使ったリモートアクセスVPNについてご紹介します。

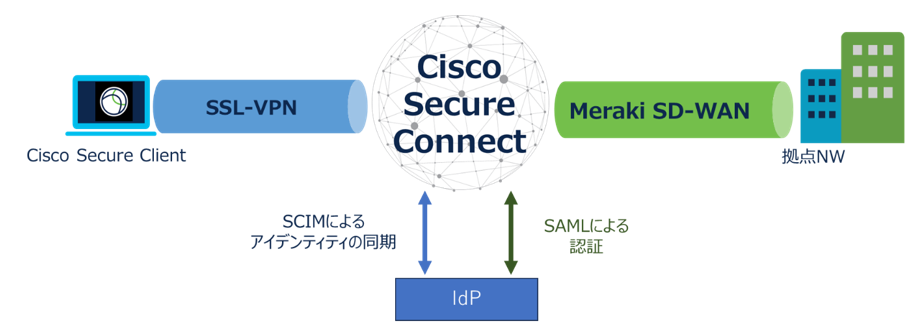

Secure Connect のCompleteパッケージをご購入いただくと、Secure Connectのデータセンター上でリモートアクセスVPNを受けることが出来るようになります。

Secure Connectの構成では、各拠点もMeraki MXを使用してSecure ConnectのデータセンターとVPNで接続されているため、ユーザはSecure ConnectへリモートアクセスVPNで接続することで、Secure Connectをハブとして各拠点へのアクセスが可能になります。

リモートアクセスVPNサーバとしてSecure Connectを使用するメリットとしては、次のような点が挙げられます。

・リモートアクセスVPNサーバの脆弱性対応やソフトウェア更新はサービス側で実施してくれる

・複数のデータセンターで冗長化されるため、BCP対策にもつながる

・リモートアクセス用の回線や固定IPアドレスが不要になる

特に、最近はリモートアクセスVPNサーバをターゲットにした攻撃が増えていることから、脆弱性対応などのメンテナンスをサービス側でやってくれる、という点は管理者の方にとって大きなメリットですね。

ということで早速実際に設定してみました。

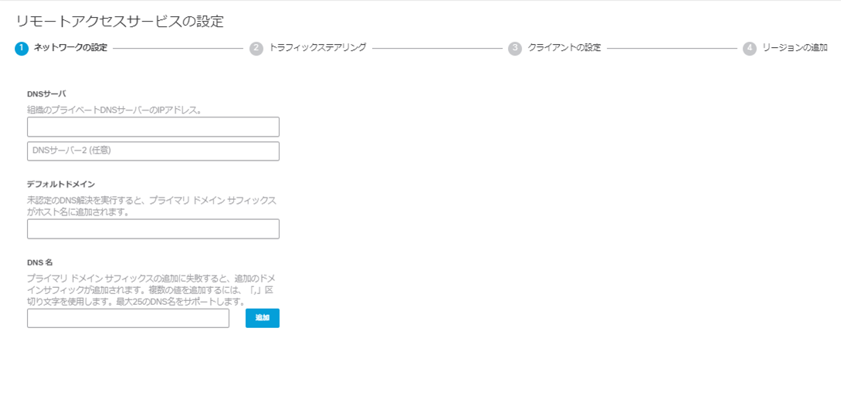

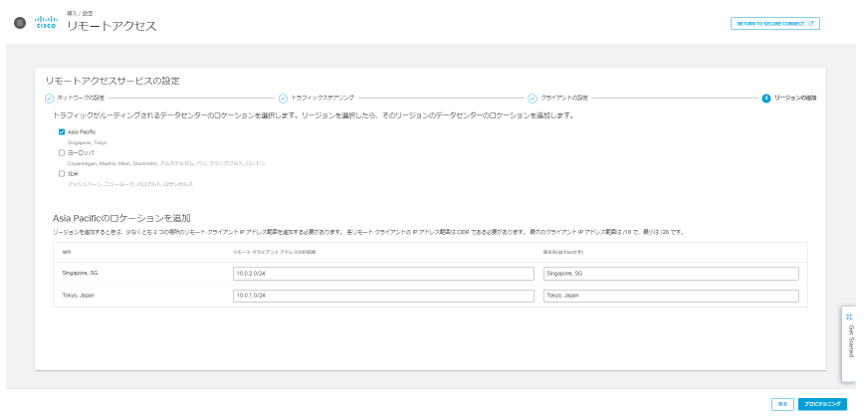

DNSサーバとドメインの設定

トラフィックステアリング(スプリットトンネル)の設定

クライアントに払い出されるプロファイルの操作

リージョンと払い出すセグメントの設定

設定内容はかなりシンプルですね。

個人的な感想として、設定の難易度で言うとMXとASAの中間くらいでしょうか。

ちなみに接続時にはシスコ純正のCiscoSecure ClientというVPNソフトを使用することになりますが、現状では自分で加工したプロファイルのアップロードに対応していないため、ASAなどで細かな作りこみをされているようなユーザさんの場合はリプレースの際に注意が必要です。

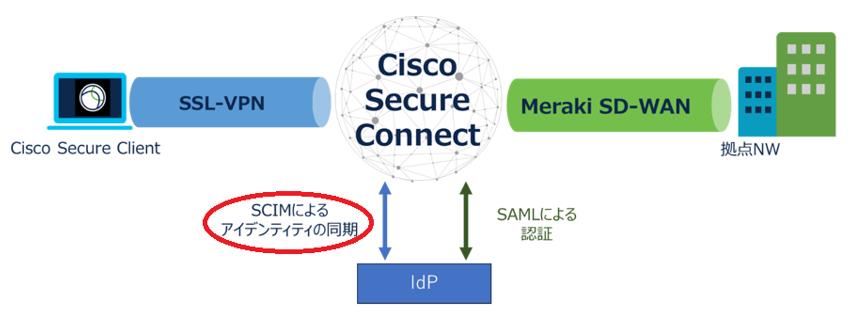

もう一点、知っておく必要があるポイントとしてSecure Connectのリモートアクセスでは認証にSAMLを使用する必要がある、という点です。

リモートアクセスVPNというと認証にRADIUSサーバを使われているお客様も多いと思いますが、Secure ConnectはSAML認証に特化した製品となりますので、SAMLに対応したIdPが必要になります。

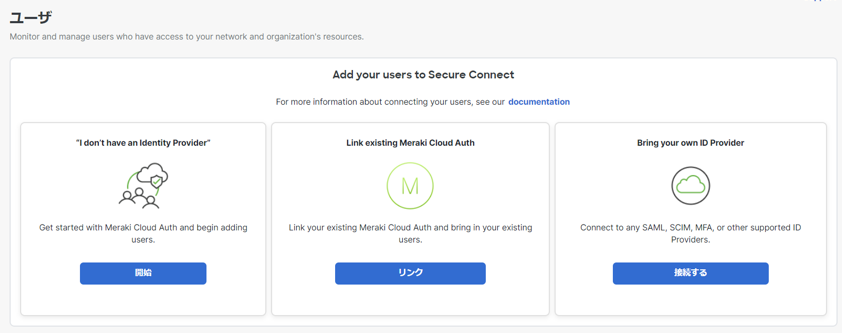

え、IdPなんてないけど?というユーザさんは簡易的なIdPサービスとしてMeraki認証を利用することもできますのでご安心ください。

Meraki認証以外の連携先としてメジャーなところではマイクロソフト社のEntra IDやOktaなどがあります。

あれDuoは?という鋭いご指摘をいただくことがあるのですが、ここで確認しておく必要があるのがSCIMというプロトコルです。

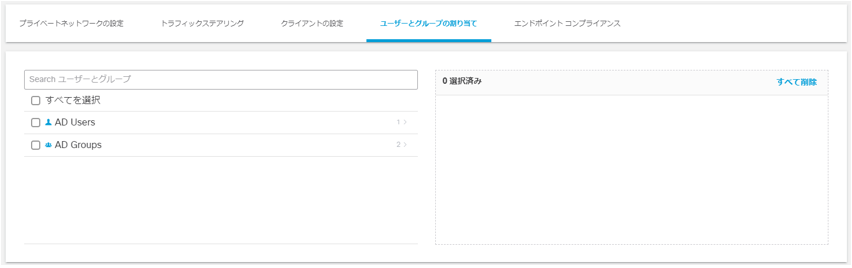

Secure Connect側では、先ほどの手順に加えて対象のユーザもしくはグループを、リモートアクセスユーザに対して割り当てる、というステップが必要になります。

その為、認証にSAMLを使用するだけでなく、IdPの持っているユーザ情報をUmbrellaに同期するSCIMというプロトコルが必要になります。

現状、DuoはこのSCIMをサポートしておらず、サポートしているIdPが先ほど挙げたMeraki認証やEntra ID、Oktaになるのです。

詳しくは下記のメーカー記事もご覧ください。

■Cisco Secure Connect - Identity Provider(IdP) Setup

https://documentation.meraki.com/CiscoPlusSecureConnect/Cisco__Secure_Connect_Now_-_Users

このSAMLとSCIMを使用したSecure ConnectとIdPの連携についても検証してみましたので、次の記事では設定手順についてご紹介してみたいと思います。

今回は以上です。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」