Cisco 担当者コラム

Cisco・Meraki

Meraki 第131回「RADIUSを利用しないIdentity PSKのご紹介」

こんにちは。ディーアイエスサービス&ソリューションのMeraki担当です。

企業の無線LANを構築する際、様々なユーザーが無線LANに接続するためにWPA2-PSK認証を設定することが一般的です。IT管理者は異なるVLANやファイアウォールルールを異なるユーザグループに割り当てます。そのため、異なるSSIDを使用する必要があります。しかし、Merakiで複数のSSIDを実装する際の一般的な推奨は、1台のAPで有効にするSSIDは3つまでとなります。そこで今回は、1つのSSIDに対して複数のポリシーを割り当てられる「RADIUSを利用しないIdentity PSK(iPSK)」をご紹介したいと思います。

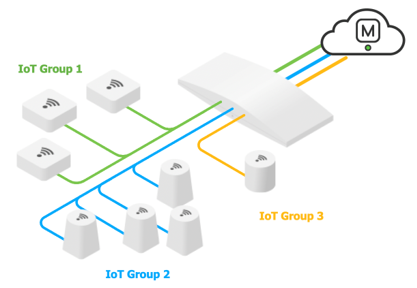

RADIUSを利用しないiPSKは、1つのSSIDで複数のPSKを提供します。

各PSKに設定されたGroupポリシーに基づいてデバイス毎にポリシーを適用させることが可能です。SSID毎に最大50個までPSKが作成可能です。

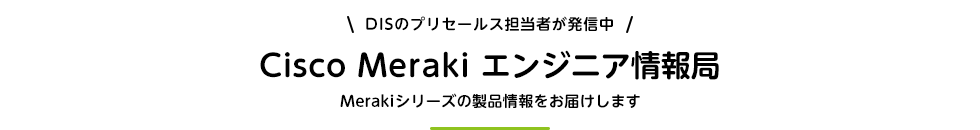

RADIUSを利用しないiPSKのご利用イメージをご紹介します。

(1)1つのSSIDあたり50台以下のデバイス接続を行う場合

このようにRADIUSを利用しないiPSKを利用することで、セキュリティ管理を容易にしかつ最小限のSSIDでスループットの低下を防ぐことが可能となります。

※RADIUSを使用しないiPSKは、WPA3暗号化をサポートしていません。

※この機能は、ファームウェアMR27.1以降、およびすべての802.11ac wave2および802.11ax APでのみサポートされます。したがって、古いAPを使用するネットワークでは、ファームウェアをアップグレードしても、この機能が有効にはなりません。

※この機能は、APIエンドポイントでもサポートされています。詳細については、[ダッシュボード]>[ヘルプ]>[APIドキュメント]をご参照ください。

※構成テンプレートを使用する場合、RADUISなしでiPSKを使用する場合、子ネットワークのSSID名が上書きされないようにしてください。SSID名がテンプレートレベルで設定されたものと異なる場合、クライアントは認証に失敗します。

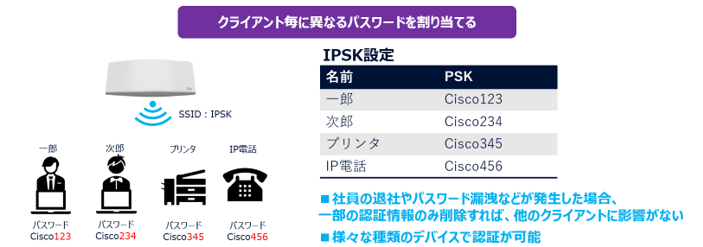

それでは、「RADIUSを利用しないIdentity PSK」の利用手順をご紹介していきます。

Merakiダッシュボードの「ワイヤレス」>「設定」>「アクセス制御」をクリックします。

そして、SSIDプルダウンより有効にしたいSSIDを選択します。

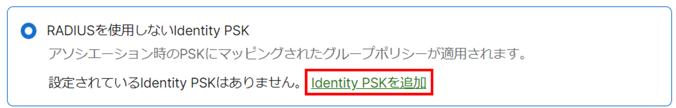

「セキュリティ」で「RADIUSを使用しないIdentity PSK」を選択します。

「Identity PSKを追加」をクリックします。

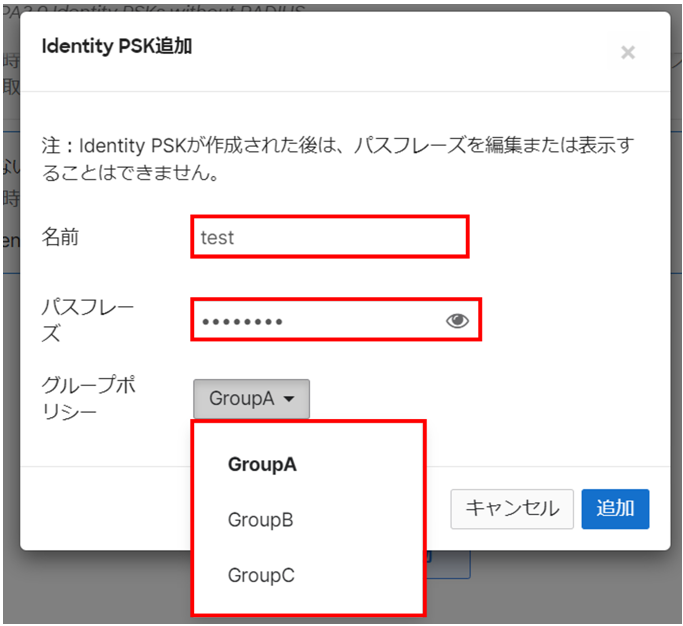

名前と一意なPSK、紐づけるグループポリシーを設定します。

PSKを定義するとダッシュボードで定義したグループポリシーをドロップダウンメニューから選択できるようになります。

※各PSKは半角英数字で8~63文字の範囲で設定できます。

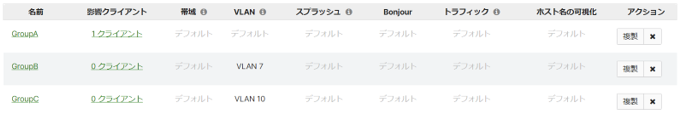

今回はこちらのグループポリシーを作成し、適用します。

※グループポリシーは予め作成する必要があります。グループポリシーを作成する方法はこちらをご参照ください。

追加をクリックし、その後保存をクリックします。

設定後、目のアイコンをクリックすると設定したPSKを確認できます。

PSK名をクリックすると紐づけるグループポリシーを変更できます。

※PSKを変更/削除すると、その特定のPSKを使用しているクライアントのみが切断されます。別のPSKを使用している他のワイヤレスクライアントは、問題なく接続されたままです。同様に新しいPSKを追加しても、そのSSIDに接続している既存のクライアントデバイスには影響がありません。

実際に各PSKに接続し、ダッシュボードを確認します。

ダッシュボードでは、各端末の接続情報が確認できます。

(1)iPSK名「test01」の場合

「RADIUSを使用しないIdentity PSK」のご紹介は以上となります。

今回、実際に設定を行いましたが、あまり時間をかけず簡単に設定することができました。SSID数を増やさずにグループを分ける際などに、ぜひご活用ください。

今回は以上です。

お読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」