Cisco 担当者コラム

Cisco・Security

Security 第80回「Cisco Secure Endpoint 主要な脅威検知エンジンについて」

こんにちは。ディーアイエスサービス&ソリューションのセキュリティ担当です。

今回は、Cisco Secure Endpoint(旧AMP for Endpoints、以下Secure Endpoint)に搭載されている脅威検知エンジンの概要と役割についてご紹介します。

本記事では、SecureEndpointの概要については割愛しています。Secure Endpointとは何かについて知りたい方は、ぜひ以下ブログをご覧ください。

Security第52回「Cisco Secure Endpointのご紹介」

サイバー攻撃が年々巧妙化し、従来のウイルス対策ソフトだけでは防げないケースが増えています。Secure Endpointは、複数のエンジン、つまり脅威を検知する仕組みを組み合わせることで、既知・未知の脅威からエンドポイントを守るセキュリティソリューションです。

本記事では、その中でも特に重要な5つの仕組みであるハッシュエンジン、ETHOS、SPERO、TETRA、DFCといった5つのエンジンについて解説します。

1. ハッシュエンジン

どのような仕組み?

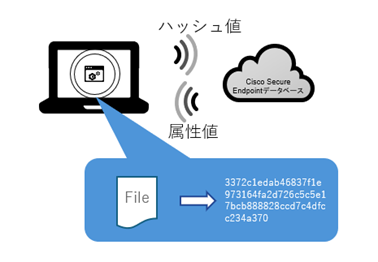

すべてのファイルには、指紋のような「ハッシュ値」という一意の番号があります。Secure Endpointは、この番号をクラウド上のデータベースとリアルタイムで連動して、すでに知られているマルウェアを瞬時に特定します。

なぜ必要?

・一瞬でマルウェアかどうか判断できる

・ファイル名が変わってもハッシュ値は変わらないため、同じマルウェアならすぐに見つけることができる

気を付けることは?

・新しいマルウェア(まだデータベースに登録されていないもの)には対応できない

・このエンジンだけでは不十分であり、他の方法と組み合わせることが必要

2. ETHOS

どのような仕組み?

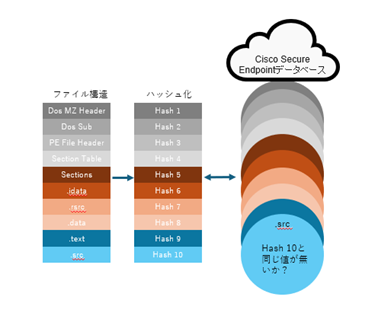

たとえ新しいマルウェアでも、過去のと「似た特徴」を持っていることがあります。ETHOSは、ファイルの細かい特徴を分析し、「これは過去のウイルスと似ているから危ないかも?」と判断します。

なぜ必要?

・新しいマルウェアや亜種(変種)も見つけられる

・すでに知られているマルウェアの「仲間」も検知できる

気を付けることは?

・本当は安全なファイルを怪しいと判定(過検知)することがある

・高度な分析をするため、Secure Endpoint各エンジンの中では比較的処理負荷が大きい

3. SPERO

どのような仕組み?

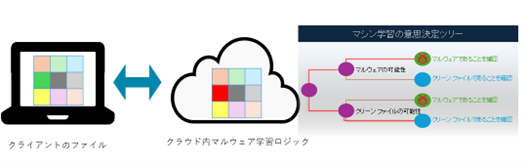

SPEROは、AI(人工知能)を使ってマルウェアを予測する技術です。ファイルの構造や動きを分析し、「これはマルウェアっぽい」と判断できます。

なぜ必要?

・人間では気付かない細かい違いを見つけられる

・AIが学習することで、どんどん検知の精度が向上する

気を付けることは?

・100%の精度ではないため、過検知が出ることもある

・Windowsファイル(EXEやDLL)に特化しているため、すべての種類のファイルに対応しているわけではない

4. TETRA

どのような仕組み?

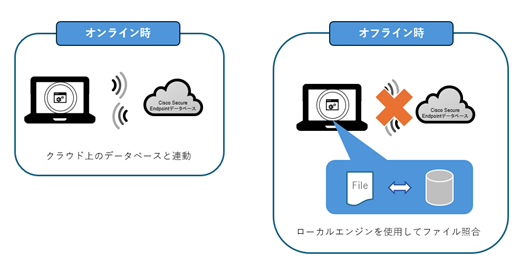

一般的なマルウェア対策ソフトは、インターネットにつながっていないと最新のマルウェア情報が得られません。ですが、TETRAはすでにパソコンの中に保存されたデータを使ってマルウェアを検知できます。

なぜ必要?

・インターネットにつながっていなくてもマルウェアを検出できる

・工場や病院など、ネットワークが制限されている場所でも活用できる

気を付けることは?

・マルウェアの情報を定期的に更新しないと、新しい脅威には対応できない

・初回のセットアップ時に、大きなデータをダウンロードする必要がある

5. DFC

どのような仕組み?

マルウェアは、感染するとハッカーのサーバーと通信して、パソコンのデータを盗んだり、追加の攻撃を仕掛けたりします。DFCは、この不審な通信を監視し、危険なものをブロックします。

なぜ必要?

・会社の大事なデータが盗まれるのを防ぐ

・マルウェアが「外部とやり取りする」前に防げる

気を付けることは?

・ファイアウォールとは違い、すべての通信を制御するわけではない

・怪しい通信を止めるだけなので、マルウェアそのものを削除する機能はない

Secure Endpointに搭載している脅威を検知する仕組みであるエンジンについてのご紹介は以上となります。Secure Endpointには、今回ご紹介した5つのエンジン以外にも、様々な検知方法が組み合わさっています。複数の視点から脅威を分析し、多層的に防御することで、より強固なエンドポイントセキュリティを実現します。今回ご紹介できなかったその他のエンジンについては、今後またブログでご紹介できればと思います。

以前ご紹介したその他のSecure Endpointのブログもぜひご覧ください。

Security第54回「Cisco Secure Endpointの特長 ~端末全体の可視化~」

Security第60回「Cisco Secure Endpointの特長 ~レトロスペクティブセキュリティ~」

Security第70回「Cisco Secure Endpoint USBデバイス制御機能について」

Security第72回「Cisco Secure Endpoint USBデバイス制御の設定方法について」

Security第74回「Cisco Secure Endpoint USBデバイス制御を試してみた」

Security第76回「Cisco Secure Endpoint 端末のネットワークから隔離について」

Security第78回「Cisco Secure Endpoint ダッシュボードからのアンインストールについて」

管理者はダッシュボード上から脅威検出状況、調査が必要な端末の確認などを行い、ユーザに警告し、脅威への対応を行っていきます。

DISではマネージドサービスを提供しております。

導入後の運用に不安をお持ちの方や運用負荷の軽減をお考えの方は、ぜひご活用ください。

CiscoSecure Endpoint マネージドサービス

当社では、感染原因・侵入経路が不明なマルウェアの被害にあったお客様に、実際にSecureEndpointを導入し、次々にマルウェアを検知し隔離しました。そして、Secure Endpointの特長である侵入経路・感染範囲の特定により、メールから侵入するEmotet(ランサムウェア)による被害であると特定ができた事例もあります。

・現在のアンチウイルスで本当に守り切れているのか不安だ

・管理者の運用負荷を軽減したい

・もしマルウェアに感染してしまった時の対策を講じたい

などのお悩みを抱えているユーザ様にご紹介、ご提案頂ければと思います。

近年は、端末の種類もアクセスする場所も多種多様となっており、ネットワーク製品が境界となるセキュリティでは守れなくなっている場面が多くあります。マルウェアが動作を開始する場所であるエンドポイントでのセキュリティ対策をご検討してみてはいかがでしょうか。

その他の特長は、今後またブログでご紹介していきます。

最後までご覧いただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」