Cisco 担当者コラム

Cisco・Security

Security 第76回「Cisco Secure Endpoint 端末のネットワークから隔離について」

こんにちは。ディーアイエスサービス&ソリューションのセキュリティ担当です。

今回は、Cisco Secure Endpoint(旧AMP for Endpoints、以下Secure Endpoint)で「端末のネットワークから隔離」についてご紹介します。

本記事では、SecureEndpointの概要については割愛しています。Secure Endpointとは何かについて知りたい方は、ぜひ以下ブログをご覧ください。

Security第52回「Cisco Secure Endpointのご紹介」

端末をネットワークから隔離する目的

ウイルスやマルウェアの感染が確認された場合、ネットワーク全体に被害が拡大するのを防ぐために端末を隔離する必要があります。

隔離によって、感染した端末が内部ネットワークやインターネットへ接続できないようにすることで、さらなる侵害を防ぎます。

SecureEndpointの特徴

Secure Endpointは、リアルタイムでのエンドポイント監視と脅威検出を行い、脅威が検出された場合に自動的に端末を隔離できます。

隔離された端末は、指定されたネットワークリソースアクセスのみ許可することが可能です。

ネットワーク隔離のプロセス

脅威検出:Secure Endpointが脅威を検出すると、アラートが生成されます。

自動隔離の設定:管理者はポリシーを設定し、特定の条件下で自動的にネットワークから端末を隔離することが可能です。

手動隔離:ダッシュボードから、管理者が手動で対象端末をネットワークから切り離すことも可能です。

実際の隔離手順(設定)

自動隔離の場合

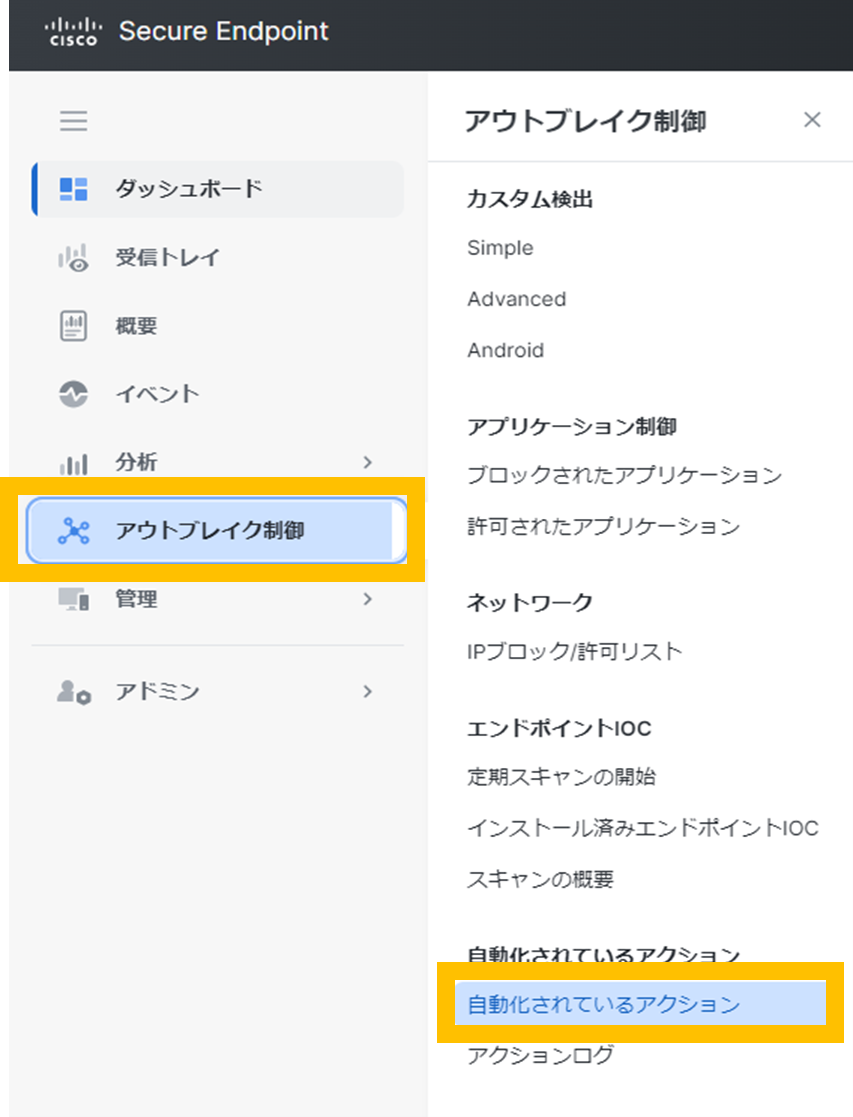

ダッシュボードにログインし、[アウトブレイク制御]>[自動化されているアクション]をクリックします。

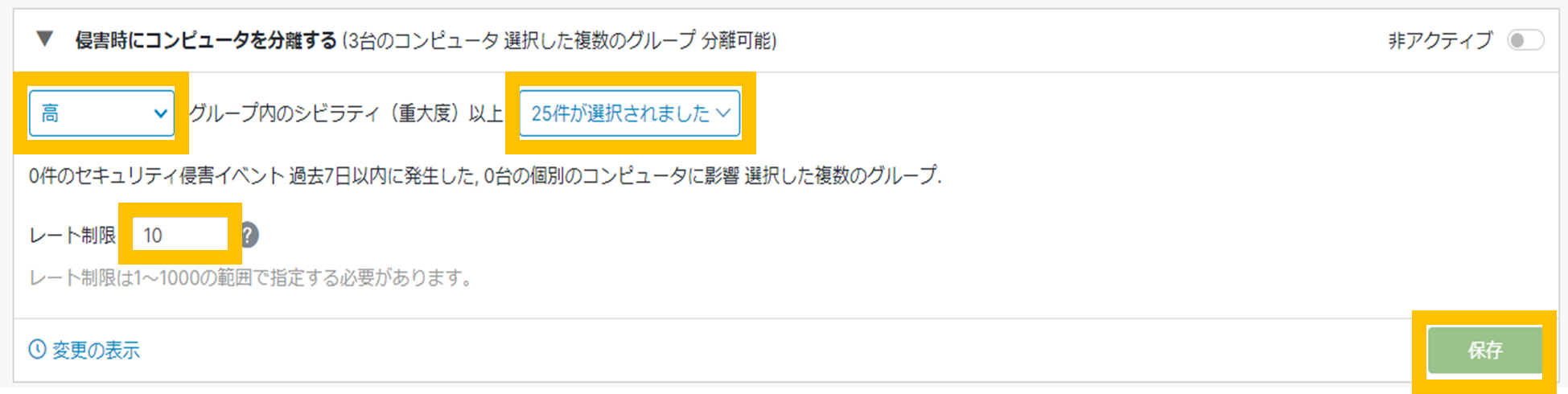

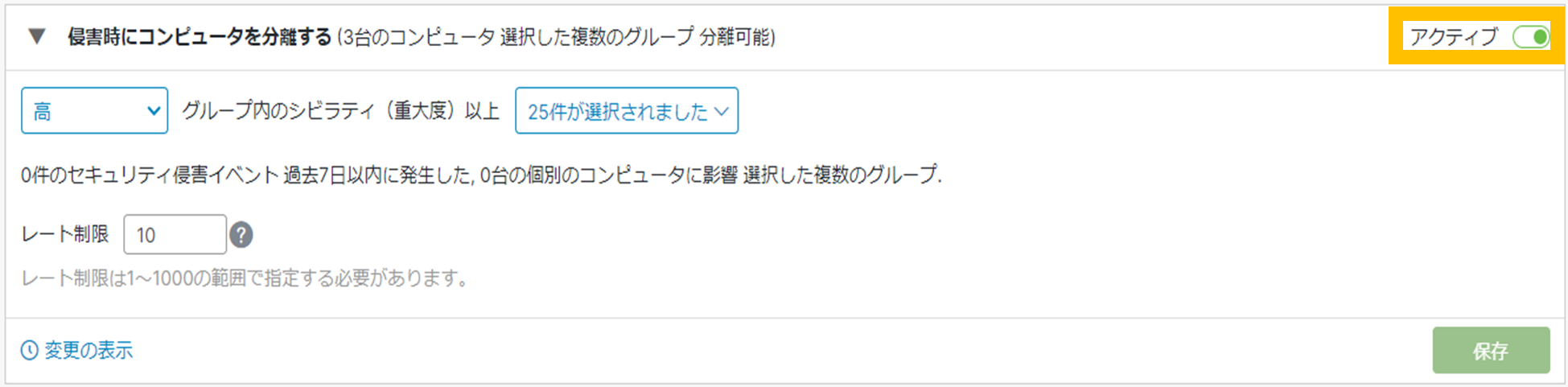

[侵害時にコンピュータを分離する]アクションのシビラティやグループ、レート制限を調整し、[保存]をクリックします。

シビラティ(重大度):対象の脅威イベントのシビラティをCritical/高/中/低から選択

グループ:自動アクションを実行する対象のグループを選択

レート制限:1~1000の範囲内で選択(デフォルトは10)。目的は誤検出から保護。24時間以内に制限値を上回った場合、追加のコンピュータは隔離されない。

[非アクティブ]をクリックし、[アクティブ]に変更します。

手動隔離の場合

ダッシュボードにログインし、[管理]>[コンピュータ]をクリックします。

対象の端末をクリックし、[隔離の開始]をクリックします。

任意でコメントを記載し、「開始」をクリックします。

「端末のネットワークから隔離」についてのご紹介は以上となります。

ダッシュボード上で簡単に設定し、自動また手動で端末の隔離ができることが分かりました。今後、実際に端末をネットワークから隔離した場合の動作も、ご紹介させて頂ければと考えています。

以前ご紹介したその他のSecure Endpointのブログもぜひご覧ください。

Security第54回「Cisco Secure Endpointの特長 ~端末全体の可視化~」

Security第60回「Cisco Secure Endpointの特長 ~レトロスペクティブセキュリティ~」

Security第70回「Cisco Secure Endpoint USBデバイス制御機能について」

Security第72回「Cisco Secure Endpoint USBデバイス制御の設定方法について」

Security第74回「Cisco Secure Endpoint USBデバイス制御を試してみた」

管理者はダッシュボード上から脅威検出状況、調査が必要な端末の確認などを行い、ユーザに警告し、脅威への対応を行っていきます。

DISではマネージドサービスを提供しております。

導入後の運用に不安をお持ちの方や運用負荷の軽減をお考えの方は、ぜひご活用ください。

CiscoSecure Endpoint マネージドサービス

当社では、感染原因・侵入経路が不明なマルウェアの被害にあったお客様に、実際にSecureEndpointを導入し、次々にマルウェアを検知し隔離しました。そして、Secure Endpointの特長である侵入経路・感染範囲の特定により、メールから侵入するEmotet(ランサムウェア)による被害であると特定ができた事例もあります。

・現在のアンチウイルスで本当に守り切れているのか不安だ

・管理者の運用負荷を軽減したい

・もしマルウェアに感染してしまった時の対策を講じたい

などのお悩みを抱えているユーザ様にご紹介、ご提案頂ければと思います。

近年は、端末の種類もアクセスする場所も多種多様となっており、ネットワーク製品が境界となるセキュリティでは守れなくなっている場面が多くあります。マルウェアが動作を開始する場所であるエンドポイントでのセキュリティ対策をご検討してみてはいかがでしょうか。

その他の特長は、今後またブログでご紹介していきます。

最後までご覧いただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」