Cisco 担当者コラム

Cisco・Security

Security 第75回「Umbrella DNSポリシーとWebポリシーの違い」

こんにちは。ディーアイエスサービス&ソリューション セキュリティ担当の今村です。今回はよくご質問いただくUmbrellaのDNSポリシーとWebポリシーの違いについてご紹介します。最後にDNSポリシーとWebポリシー併用の際のベストプラクティス(推奨設定)もご紹介しますので、ぜひご覧ください。

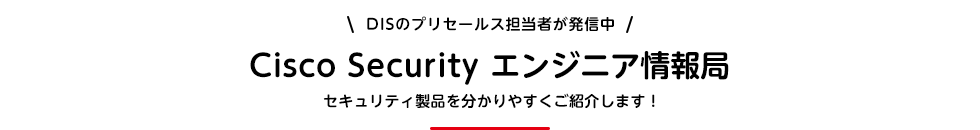

Umbrellaでは作成したDNSポリシーやWebポリシーをデバイスやネットワークに割り当てることで、危険な宛先への接続をブロックし、安全性を保ちます。

UmbrellaにはUmbrellaDNSとUmbrella SIG(SecureInternet Gateway)の2種類があり、DNS機能のみを利用される場合はUmbrella DNS、DNS以外の全機能も利用される場合はUmbrellaSIGとなります。DNSポリシーはUmbrellaDNSとUmbrella SIG両方、WebポリシーはUmbrella SIGで利用できます。

ではDNSポリシーとWebポリシーの違いを具体的に見ていきましょう。

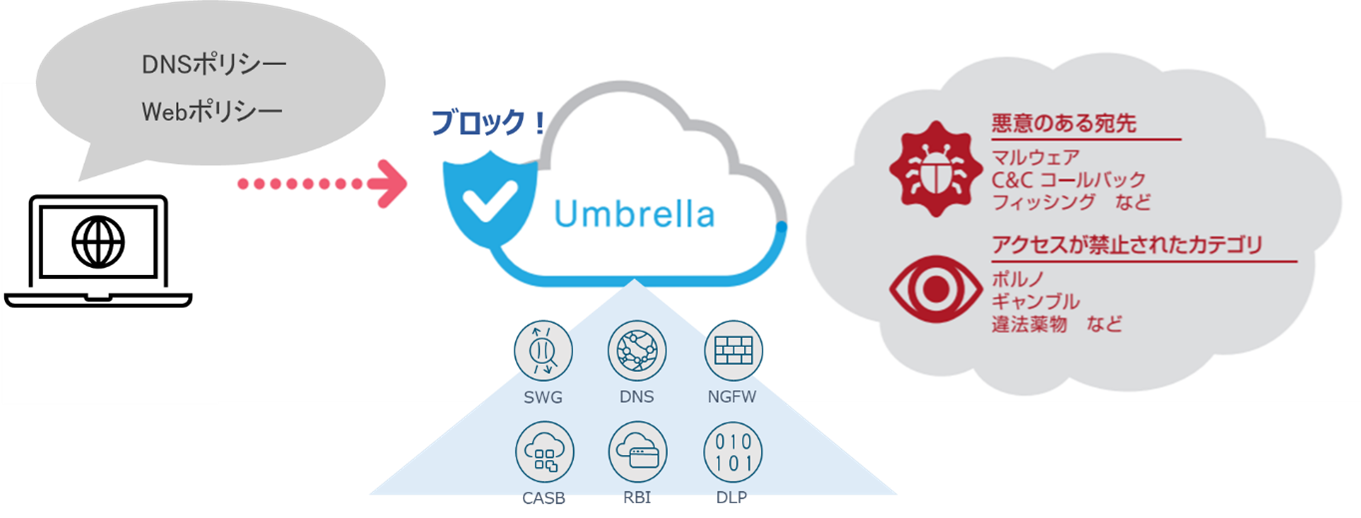

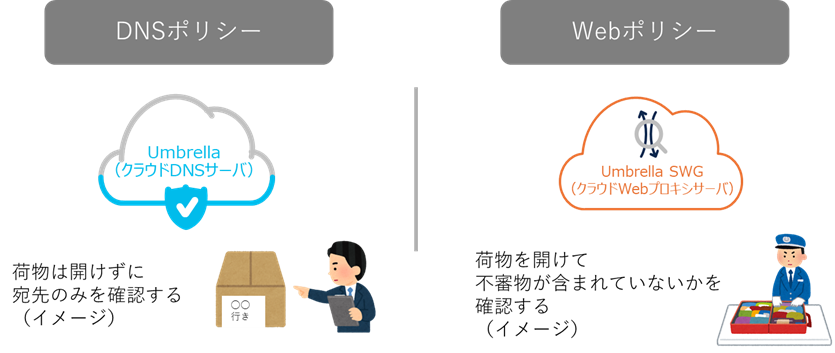

まずDNSポリシーでは、UmbrellaのクラウドDNSサーバというものを使って、危険なサイトへの接続をブロックします。クラウドDNSサーバは、ドメイン名をIPアドレスに変換するDNS(DomainName System)の名前解決によって、端末が接続しようとしているサイトが危険かどうかを判断するサーバです。クラウドDNSサーバがドメインを見て危険なサイトであると判断した場合は、Umbrellaが持つブロックページのIPアドレスを代わりに回答します。DNSポリシーでは接続をブロックさせたいサイトをカテゴリで指定します。

例として下記の図では、DNSポリシーを作成する際にドメイン名“examplemalwaredomain.com”が含まれるカテゴリ“マルウェア”を指定しておくことで、クラウドDNSサーバが“examplemalwaredomain.com”をブロックすべきドメインであると判断しています。それによって、端末の“examplemalwaredomain.com”への接続がブロックされ、代わりにUmbrellaのブロックページに接続される仕組みになっています。

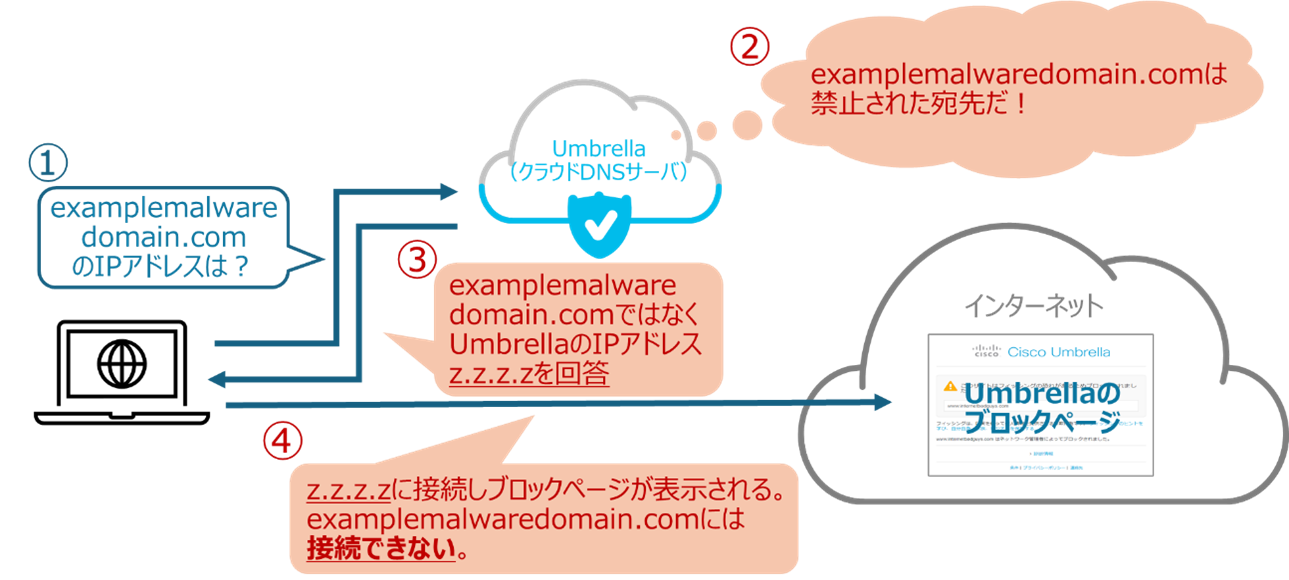

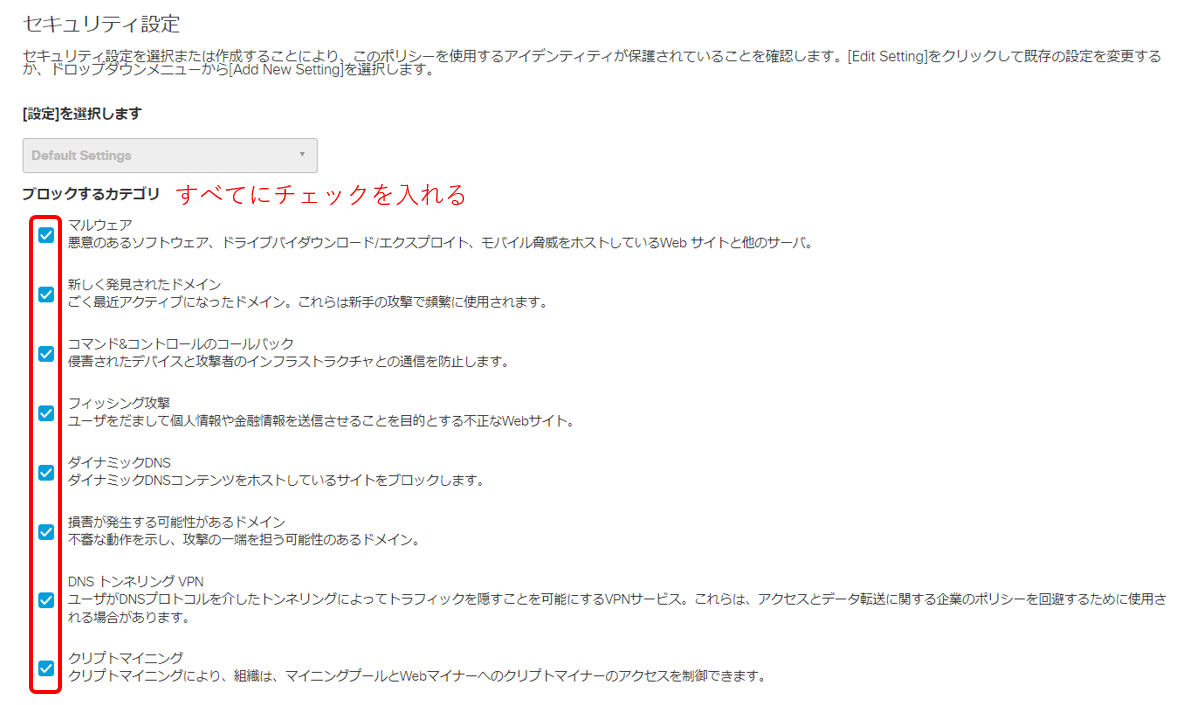

また、DNSポリシーにはセキュリティ設定を細かく行えるという特徴があります。セキュリティ設定はブロックしたい脅威を設定する項目です。以下の画像のように、DNSポリシーではブロックできるカテゴリが多く用意されています。

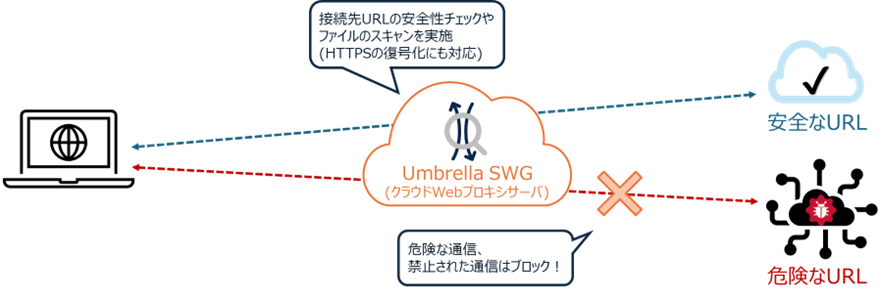

一方、Webポリシーでは、UmbrellaSWG(Secure Web Gateway)と呼ばれるクラウドWebプロキシサーバというものを使って、危険なサイトへの接続やファイルのダウンロードをブロックします。元々クラウド型DNSセキュリティとして登場したUmbrellaですが、近年ではこのSWGにも力を入れています。プロキシという用語は代理を意味しており、SWGは端末がインターネットに接続する際に代理でサイトに接続し、危険なサイトであると判断した場合は接続をブロックします。Webトラフィック(TCP80/443)を対象にサイトの中身を細かく調べられるため、DNSでは制御できないURLでの制御を行うことができます。また、ファイルをスキャンすることで、端末に危険なファイルがダウンロードされることを防ぐことができます。

DNSポリシーとWebポリシーの仕組みの違いをまとめると以下の図のようになります。DNSポリシーの仕組みであるDNSはサイトのドメインのみを見て危険性を判断し、接続をブロックします。一方、Webポリシーの仕組みであるSWGはサイトやファイルの中身を調べた上で危険性を判断し、接続やダウンロードをブロックします。荷物検査に例えて表すと、DNSは荷物を開けずに宛先のみを見て許可をするイメージに対し、SWGは荷物を開けて不審物が含まれていないかを確認した上で許可をするイメージです。

以上がDNSポリシーとWebポリシーの違いです。

Umbrellaは、UmbrellaDNSとしてDNSポリシーのみの利用も可能(Security第24回、第25回を参照)ですが、Umbrella SIGとしてDNSポリシーとWebポリシーを併用した利用も可能です。SWGはWebトラフィックを対象に見るため、DNSポリシーとWebポリシーを併用する場合は、Webトラフィック以外のトラフィックはクラウドDNSサーバが見るようにします。そのため、セキュリティ設定はDNSポリシー、アクセスコントロールはWebポリシーといったように利用することがベストプラクティスとなっています。

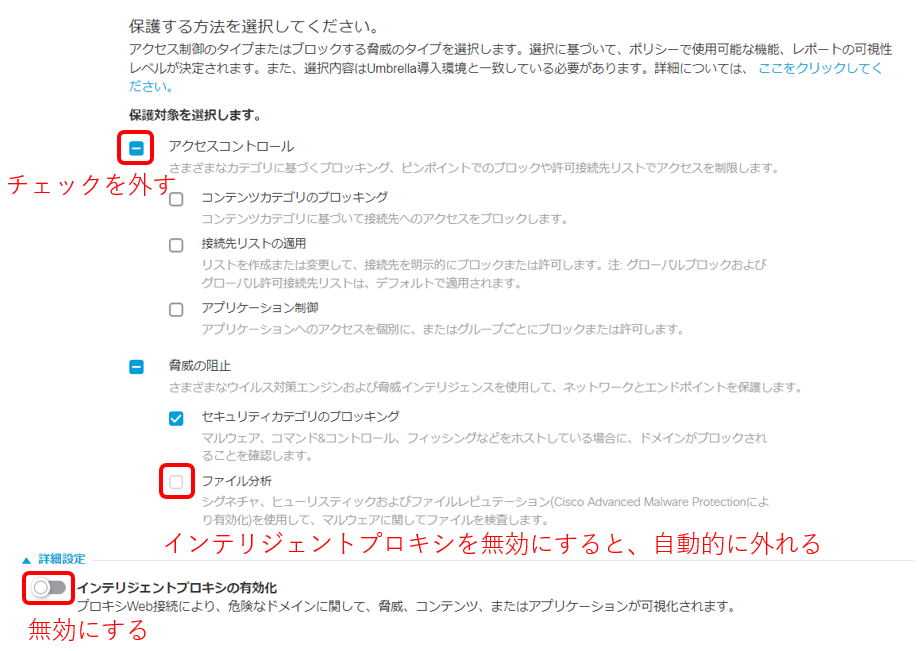

以下の画像はDNSポリシーの設定画面です。

Webポリシーと重複することに加え、WebポリシーがWebトラフィックを対象により詳しく調べられるため、アクセスコントロールのチェックを外します。さらに、インテリジェントプロキシもWebポリシーと重複するため無効にします。インテリジェントプロキシは、危険性がグレーと判定された通信がインテリジェントプロキシサーバーに送られ、判定される機能です。インテリジェントプロキシを無効にすると、ファイルをスキャンする機能であるファイル分析のチェックも自動的に外れます。重複する設定をなくすことでトラブルシューティングが複雑になることを防ぎます。

セキュリティ設定では、DNSポリシーのセキュリティ設定の方がWebポリシーよりも細かく設定できるため、ブロックするカテゴリすべてにチェックを入れ、セキュリティを強化します。Webポリシーはデフォルトのセキュリティ設定のままにします。

以上がUmbrella SIGとしてDNSポリシーとWebポリシーを併用する際のベストプラクティスです。

いかがでしたでしょうか。

UmbrellaのDNSポリシーとWebポリシーの違いは複雑ですが、理解していただくことでよりセキュリティの強化に繋げることができます。ぜひブログを参考に試していただければと思います。

最後までご覧いただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」