CSP 担当者コラム

CSP

Azure ADを活用する

Azure AD とは

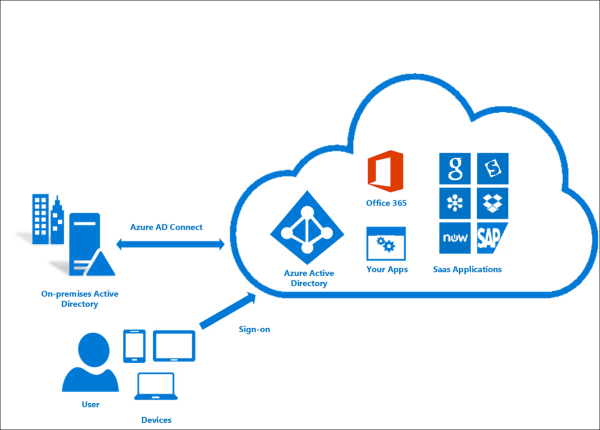

Azure Active Directory(Azure AD)は、Microsoft が提供しているクラウドサービスのための認証基盤です。オンプレミスの企業内ネットワークで Active Directory Domain Service(AD DS)が認証基盤として利用されているように、Azure AD は Microsoft のクラウドサービス(Microsoft 365 や Dynamics 365、Power Platform、Microsoft Azure など)の認証基盤として利用されています。

オンプレミスの AD DS と Azure AD の比較については、以下の韋駄天担当者コラムの記事を参照してください。

Microsoft 365 も認証基盤として Azure AD を使用していますので、Microsoft 365 を利用するユーザーは Azure AD で管理されているユーザーです。日常的な Microsoft 365 の利用では Azure AD の動作や機能を意識することは少ないですが、その動作と機能を理解することで Microsoft 365 をより安全で便利に活用することができます。

Azure AD のライセンス

Azure AD の基本的な利用は無償です。ただし Azure AD の高度な機能の利用には Azure AD Premium ライセンス(P1 または P2)が必要です。

| プラン | 無料版 | Office 365 | Azure AD Premium | |

| P1 | P2 | |||

| 含まれる製品 | ・Azure ・Dynamics 365 ・Power Platform など |

・Office 365 E5 ・Office 365 E3 ・Office 365 E1 など |

・Microsoft 365 Business Premium ・Microsoft 365 E3 ・Enterprise Security+Mobility P1 など |

・Microsoft 365 E5 ・Enterprise Security+Mobility P2 など |

| 単独ライセンス | × | × | ○ | ○ |

Azure AD Premium を含むライセンスの購入・アップグレードについては当社担当営業までご相談ください。

Azure AD のグループ

オンプレミスの Active Directory でもグループを作成してユーザーをグループに振り分け、管理を行うことができますが、Azure AD でも同様にグループを作成してユーザーを管理できます。

Azure AD で利用できるグループには以下のような種類があります。

| グループの種類 | 説明 | Premium ライセンス |

| Microsoft 365 グループ | Teams チームやSharePoint チームサイトと紐づくグループ | |

| セキュリティグループ | アクセス権の設定を割り当てるグループ | |

| メールが有効なセキュリティグループ | セキュリティグループと配布グループの機能を兼ねたグループ | |

| 配布グループ | メンバーにメール配布が行える(メーリングリスト)グループ | |

| 動的グループ | ユーザー属性(プロパティ)を元にグループメンバーシップが決定されるグループ | 必要 |

| ロール割り当て可能なグループ | 管理権限を割り当て可能なグループ | 必要 |

Microsoft 365 グループ

Teams で新しいチームを作成したり、SharePoint Online で新しいチームサイトを作成したりすると、自動的に新しい Microsoft 365 グループが作成されます。また Outlook で新しいグループを作成する場合もMicrosoft 365 グループが作成されます。

Microsoft 365 グループはアクセス権の設定にも利用できます。

なお、Microsoft 365 グループはどのサービスで作成したかによって、他のサービスからの見え方・扱い方が異なります。

| Microsoft 365 管理センターで作成 |

Share Point Onlineでチームサイトを作成 | Teamsでチームを作成 | Outlookでグループを作成 | Yammerでグループ(コミュニティ)を作成 | |

| Share Point Online | ○ チームサイトが作成されます |

○ チームサイトが作成されます |

○ チームサイトが作成されます |

○ チームサイトが作成されます |

○ チームサイトが作成されます |

| Outlook グループ | ○ | ○ | △ 表示されるよう設定変更可能 |

○ | △ 表示されるよう設定変更可能 |

| Teams | △※1 後から追加可能 |

△ 後から追加可能 |

○ | △ 後から追加可能 |

× |

| Yammer グループ | × | × | × | × | ○ |

※1 グループ作成時にTeamsのチームを作成するかどうか選択できます。

さらに Microsoft 365 グループには、組織のメンバーであれば自由に参加できる「パブリック」と、グループの管理者の承認が無ければ参加できない「プライベート」があります。これは SharePoint Online の「パブリックサイト」「プライベートサイト」、Teams の「パブリックチーム」「プライベートチーム」に対応しています。

Teams のプライベートチャネルを作成した場合も、プライベートグループとプライベートサイトが作成されます。

セキュリティグループ・メールが有効なセキュリティグループ

Microsoft 365 のセキュリティグループはオンプレミスのセキュリティグループと同等の機能を持っています。Exchange Online が利用できるテナントでは、メールが有効なセキュリティグループを作成して、セキュリティグループと配布グループの機能を兼ねたグループにできます。

配布グループ

Exchange Online が利用できるテナントでは配布グループを作成できます。

配布グループはアクセス権の設定を割り当てる際のグループとしては利用できません。アクセス権の割り当てを兼ねる場合は「メールが有効なセキュリティグループ」を利用します。

動的グループ(要 Azure AD Premium ライセンス)

Azure AD でもオンプレミス AD DS と同様に、ユーザーはさまざまなディレクトリ属性を持っています。例えば役職や勤務場所、電話番号などの属性を持つことができます。

動的グループはこのユーザー属性(プロパティ)を元にグループメンバーシップを決定する仕組みです。例えば『役職属性が「課長」または「部長」』という条件を満たすユーザーを「管理職」というグループ(Microsoft 365 グループまたはセキュリティグループ)に自動的に所属させることができます。

動的グループの利用により、情報をディレクトリ属性に反映させると自動的に Azure AD の所属グループも変更されるので、Microsoft 365 でのグループ管理の運用負荷を軽減することができます。

動的グループの利用は、Azure AD Premium ライセンスが必要です。

ロール割り当て可能なグループ(要 Azure AD Premium ライセンス)

Microsoft 365 のさまざまな管理権限はロール(役割)としてユーザーに割り当てます。グループをあらかじめ「ロール割り当て可能なグループ」として作成しておくと、この割り当て先にグループを利用することが可能です。管理権限をグループ単位で管理できるようになり、運用負荷が軽減できます。

ロール割り当て可能なグループの利用は、Azure AD Premium ライセンスが必要です。

グループのネスト(入れ子のグループ)

セキュリティグループは、別のセキュリティグループをメンバーとして追加できます。これは「入れ子のグループ」と呼ばれます。追加されたグループ(子グループ)は、親(追加先)グループのアクセス権設定が適用されます。

Microsoft 365 グループでは入れ子のグループは親としても子としてもサポートされていません。

Azure AD を利用したシングルサインオン

Azure AD はサードパーティのクラウドサービスの認証方法としても利用できます。また自社開発の Web アプリケーションや Web サービスの認証方法としても利用可能です。Azure AD(Microsoft 365)のユーザー認証だけでサードパーティのクラウドサービスや自社の Web アプリにサインインできる、シングルサインオンが実現できます。

また Azure AD に登録されているユーザーを連携したサードパーティのサービスへ自動的に登録すること(自動ユーザープロビジョニング)も可能です。

サードパーティのクラウドサービスや自社の Web アプリを Azure AD と連携させると、以下のようなメリットがあります。

-

ユーザーは Azure AD の資格情報だけ覚えれば良くなる

-

安易なパスワード利用(パスワードの使いまわしや、連番のパスワード使用など)を防げる

-

Azure AD の高度なセキュリティ機能をサードパーティのクラウドサービスや自社の Web アプリでも利用できる

-

サードパーティのサービスを利用する組織内ユーザーを Azure AD で一元管理する(サードパーティのサービス利用の統制)

Azure AD と連携可能なサードパーティ製品の一覧は、以下の Azure Marketplace で確認できます。

また製品ごとの連携方法のチュートリアルは以下から参照できます。

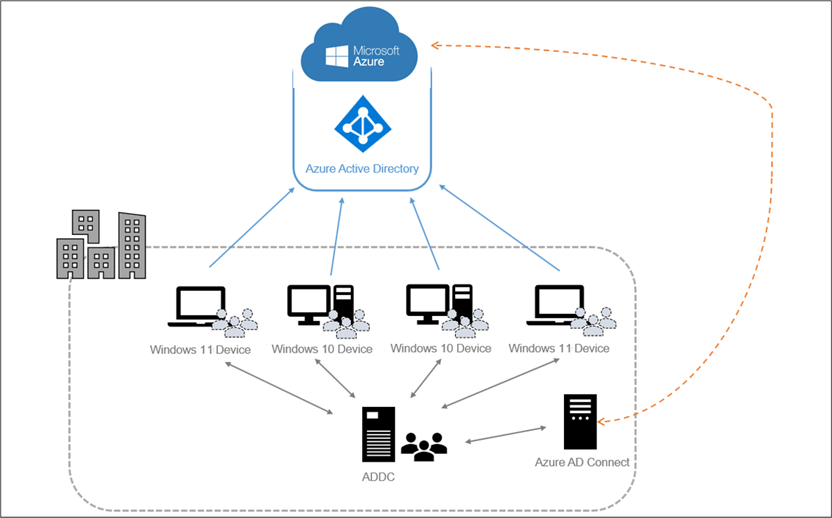

オンプレミスのコンピューターと Azure AD

オンプレミスの AD DS でコンピューターをドメイン参加させるのと同じように、オンプレミスのコンピューターを Azure AD に連携させることで、そのコンピューターから Azure AD で管理されているクラウド上のサービスやリソースへスムーズにアクセスできるようになります。オンプレミスのコンピューターを Azure AD に連携させる方法としては、以下の2つがあります。

-

Azure AD 登録

-

Azure AD 参加

Azure AD 登録・Azure AD 参加について詳しくは、以下の記事を参照してください。

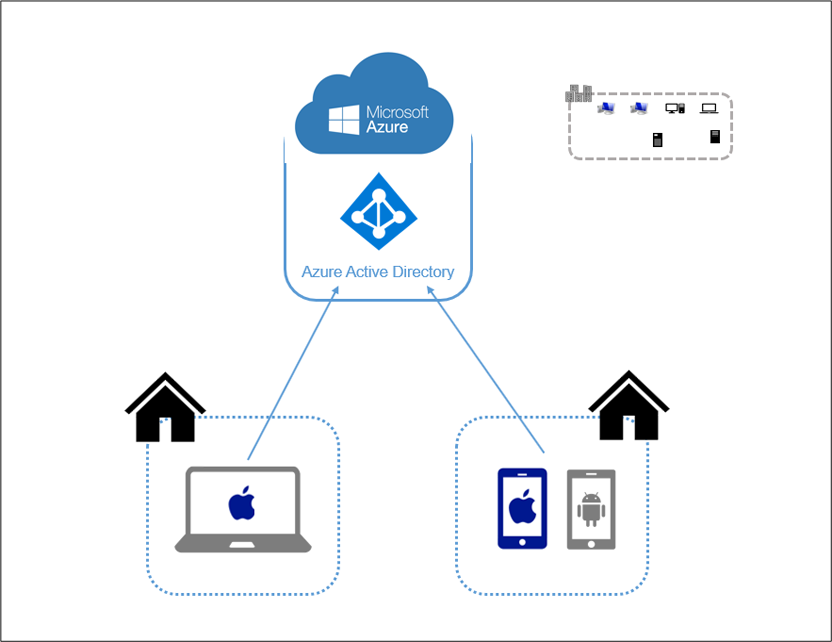

Azure AD 登録

オンプレミスのコンピューターで、サインインしているユーザーのアカウントに対して Azure AD の情報を構成し、Azure AD にデバイス(コンピューター)を登録する方法です。

コンピューターへのサインインは登録前と同じアカウント(ローカルアカウント、Microsoft アカウント、ドメインアカウント)を利用します。

Azure AD 登録を行ったアカウントには Azure AD ユーザーの資格情報となるクライアント証明書が発行・登録され、その証明書を利用して Azure AD へのサインインが行えます。

※多要素認証が構成されている場合は、追加の要素による認証(認証アプリでの認証やコードの入力)を求められる場合があります。

Azure AD 登録は Windows デバイスの他、Android、iOS、macOS のデバイスでも行うことができます。これは Azure AD 登録が組織で管理していないデバイス(BYOD)での利用も想定しているためです。組織の管理者が Intune などの MDM と連携させると、Azure AD 登録されたユーザーのデバイスに対して組織の要求するセキュリティ要件に満たすような構成を強制できます。さらに Microsoft Intune などの MDM 側の機能により、条件付きアクセスでのアクセス制御も可能になります。

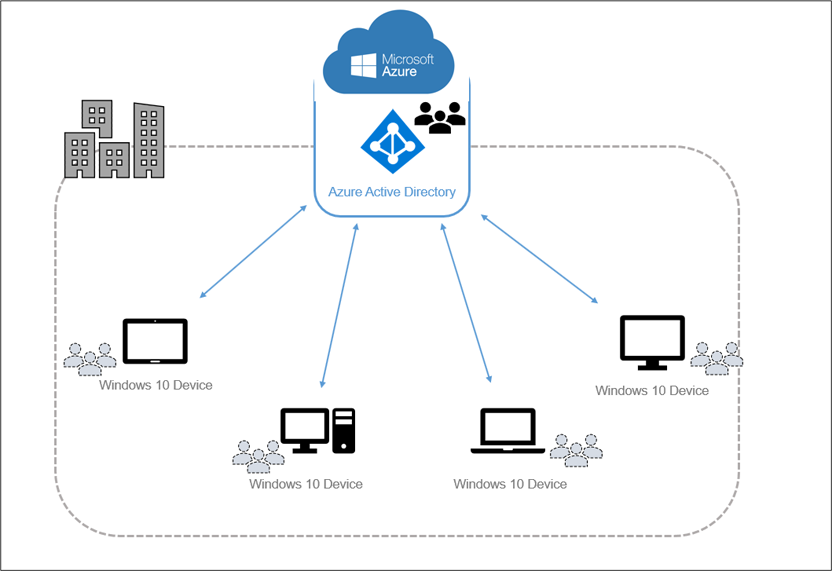

Azure AD 参加

コンピューターを Azure AD に参加させる「Azure AD 参加」も行えます。Azure AD 参加したコンピューターは Azure AD ドメインのユーザーアカウント(=Microsoft 365 のアカウント)でサインインして利用します。

※コンピューターごとのローカルアカウントでのサインインも可能です

Azure AD に参加したコンピューターに Azure AD アカウントでサインインすることで、サインインしたユーザーはクラウド上の Azure AD にサインインした状態になります。そのため Azure AD での認証が必要なサービス(Microsoft 365 など)へのサインイン時に、資格情報の提示(ユーザ名・パスワードの入力)が求められなくなります。

※多要素認証が構成されている場合は、追加の要素による認証(認証アプリでの認証やコードの入力)を求められる場合があります。

Azure AD に参加したコンピューターは Azure AD 登録の場合と同様に、組織の管理者が Azure AD を MDM と連携させると、組織の要求するセキュリティ要件に満たすような構成をユーザーのデバイスに強制させることができます。さらに Microsoft Intune などの MDM 側の機能により、条件付きアクセスでのアクセス制御も可能になります。

Azure AD 参加が行えるのは、オンプレミスのドメインに参加していない Windows 10 または Windows 11 を実行しているコンピューターのみです。

オンプレミスの Windows Server ライセンスを用意しなくてもデバイス管理・ユーザー管理が一元的に行え、Intune と連携させればオンプレミスのドメイン環境と同様のグループポリシー適用も可能なため、オンプレミスの AD DS を利用していない組織、これからクラウド指向でデバイス管理・ユーザー管理を行いたい新しい組織には Azure AD 参加の利用がお勧めです。

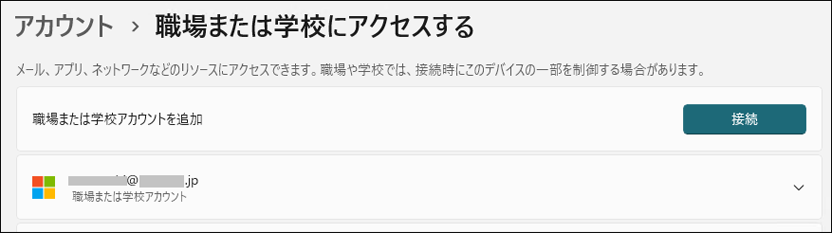

Azure AD 登録・Azure AD 参加を確認する

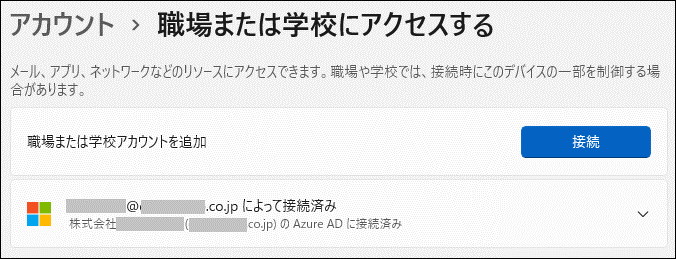

個々のコンピューターでは [設定] - [アカウント] - [職場または学校にアクセスする] に Azure AD 登録・Azure AD 参加の状態が表示されます。

● Azure AD 登録の場合

● Azure AD 参加の場合

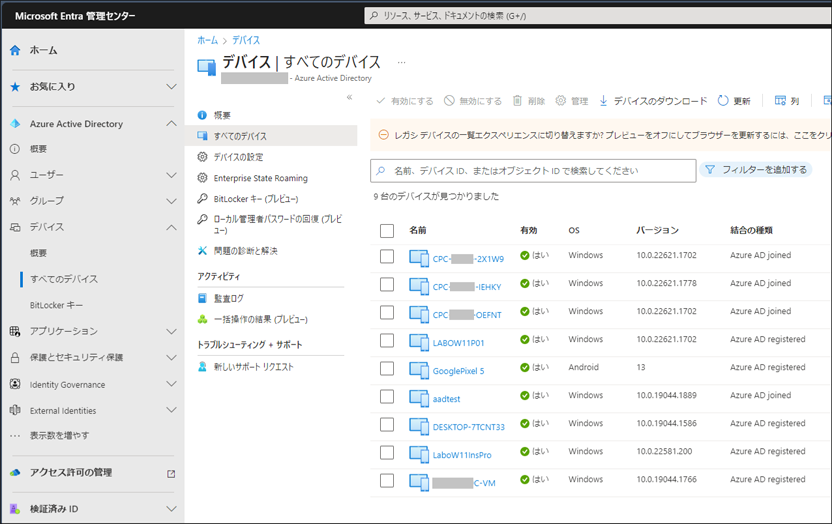

また管理者は Microsoft Entra 管理センターの [Azure Active Directory] - [デバイス] - [すべてのデバイス] で組織の Azure AD に登録・参加しているデバイスを確認できます。

※下のスクリーンショットでは Android デバイスも Azure AD 登録されていることに注目してください

オンプレミス Active Directory との連携

既にオンプレミスで Active Directory ドメインが展開済みの組織を Azure AD と連携させることもできます。

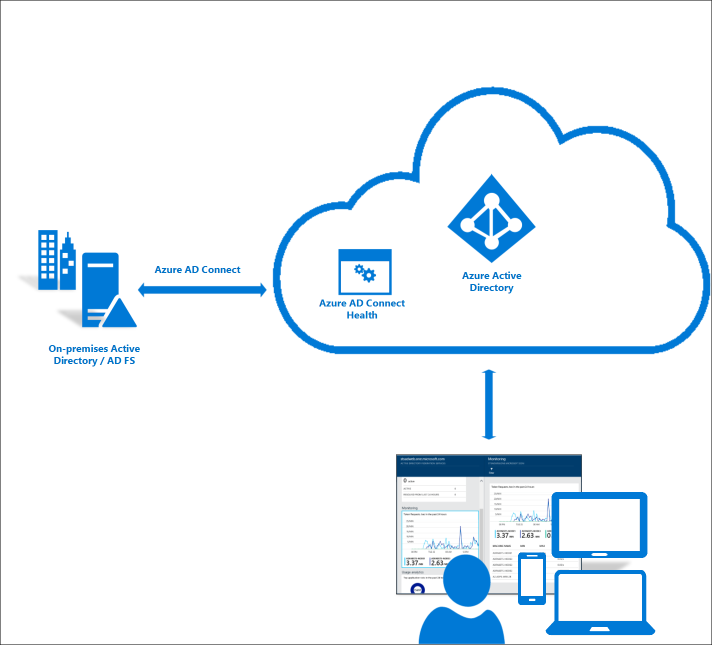

Azure AD Connect

Azure AD Connect はオンプレミスの AD DS とクラウドの Azure AD を連携させるための機能です。Azure AD Connect は以下の機能を持っています。

-

ディレクトリ同期

オンプレミスの AD DS のディレクトリオブジェクト(ユーザー、グループなど)をクラウドの Azure AD にも作成します。またオンプレミスのユーザーやグループの ID 情報をクラウド側と一致させます。

-

パスワードハッシュ同期

ユーザーのオンプレミス AD パスワードのハッシュを Azure AD と同期させます。これによりオンプレミスのドメインとクラウドの Azure AD(Microsoft 365)で同じパスワードを利用できます。

またパススルー認証やフェデレーション統合を構成することで、オンプレミスのサービスやアプリケーションと Microsoft 365 などのクラウドのアプリケーションへのシングルサインオンを行うことも可能です。

Azure AD Connect を構成してオンプレミスの AD DS と Azure AD を同期させると、両方のユーザーやグループの管理を AD DS 側で一元的に行えます。またパスワードハッシュ同期を構成している場合、ユーザーのセルフサービスでドメインパスワードのリセットができます。

Azure AD Connect Health(要 Azure AD Premium ライセンス)

Azure AD Connect を構成した場合、オンプレミスの AD DS の ID インフラストラクチャの信頼性がクラウド(Azure AD)にも影響を与えます。そのためオンプレミスの信頼性を監視し、問題に素早く対処することが必要となります。そのような監視を行い、オンプレミス環境の信頼性向上に役立つのが Azure AD Connect Health です。

Azure AD Connect Health の利用には Azure AD Premium ライセンスが必要です。

Azure AD Connect と Azure AD Connect Health について詳しくは、以下を参照してください。

Hybrid Azure AD Join

Azure AD Connect でオンプレミスの AD DS と Azure AD を同期させると、コンピューターを AD DS(オンプレミスのドメイン)と Azure AD の両方へ同時に参加させる Hybrid Azure AD Join が利用できます。

Hybrid Azure AD Join を構成すると、コンピューターにドメインアカウントでサインインするだけで、

-

オンプレミスのリソースへのアクセスには AD DS の Kerberos 認証を利用

-

クラウドサービスへのアクセスには Azure AD の認証を利用

というシングルサインオンが実現できます。また AD CS による証明書管理のようなオンプレミス Active Directory 固有の機能を利用しつつ、Azure AD によるサードパーティのサービスへのシングルサインオンなどのメリットも得ることができます。

Azure AD Connect で同期しているのでユーザーアカウントはオンプレミスの AD DS から一元管理できます。デバイス(コンピューター)の管理は、AD DS のグループポリシーとクラウドの MDM(Intune など)のどちらも利用可能です。

Hybrid Azure AD Join はすでに Active Directory ドメインを展開済みで、活用している組織が、Azure AD を利用したさまざまな機能を利用する場合に適しています。

Hybrid Azure AD Join についての詳細は、以下の記事を参照してください。

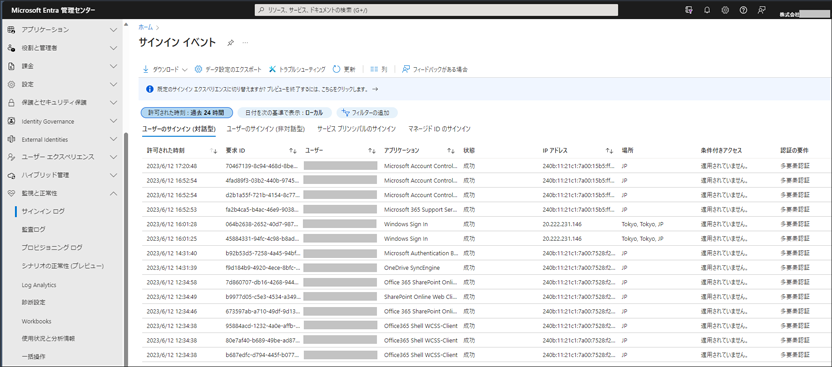

Azure AD のサインインログと監査ログ

ユーザーの Azure AD を利用したサインインの動作はすべてログに記録されます。

管理者はサインインログを Microsoft Entra 管理センターの [Azure Active Directory] - [監視と正常性] - [サインインログ] で確認できます。

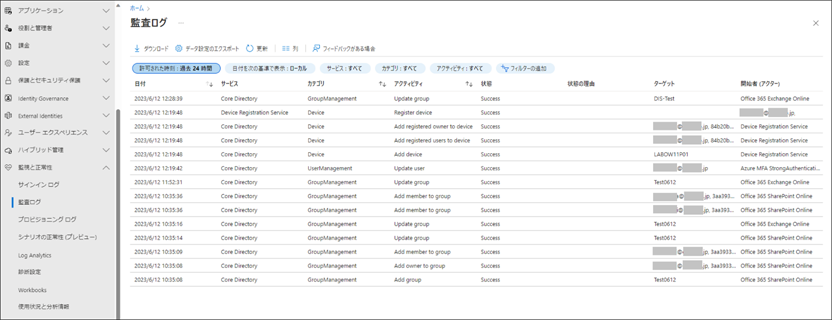

またグループの作成や変更、デバイスの登録やライセンスの変更などの Azure AD 上の操作は監査ログに記録されます。

管理者は監査ログを Microsoft Entra 管理センターの [Azure Active Directory] - [監視と正常性] - [監査ログ] で確認できます。

こうしたログを確認、分析することで、以下のようなことが可能になります。

-

管理下にあるユーザーがアプリとサービスをどのように利用しているかを明らかにする。

-

自分が管理している環境の正常性に影響する潜在的リスクを検出する。

-

ユーザーの作業を妨げている問題をトラブルシューティングする。

Microsoft Entra 管理センターでのログの表示や手動でのエクスポートは、Azure AD を利用していればどの組織でも可能です。追加の費用は発生しません。Azure AD Premium ライセンスがある場合は、API を通じてログにアクセスし、ログの処理や分析などを自動化できます。

Azure AD のログについて詳しくは、以下を参照してください。

まとめ

Microsoft 365 を日常的に利用している際に Azure AD の存在を意識することはあまりありませんが、Microsoft 365 を安全に運用しユーザーやサービス、アプリケーションを管理するためには Azure AD のさまざまな機能を理解し、活用することが必要です。

Azure AD は基本的な機能が充実していますが、Azure AD Premium ライセンスを利用するとさらに便利で運用負荷が減らせる多くの機能が利用できます。Azure AD Premium ライセンスの購入・Azure AD Premium ライセンスを含むプランへのアップグレードについては当社担当営業までご相談ください。