Cisco 担当者コラム

Cisco・Security

Security 第67回「Cisco Umbrellaのアプリケーション検出と設定」

こんにちは。ディーアイエスサービス&ソリューション セキュリティ担当の今村です。

今回のブログでは、Cisco Umbrellaのアプリケーション検出と設定についてご紹介します。

アプリケーション検出

アプリケーション検出は、Umbrella まで到達したパケットを元に、クラウドアプリケーションの利用状況をレポートする機能です。このページを定期的に確認し、アプリケーションにラベルを設定しておくことで、危険性のあるアプリケーションをブロックする際に役立てることができます。

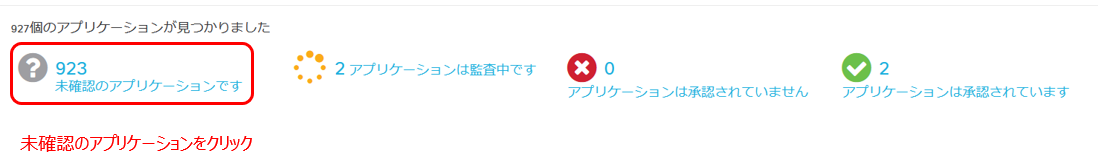

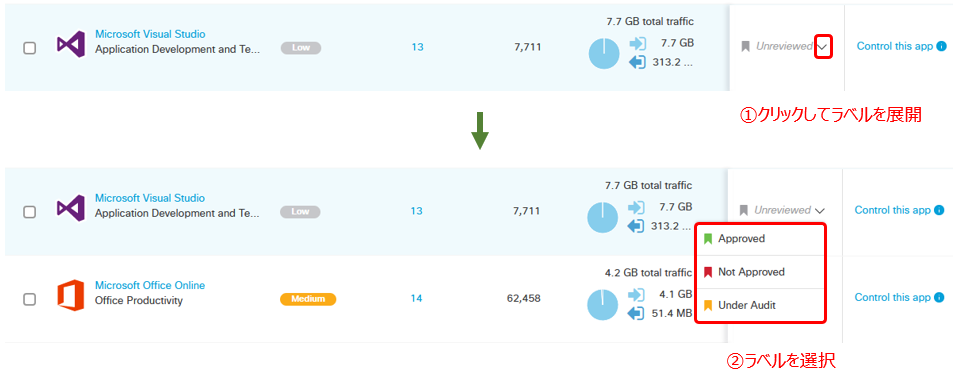

ラベルは、【Unreviewed】(未確認)、【Under Audit】(監査中)、【Not Approved】(未承認)、【Approved】(承認)の4種類があります。

アプリケーション検出は、左側メニューのレポート > アプリケーション検出から開きます。アプリケーション検出のトップページには、組織内で発見されたアプリケーションの概要が表示されます。

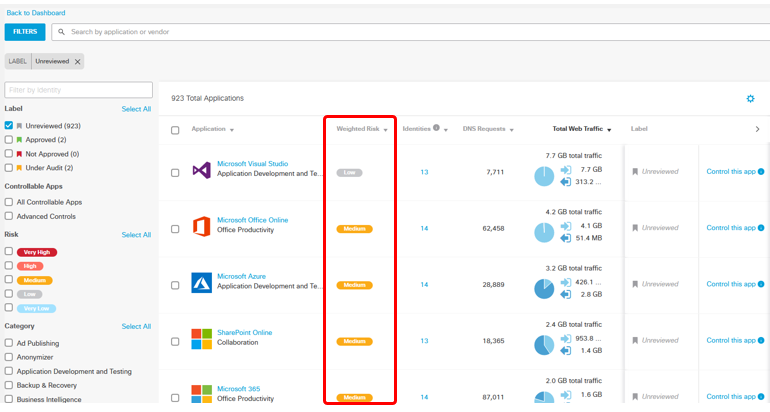

未確認のアプリケーションを開くと、まだラベルがついていないアプリケーション一覧が表示されます。このページでアプリケーションの危険性を確認し、ラベルを設定します。危険性はWeighted Riskの列で確認することができます。

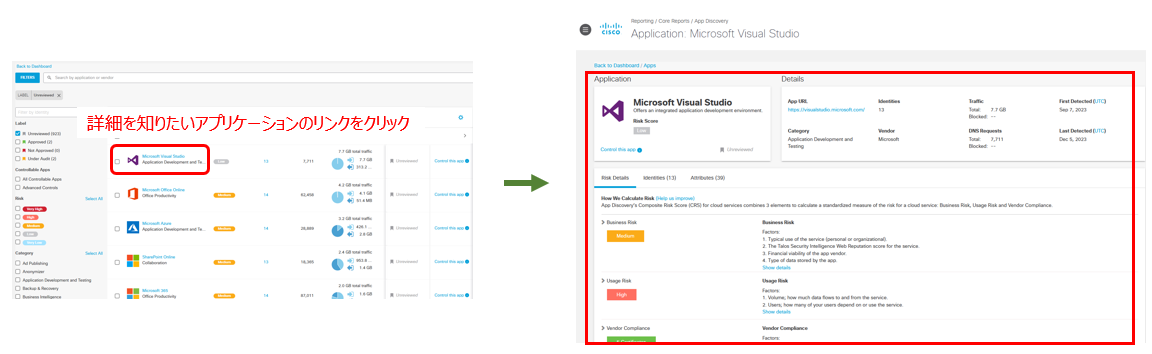

Applicationの列にあるリンクを開くと、より詳細に危険性を確認することができます。

アプリケーションの危険性を確認後、ラベルを設定します。利用しても問題ないアプリケーションはラベルを【Approved】 に変更します。反対に、利用に危険性を伴うアプリケーションは、ラベルを【Not Approved】に変更します。判断が難しい場合は、ラベルを一時的に【UnderAudit】にしておきます。

アプリケーション設定

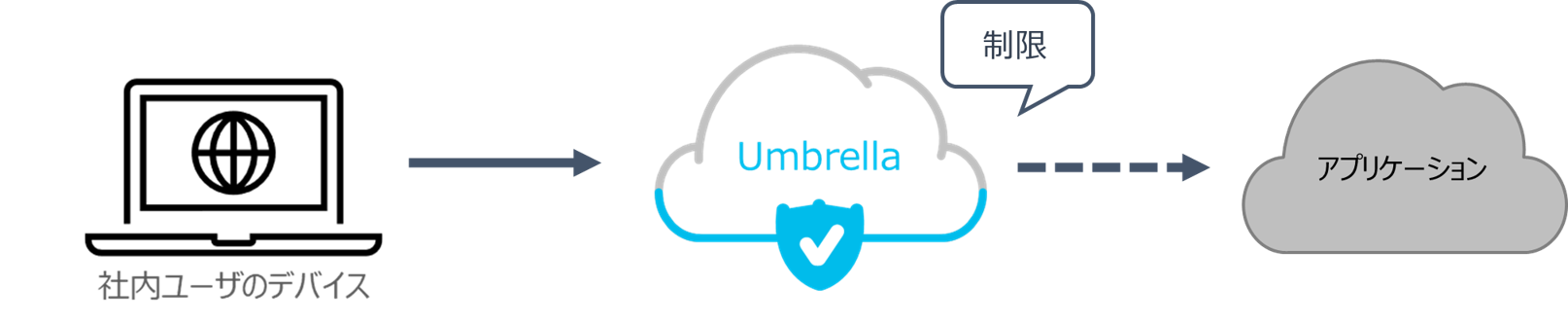

アプリケーション設定では、アプリケーションベースでの接続制限を行うことができます。

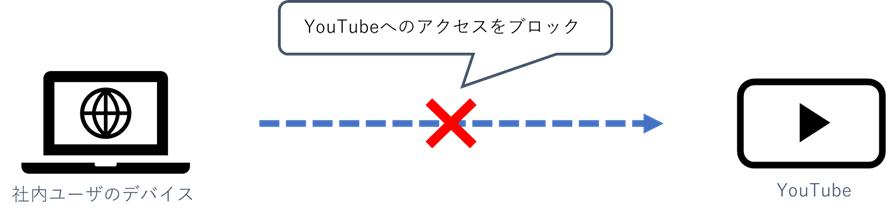

例えば、YouTubeへのアクセスをブロックするアプリケーション設定を作成することができます。

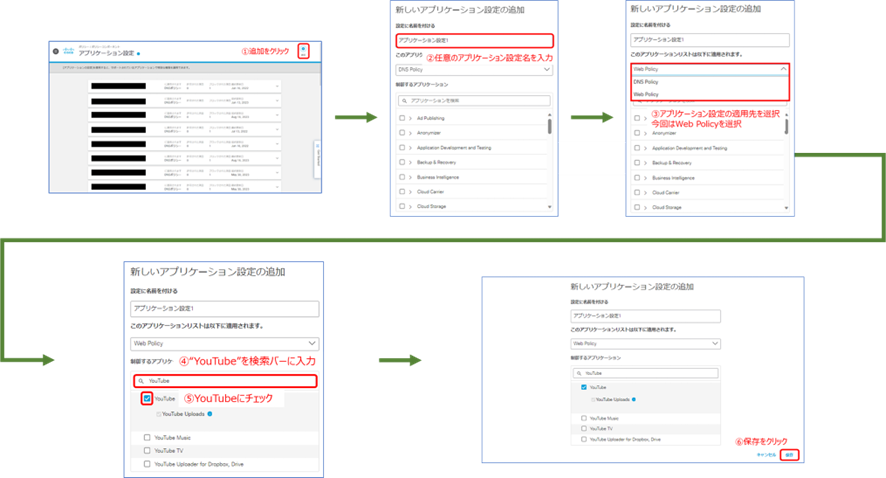

アプリケーション設定は、左側メニューのポリシー > アプリケーション設定から開きます。

既存のWebポリシーに作成したアプリケーション設定を適用します。Webポリシー内にあるルールのルールアクションが、設定したアプリケーションの接続結果に反映されます。

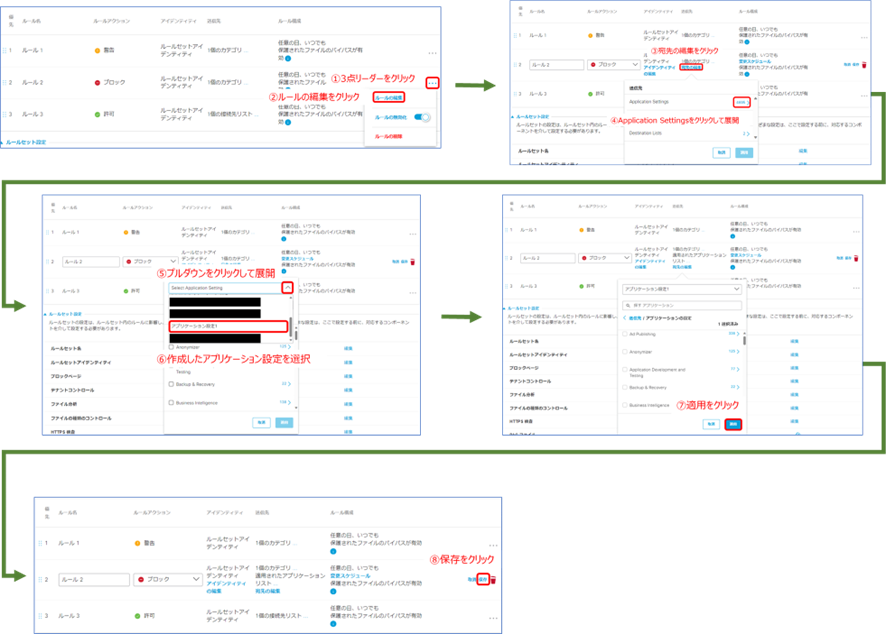

左側メニューのポリシー > Webポリシー から、作成したアプリケーション設定を適用したいWebポリシーを開きます。以下の手順は、自身のPCをアイデンティティに設定しています。

作成したアプリケーション設定が反映されているかを確認します。

www.youtube.comを開きます。今回は“ルール2”にアプリケーション設定を適用したため、“ルール2”のルールアクションである「ブロック」が適用されます。そのため接続がブロックされ、ブロックページが表示されていれば、アプリケーション設定の適用は完了です。なお、Webポリシーの反映には時間がかかります。

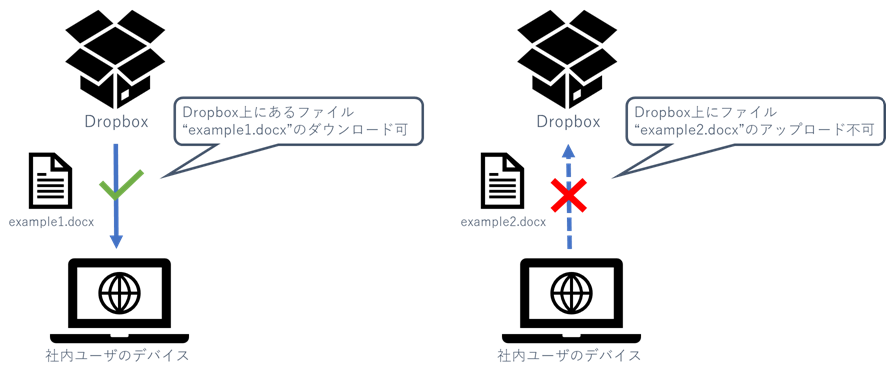

またアプリケーション設定では、アクセスの他に、アップロードやダウンロードの制限も可能です。

例えば、Dropbox上のファイルのダウンロードは許可される一方で、アップロードはブロックされるアプリケーション設定を作成することができます。

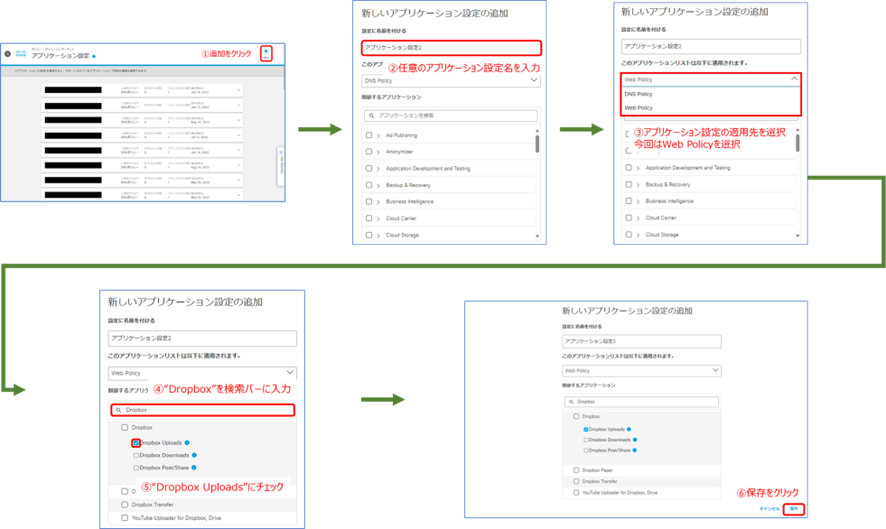

アプリケーション設定は、左側メニューのポリシー > アプリケーション設定から開きます。

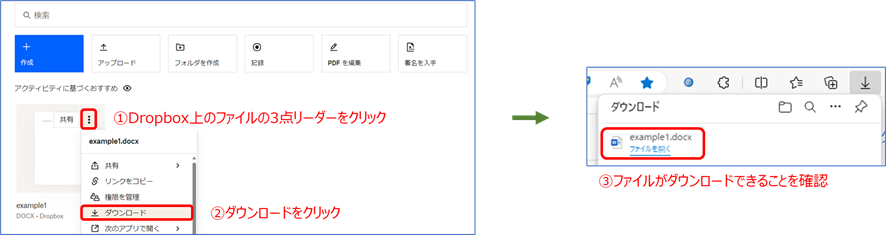

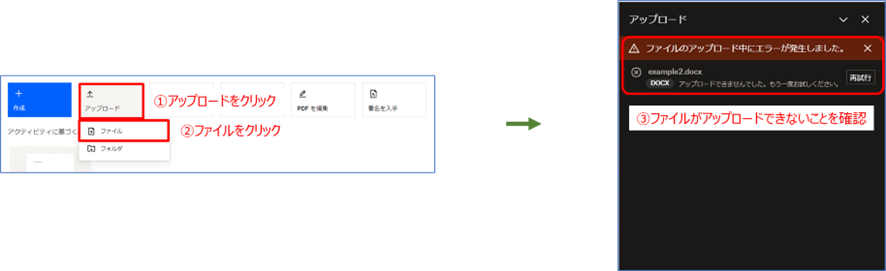

Webポリシーに作成したアプリケーション設定を適用し、https://www.dropbox.com を開きます。ファイルのダウンロードは可能ですが、アップロードは不可であることを確認できれば、アプリケーション設定の適用は完了です。なお、Webポリシーの反映には時間がかかります。

ファイルのダウンロードは可能

ファイルのアップロードは不可

いかがでしたでしょうか。

Umbrellaのアプリケーションの検出と設定についてのご紹介は以上です。

下記のURLもご参考ください。

Umbrella:アプリケーション検出 (App Discovery) とアプリケーション設定 - Cisco Community

お読みいただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」