Cisco 担当者コラム

Cisco・Security

Security 第63回「Cisco Secure Email Threat Defense(旧Cloud Mailbox)~ポリシー設定~」

こんにちは。ディーアイエスサービス&ソリューションのセキュリティ担当です。

今回のブログでは、Ciscoの最新のメールセキュリティソリューションであるCisco Secure Email Threat Defense(以下、ETD)のポリシー設定についてご紹介します。

ETDの過去のブログもぜひご覧ください。

「MS365専用のメールセキュリティ Cisco Cloud Mailboxのご紹介」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)の特長について」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)のセットアップ手順のご紹介」

ETDは「導入が非常に容易である」と、過去のブログでご紹介いたしましたが、

その際のポリシー設定もダッシュボードの1画面で完結し、非常に容易です。

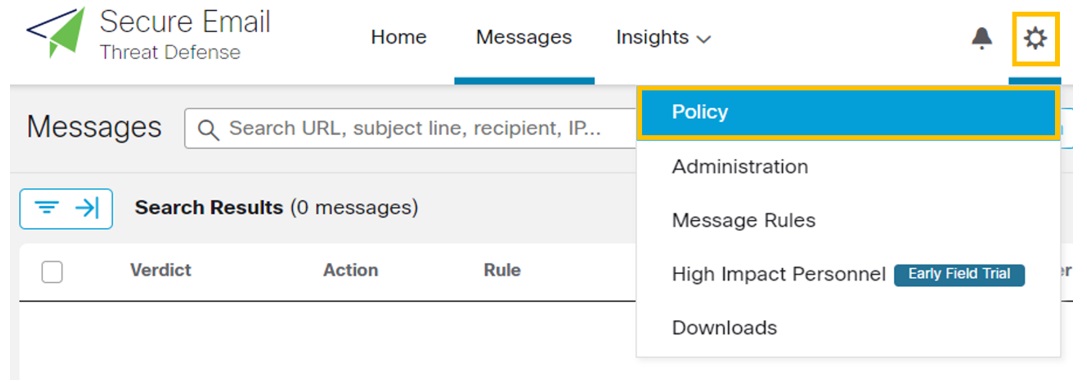

ダッシュボードにログインし、[Settings](歯車アイコン)>[Policy]をクリックすると、

ポリシー設定の画面が表示されます。この1画面で全てポリシー設定は完結いたします。

各ポリシーの内容をご紹介します。

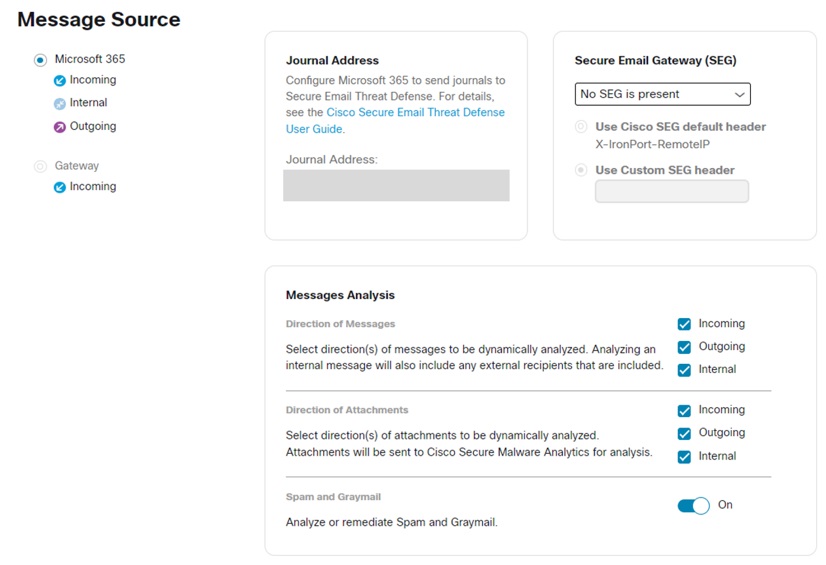

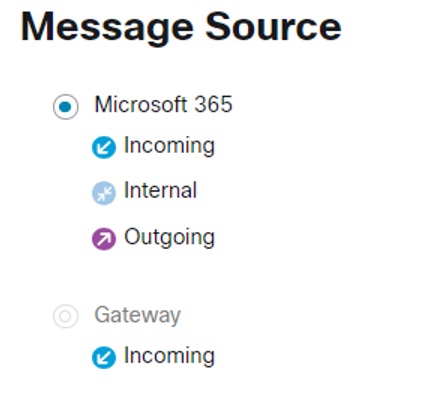

Message Sourceは、メッセージの情報源の選択を行います。

通常は[Microsoft365]を選択、Cisco Secure Email連携の場合は[Gateway]を選択します。

CiscoSecure EmailはCiscoのゲートウェイ型Eメールセキュリティ製品です。

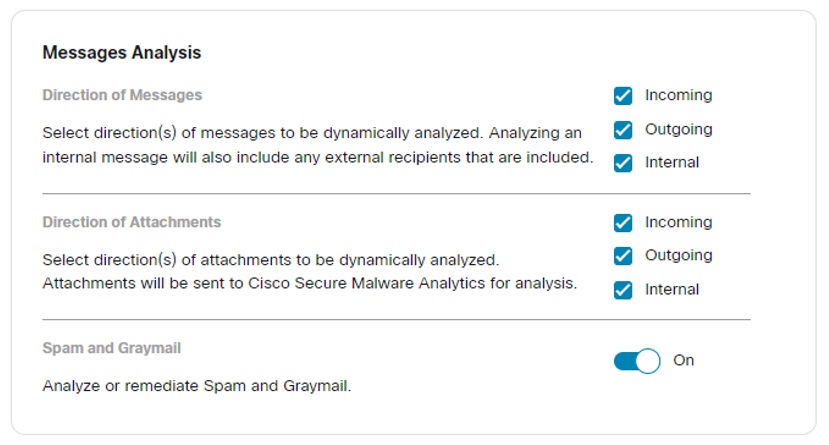

MessagesAnalysisは、メッセージの分析対象を選択します。

Incoming:社外から受信したメール(着信)

Outgoing:社外の受信者に送信されたメール(発信)

Internal:社内に送信されたメール(内部)

Directionof Messagesは、どのメッセージを分析対象とするのか選択します。

Directionof Attachmentsは、どのメッセージの添付ファイルを分析対象とするのかを選択します。

Spamand Graymailは、スパムメールとグレイメールを分析するかを選択します。

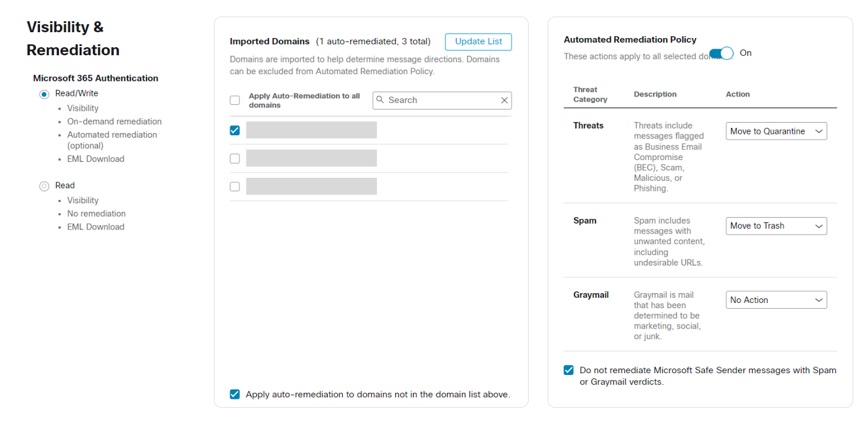

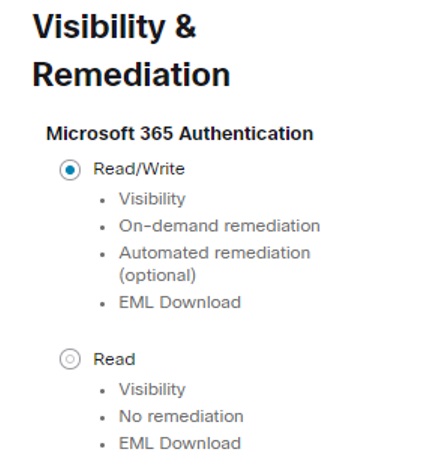

Visibility& Remediationは、動作モードを選択します。

モニターのみの[Read]か、もしくは修復を実行する[Read/Write]を選択します。

[Read]は、ETDによる修復を実行せず、検査結果のみを確認したい場合に利用します。

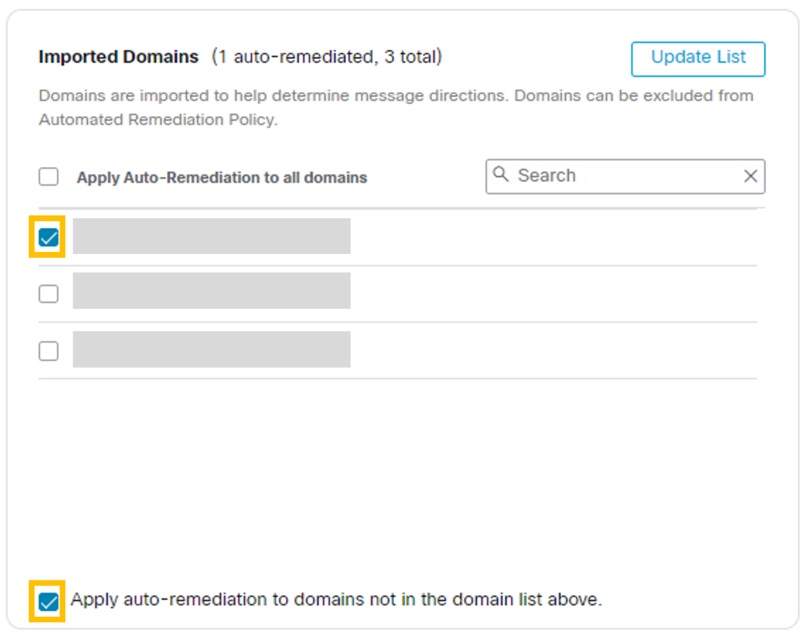

ImportedDomainsは、インポートするドメインを選択します。

ドメインをインポートし、特定のドメインに自動修復を適用できるようにします。

Update Listをクリックすると、MS365で利用されているドメインを自動で抽出します。

Apply auto-remediation to domains not inthe domain list aboveは、

ドメインが明示的にリストに含まれていない場合に適用します。

例えば、新しいドメインがMS365アカウントに追加されているが、ETDにインポートされていない場合などです

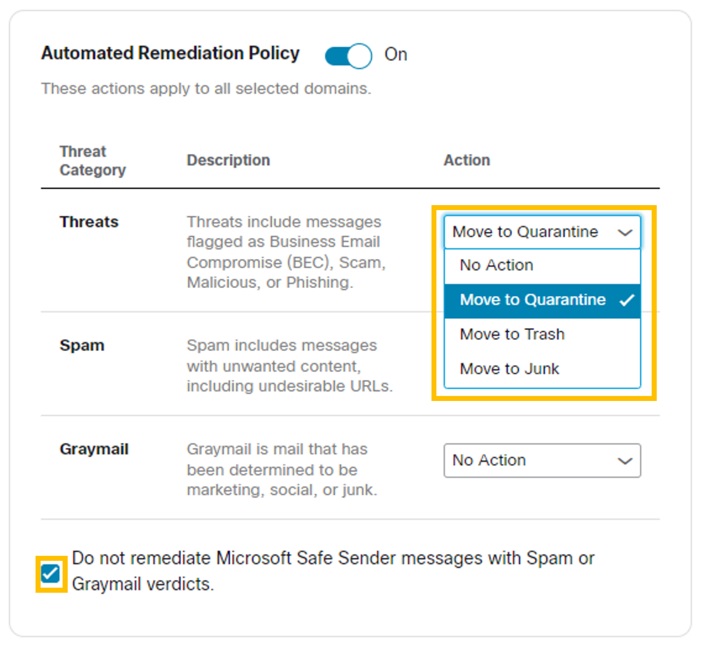

Automated Remediation Policyは、

脅威ごとのアクションを選択します。

【脅威】

Threats:ビジネスメール詐欺(BEC)、Scam、Phishing、Maliciousなど詐欺や悪意のあるメール

Spam:迷惑メール

Graymail:ニュースレター、メーリングリストの購読、ソーシャルメディアの通知など

【アクション】

Move to Quarantine:隔離に移動

Move to Trash:ゴミ箱に移動

Move to Junk:迷惑メールに移動

No Action:ノーアクション

Do not remediate Microsoft Safe Sendermessages with Spam or Graymail verdicts.に、

チェックを入れるとMS365のSafeSenderリスト(許可リスト)と連携します。

ETDのポリシー設定は以上となります。

ポリシー設定が非常に容易であり、既存のメール環境を変更せず利用することができます。

・Emotet、ランサムウェアなどEmailを媒体とする脅威への対策を探している

・管理者の運用負荷を軽減したい

・できるだけ手間を掛けずにセキュリティの強化を図りたい

などのお悩みを抱えているユーザ様にご紹介、ご提案頂ければと思います。

近年は、端末の種類もアクセスする場所も多種多様となっており、ネットワーク製品が境界となるセキュリティでは守れなくなっている場面が多くあります。また、クラウドメールサービスをご利用の場合、UTMのアンチスパム機能だけでは十分な保護ができません。そのため、特に狙われやすいEmailのセキュリティ対策をご検討してみてはいかがでしょうか。

ETDについては今後またブログでご紹介していきます。

最後までご覧いただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」