Cisco 担当者コラム

Cisco・Meraki

Meraki 第155回「Cisco Secure Connect 環境でのSAML認証不可端末について」

こんにちはMeraki製品担当の林です。

今回はCisco Secure ConnectによるSAML認証を導入した環境でプリンターやサーバ、IoT機器などのユーザが操作しない端末の通信を許可する方法について紹介したいと思います。なお、今回の内容はこちらの記事で紹介しているSAML認証を使用したユーザベースでのポリシー割り当てが前提となりますので、まだお読みいただいていない方は先にご参照いただけるとわかりやすくなるかと思います。

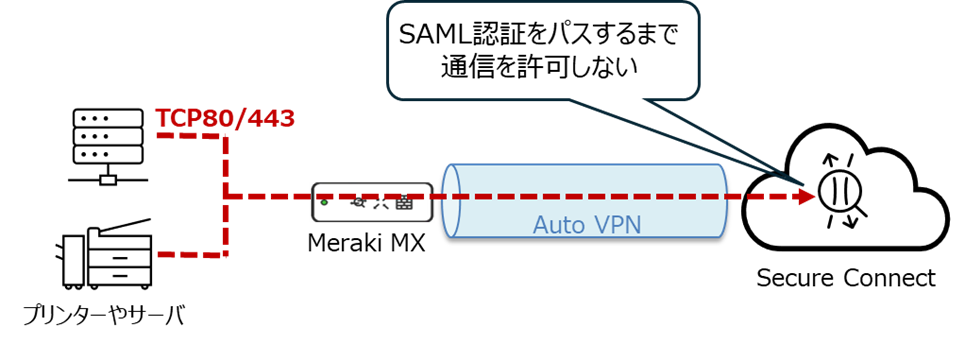

さて、Cisco Secure ConnectでSAML認証を有効にした環境では、MX経由でインターネットへアクセスする際に宛先ポートがTCP80/443を使用する場合、SAML IdPへリダイレクトされて認証が要求されます。

これは従業員の方のPCなどを想定した挙動なのですが、プリンターやサーバ、IoT機器などの利用者が操作を行わない端末にこのルールを適用してしまうと、この認証をパスすることができずTCP80/443の通信が通らなくなってしまいます。

最近はこうした機器もクラウドに接続して利用することが一般的になっていますし、クラウドとの接続にはTCPの443番が使用されることが多いため、このままでは運用に支障が出てしまいます。

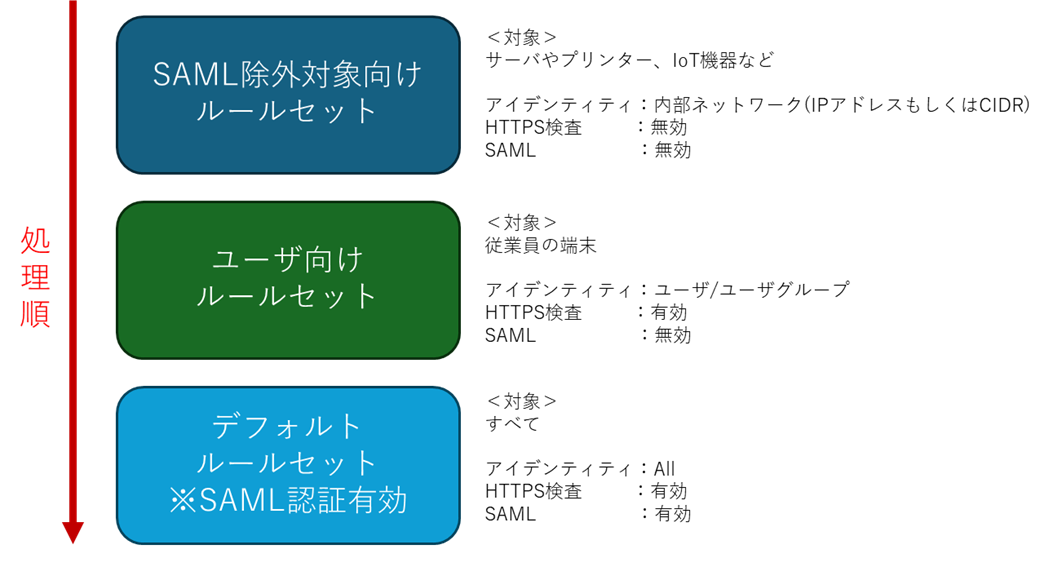

そこで、必要になるのがSAML認証をバイパスする対象を定義したルールセットをWebポリシーに追加することです。

例えば下記のようにほかのルールセットの上にSAML認証を無効にしたルールセットを作成し、プリンターやサーバに適用してやることでSAML認証がかからないように制御してやることが可能です。

上の図にも記載がありますが、アイデンティティとして対象機器を指定する場合、送信元のローカルIPアドレスを内部ネットワークで登録することになります。

<例>IPアドレス192.168.1.11のプリンターを登録する場合

Umbrellaダッシュボード > 導入 > 内部ネットワーク

ここで重要なのは、社内ネットワークにどんな機器が設置されているのかをしっかり把握しておくことです。当たり前のことではあるのですが、なかなか難しいですよね。。。

SASE導入ではネットワークの基盤全体が変わることになりますので、導入前の検討事項として是非ご留意ください。

今回は以上です。最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」