Cisco 担当者コラム

Cisco・Meraki

Meraki 第144回「Cisco Secure Connectによるユーザベースでのポリシー割り当てについて」

こんにちはMeraki製品担当の林です。

Cisco SecureConnectの利用にあたって重要になるのが、どのようにしてポリシーを割り当てるのか、という点です。

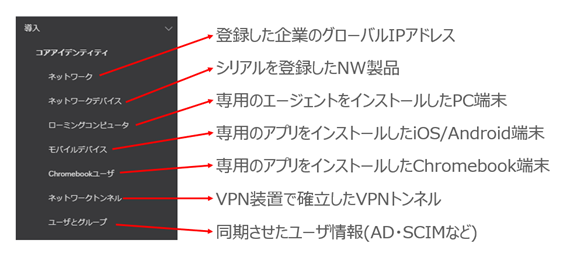

Secure ConnectのSSE機能はCisco Umbrellaがベースとなりますので、Umbrellaと同様にポリシーを割り当てる単位をアイデンティティと呼びます。

設定項目としては下記の様になっており、様々な種類のアイデンティティを利用することが可能です。

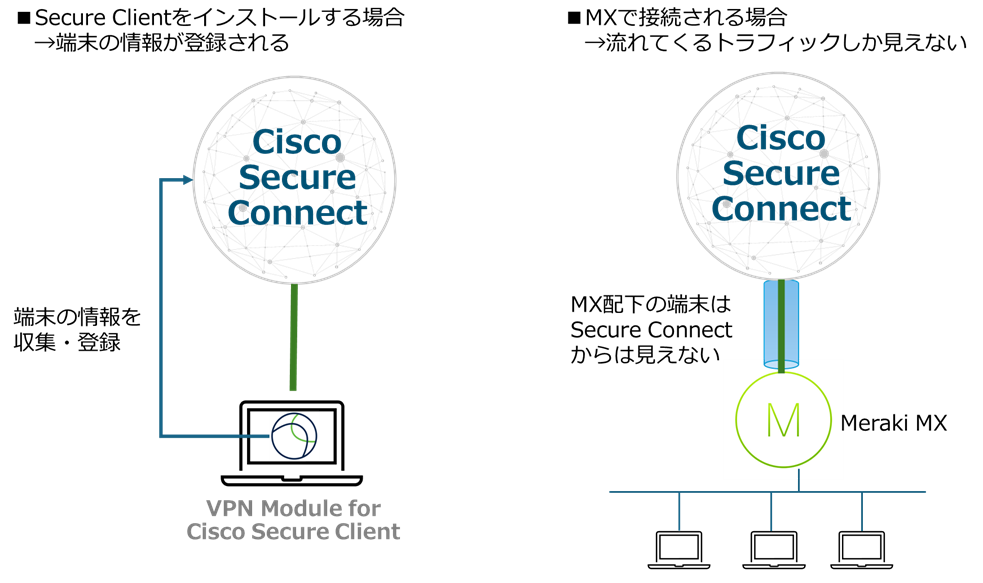

このアイデンティティを使う際、注意する必要があるのが、ユーザはどのようにSecure Connectに接続されているのか、という点です。接続方法によってSecureConnect側から見える情報が異なりますので、利用できるアイデンティティの種類も異なってきます。

例えばWebポリシーについて考えるとき、Cisco Secure ClientのUmbrellaモジュールをインストールしてSecure Connectに接続する端末の場合、エージェント経由で情報を取得できる分、ポリシー割り当てに利用可能なアイデンティティは多くなります。

端末自体がローミングコンピュータとしてSecure Connect上に自動登録されるほか、インストールしたモジュールを通してADへのログイン情報も取得することができます。

これと比較して、MXの配下で透過的にSecure Connectに接続されている端末の場合、Secure Connect側で見えるのは流れてくるトラフィックのみとなりますので端末固有の情報はほとんど取得できません。

この接続方法で使用できるアイデンティティは

・MerakiのVPNトンネルを経由してきたこと(ネットワークトンネル)

・送信元のIPアドレス(内部ネットワーク)

の2つだけです。

一つ目の項目はMXが設置されたすべての拠点の端末が該当しますので、端末の用途によってポリシーを割り当てようと思った際に利用できるのは、送信元IPアドレスのみになります。

もちろんこの送信元IPアドレスのネットワーク単位でポリシーの割り当てをしても良いのですが、折角のSASEソリューションですからユーザ単位でのポリシー管理をしたい、ということでここからその方法についてご紹介したいと思います。

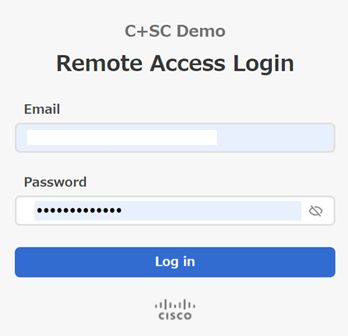

まず、MXから流れてくるトラフィックに対してユーザを紐づけるためには、WebポリシーでSAML認証を有効にします。(SAML連携に関する記事はこちら)

この設定によって、初めてSecure Connect経由でWebページを開いたタイミングでSAMLによる認証が実行されるようになります。

SAML認証に成功すると、トラフィックに対してユーザ情報が紐づけられるようになりますので、次回以降はユーザアイデンティティを使用したポリシー割り当てが可能になります。

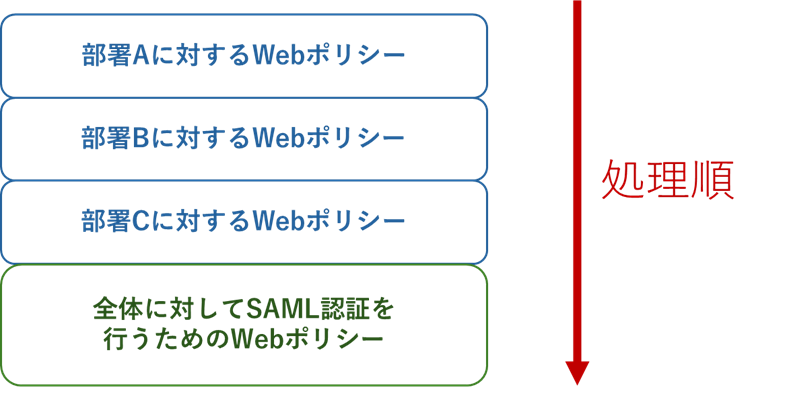

設定の際のポイントとしては、全体にSAML認証を行うためのWebポリシーとユーザ単位で割り当てるWebポリシーとを別々に作成し、ユーザ単位のWebポリシーを上に配置することです。

<イメージ>

Secure Connectでは作成したポリシーは上から順番に処理されていくため、SAML認証が実施されていないトラフィックに対しては他のポリシーが割り当たらず、一番下のポリシーが割り当てられ、まずはSAML認証が要求されます。

この認証に成功すると、以降はそのトラフィックにユーザ情報が紐づけられますので、部署情報などのユーザに紐づいたADグループを参照してポリシーが割り当てられるようになる、という形です。

このように、Secure ConnectにMX経由で接続された拠点に対してはSAML認証を有効にすることで、より柔軟なポリシー設計が可能になります。

詳しい設定方法に関してはメーカー様でも日本語の記事をご用意頂いておりますので是非こちらもご参照ください。

<参考リンク>

Umbrella: SWG で SAML 認証を使う場合の Web ポリシーについて

SAML、というところでハードルを感じる方もおられるかもしれませんが、SecureConnectではリモートアクセスなど他の場面でもSAML連携がほぼ必須となりますので、この機会に是非いろいろ試して頂くことをオススメします。

私自身も当初食わず嫌いだったのですが、最近はSAML便利だなぁと思えるようになってきました。

今回は以上です。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」