Cisco 担当者コラム

Cisco・Meraki

Meraki 第161回「追加機器無しですぐできる!スプラッシュページによるEntra ID認証」

こんにちはMeraki製品担当の林です。

最近ご質問頂くことが多い内容の一つとして、無線LANのアクセス制御にEntra IDを利用できないか、というものがあります。

従来これを実現しようとすると、連携のための仕組みとして認証サーバ等を別途ご用意頂く必要があるので追加費用が発生しますよ、という回答になっていたのですが、最近になってスプラッシュページを使用して追加の費用無しでEntra ID連携を行う機能が実装されましたので、こちらをご紹介したいと思います。

■MicrosoftEntra ID Integration with Splash Page

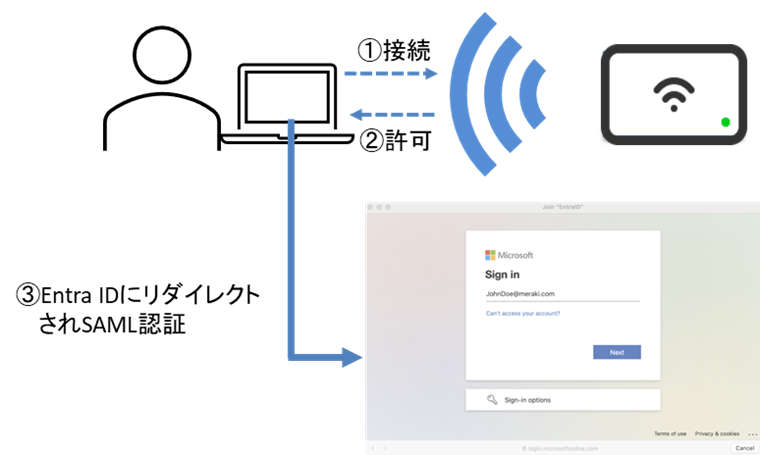

この機能は、いわゆるWeb認証の要領で対象のSSIDへ接続するとブラウザが立ち上がりEntra IDにリダイレクトされてSAML認証画面にリダイレクトされる形になります。

早速環境を作って試してみましたが、設定内容も非常に簡単です。

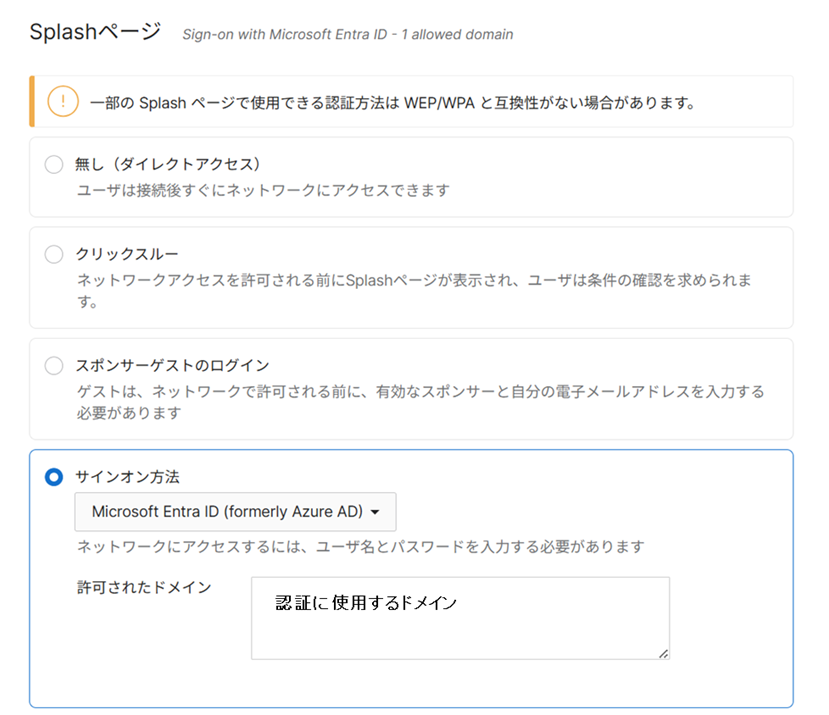

ワイヤレス > アクセス制御 の項目でアクセス制御からスプラッシュページの設定からサインオン方法でMicrosoft Entra IDを有効にします。

ちなみに、スプラッシュページのサインオン方法とエンタープライズ認証を組み合わせることはできませんのでご注意ください。今回はパスワード認証としています。

この際、許可されたドメインとして認証に使用するドメインの情報を入力します。ちなみに、ここに入力したドメイン以外のユーザ情報を入力した場合、Entra ID側で認証に成功したとしても接続がブロックされます。

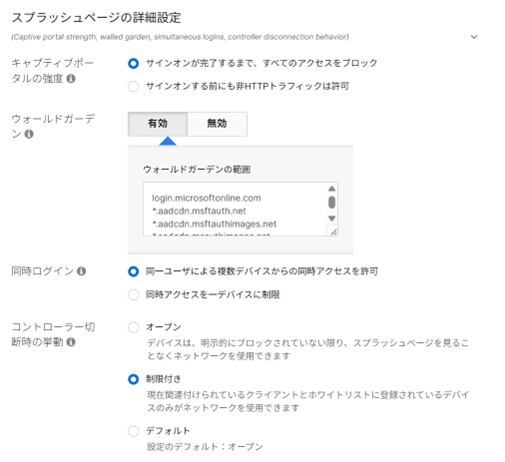

こちらを有効にした後にスプラッシュページの詳細設定の画面からEntra IDでの認証が完了する前の挙動を設定します。各項目の役割について簡単にまとめます。

・キャプティブポータルの強度 ⇒ 認証前に許可するトラフィック

・ウォールドガーデン ⇒ 認証完了前にアクセスを許可する宛先

※最低限EntraIDへのアクセスを許可する必要があります。

・同時ログイン ⇒ 1ユーザあたりの端末数を1台に制限します。

・コントローラ切断時の動作 ⇒ Merakiクラウドの障害発生時の挙動を設定します。

Meraki側の設定についてはこれだけです。かなりシンプルですね。

あとは、Entra ID側にMerakiからのリダイレクトを処理するためのエンタープライズアプリケーションを作成します。

前述のマニュアルにエンタープライズアプリケーションを許可するためのURLが記載されていますのでこちらをクリックします。

<連携用URL>

https://login.microsoftonline.com/organizations/adminconsent?client_id=d1b29572-1b35-40cc-9152-a8056ab586c4

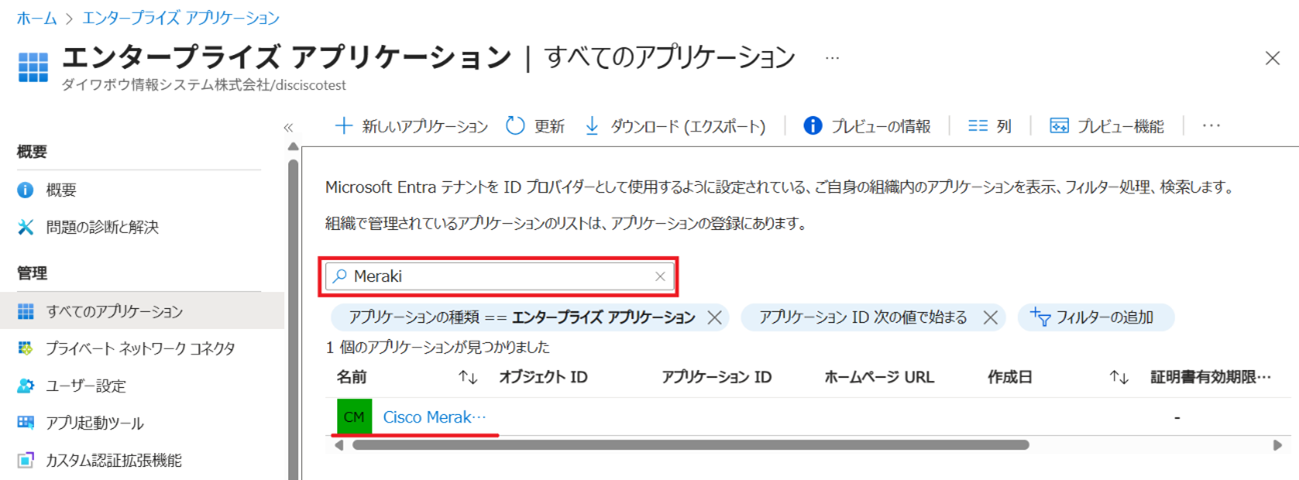

クリックするとEntraIDへのログインを求められるのでEntra IDの管理者IDでログインします。ログイン後自動的にエンタープライズアプリケーションとして「Cisco Meraki Network Access」が作成されますので、Entra管理センターで確認します。

続いて作成されたアプリケーションに対して、アクセス許可の権限を割り当てます。

最後に、接続を許可するユーザもしくはグループをアプリケーションに割り当てます。ここで割り当てた対象が認証の対象となりますので漏れがないようにご確認ください。

設定は以上です。

Meraki側はEnterpriseライセンスで利用できますし、追加のコンポーネントが発生しないのでかなり使いやすい機能かなと思います。

また、MFAや条件付きアクセスなどもEntra側で設定いただければ組み合わせることが可能ですので、セキュリティの強化にもご利用いただくことが可能です。Entra IDを利用中のユーザ様にぜひお試しいただきたい機能です。

今回は以上です。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」