Cisco 担当者コラム

Cisco・Meraki

Meraki 第137回「ついにリリース!Cisco+ Secure Connect」

※前回MXでのThousandEyes連携について記載しましたが、弊社側の環境の都合で

次回以降での掲載とさせて頂きます。ご了承ください。

こんにちは。Meraki担当の林です。

今回はついに日本国内でも利用が可能になったCisco+ SecureConnectについてご紹介させて頂きます。

まず、Cisco+ Secure Connectとは何か、というところからなのですが、以前こちらの記事でご紹介した、Meraki MXとUmbrella SIGの連携をさらに発展させた製品です。

Meraki第115回 「SASE導入の本命現る!Meraki MXがUmbrellaと繋がります。」

未読の方は是非こちらの記事もご参照ください。

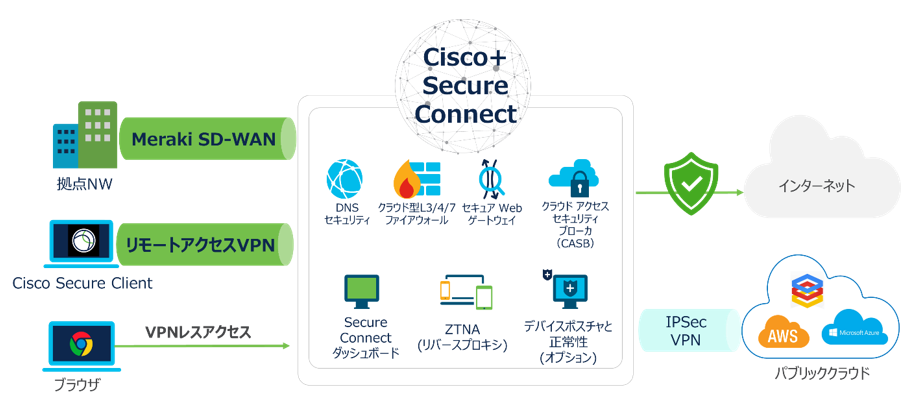

従来のMerakiMXを利用してUmbrellaにトラフィックを連携させる機能との違いとしては、クラウドベースでのリモートアクセスをサポートした点と、UIやサポートがMeraki側に統合された点が挙げられます。

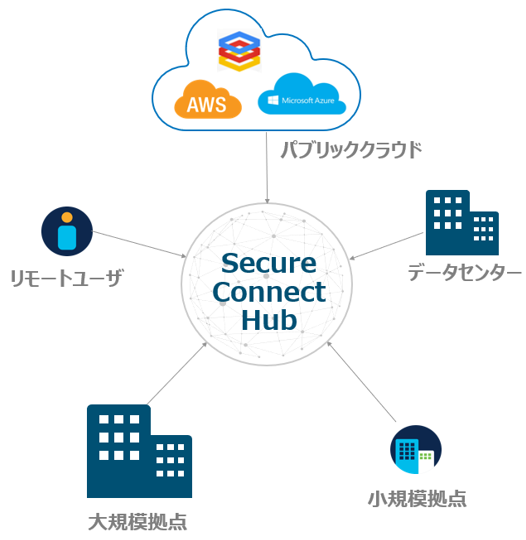

クラウドベースのリモートアクセスでは、Cisco Secure Client(旧AnyConnect)を使用したリモートアクセスVPNやリバースプロキシ型のVPNレスアクセスをクラウド上で提供することが可能です。これによってすべてのユーザと社内リソースをCisco+ Secure Connectをハブとして相互接続することが可能になります。

また、近年話題になることの多いリモートアクセスVPNの脆弱性対応もCisco+ Secure Connectであればメーカー側で実施してくれるため常に最新のセキュリティを利用可能です。

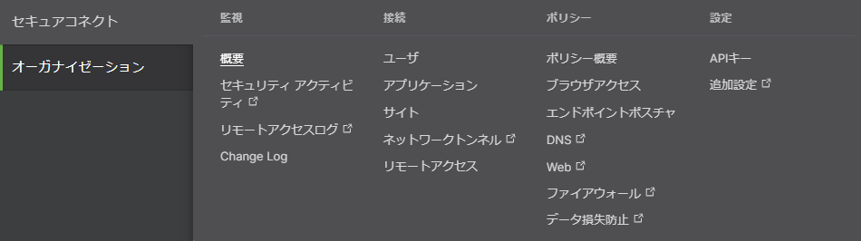

UIの統合についてはMerakiダッシュボードの画面に「セキュアコネクト」のタブが追加され、Umbrellaのログ情報などを同じ管理画面で表示することが可能になっています。

こちらの設定についてはまだUmbrellaダッシュボードでの操作が必要なものも多いのですが、順次設定可能な内容が追加されていく予定、とのことで聞いています。

併せてサポートに関してもCisco+ Secure Connectの窓口はMeraki TACとなり、MerakiとUmbrellaで別々の窓口とやり取りをする、という必要がなくなりました。

今回Cisco+ Secure Connectを導入するメリットとして、特に推したいのが運用管理の負担軽減です。

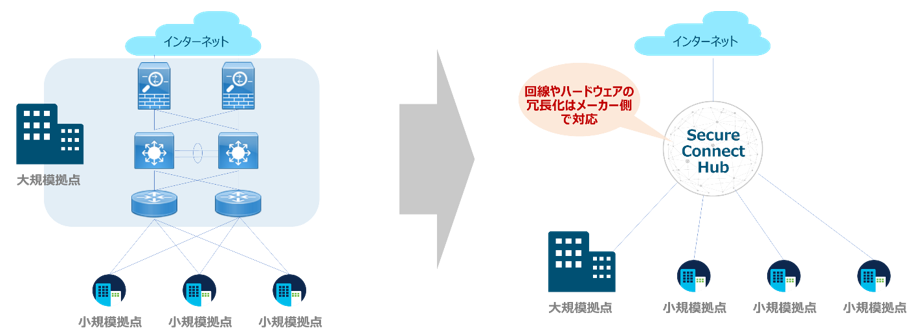

Cisco+ Secure Connectでは、従来データセンターや大規模拠点にUTMを置いて実装していたようなセキュリティとリモートアクセスをクラウドサービスに置き換えることが出来るようになります。

つまり、従来オンプレミスの環境で考慮する必要があった回線や機器の冗長化、ネットワーク帯域の確保などをクラウドサービスに置き換えることができるのです。

結果として各拠点はクラウドサービスに対してVPNを張るだけ、という非常にシンプルな構成になり、管理するべき部分が減りますので運用管理の負担軽減につながります。

また、ただシンプルになるだけでなく、クラウドサービスのデータセンターは2地点(日本の場合は東京-シンガポール)で冗長化され、拠点との接続はMerakiのAuto VPNによって冗長化や負荷分散などの最適化が適用されますので高度な冗長化も同時に実現することが可能になります。

複雑なネットワークの管理にお困りの管理者の方は是非、Cisco+ Secure Connectによるシンプルな運用の実現をご検討ください。

今回は以上です。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」