Cisco 担当者コラム

Cisco・Meraki

Meraki 第121回「MerakiでCatalystを監視?Cloud Monitoring for Catalystを早速触ってみた!」

こんにちは。Cisco製品の担当エンジニアをしている林です。

今回は先日発表された、CatalystシリーズスイッチをMerakiクラウドで監視する機能「Cloud Monitoring for Catalyst」についてご紹介します。

これまでは、「MerakiダッシュボードではMeraki製品以外は管理することができない」というのが前提としてのご提案だったのですが、この機能ではCatalystスイッチの監視をMerakiダッシュボードからできるようになりました。

あくまで監視であり設定の変更は一切できないのでその点はあらかじめご認識ください。あまり期待しすぎないのがポイントです(笑)

機能について詳しくは下記のドキュメントもご一読ください。

<参考>Cloud Monitoring for Catalyst Onboarding

現在、対象となる機器はCatalyst9200/9300/9500シリーズです。

今回は早速、この機能でMerakiの配下にCatalystを入れるところまでやってみましたので手順をご紹介します。

まず、Catalyst自体は当然そのままではクラウドに接続ができませんので、必要な設定を流し込むための専用ツールを使うのですが、このツールを使う前に設定用PCからSSHでの特権アクセスが必要になるので先にスイッチに対してその設定をする必要があります。

その他諸々の条件がありまして、以下サンプルコンフィグです。

(スイッチのIPアドレス192.168.128.254/24、DGWが192.168.128.1とする場合)

========================================================

!

aaa new-model

!

aaa authentication login default local

aaa authorization exec default local

!

ip routing

!

ip name-server (任意のDNSサーバのIPアドレス)

ip domain lookup source-interface Vlan1

ip domain name (任意のドメイン名)

!

username (任意の管理者名) privilege 15 secret (任意のパスワード)

!

interface Vlan1

ip address 192.168.128.254 255.255.255.0

no shutdown

!

ip http client source-interface Vlan1

ip route 0.0.0.0 0.0.0.0 192.168.128.1

ip ssh time-out 30

ip ssh rekey time 108

!

line vty 0 4

transport input ssh

!

ntp server (任意のNTPサーバのIPアドレスorドメイン名)

========================================================

※今回私はC9200LでIOS-XEのバージョン17.6.3を使用していますが、機種やバージョンに関する差異はご容赦ください。

SSHで使用するRSAキーも発行しておきます。

========================================================

9200L(config)#crypto key generate rsa

The name for the keys will be: 9200L.dsas.local

Choose the size of the key modulus in the range of 512 to 4096 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [1024]:(2048以上が推奨)

========================================================

スイッチ側の設定は以上です。

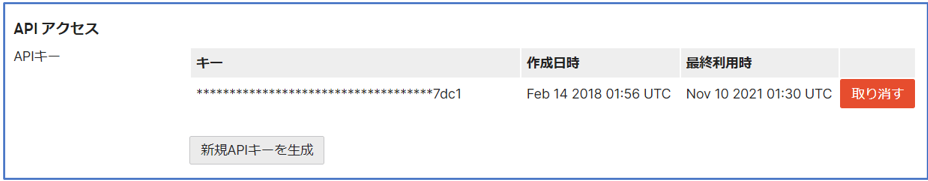

次にもう一つ事前に準備しておくものとして、Catalystスイッチを追加する先のMerakiダッシュボードに紐づいたAPIキーを発行します。

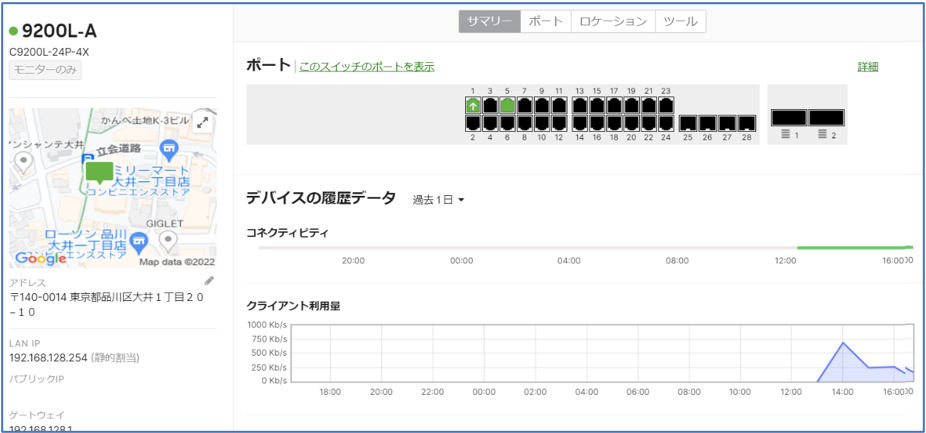

Merakiダッシュボードにログインして、左メニューから

オーガナーゼーション > 設定

でこちらのチェックボックスを有効にして設定を保存します。

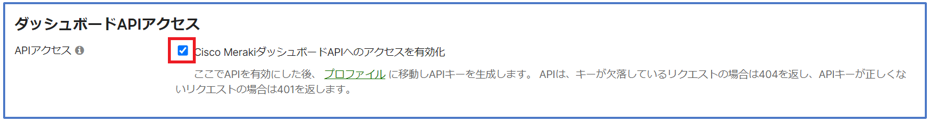

続いて、ダッシュボード右上からプロファイルを開き、APIキーを発行します。

これは必ずCatalystを追加するネットワークへのアクセス権のあるユーザで発行する必要があるのでご注意ください。

なお、発行したAPIキーは必ず安全な場所に保存するようにしてください。

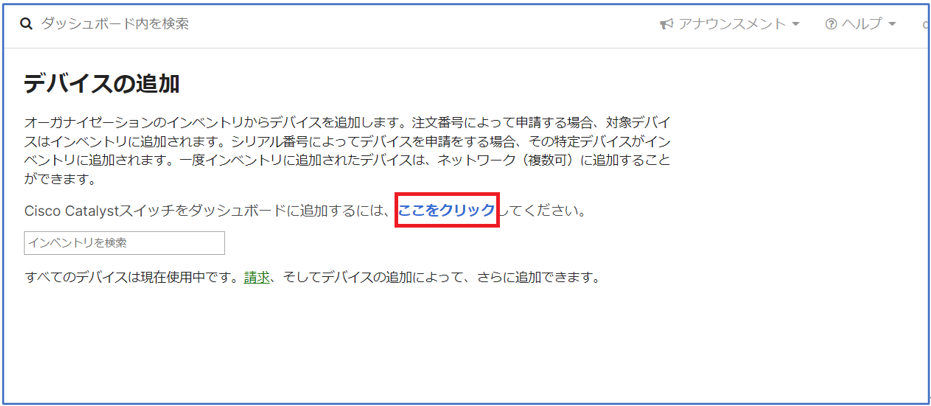

ここまで準備ができたら、Catalystに必要な設定を流し込むためのアプリをダウンロードします。Merakiのダッシュボード左側メニューから

ネットワーク全体 > デバイスの追加

こんなところに新しいリンクが、、、

ここからCloud Monitoring for Catalystのアプリが落とせますので、インストールして起動します。

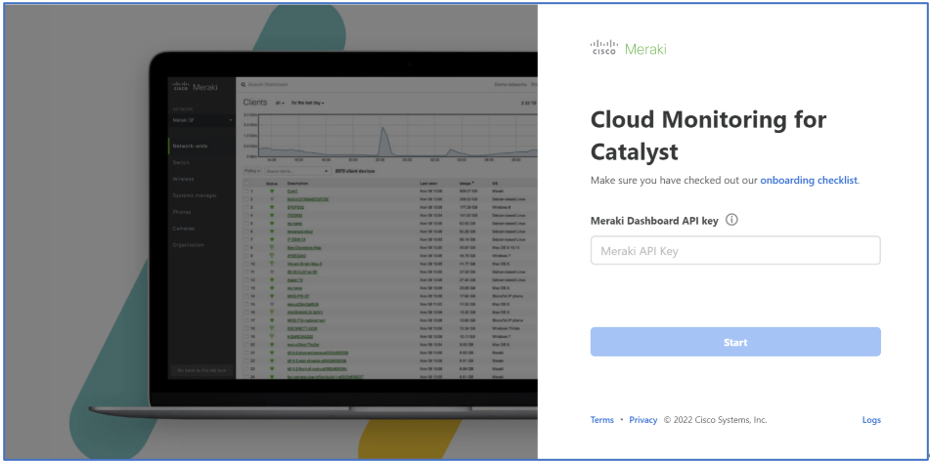

アプリが起動したら、先ほど発行したAPIキーを貼り付けます。

このAPIキーの情報をもとにMerakiクラウドから情報を引っ張ってくる模様。

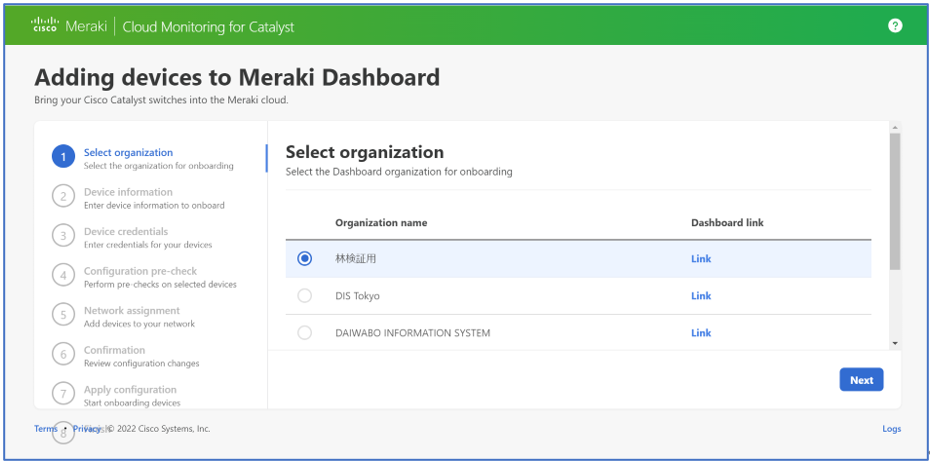

APIキーに紐づいたオーガナイゼーションの一覧が読み込まれてくるので、Catalystスイッチを追加する先を選択します。

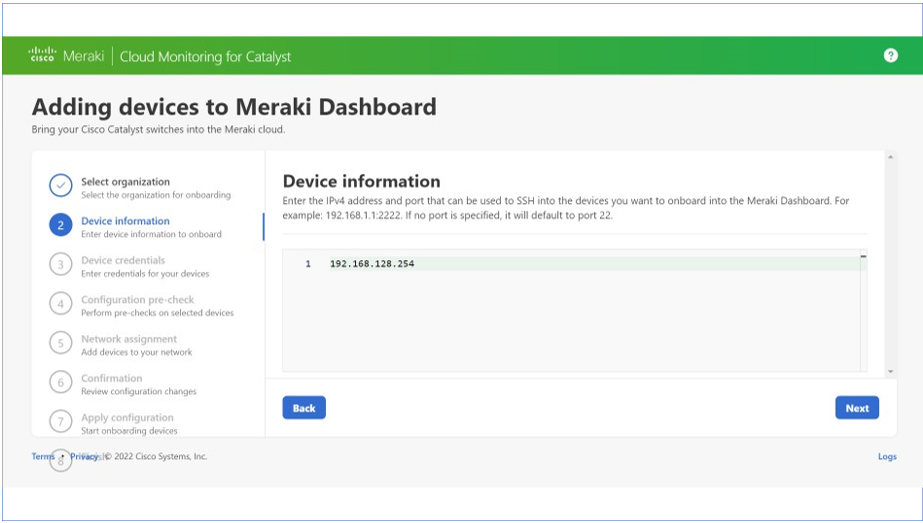

対象のCatalystスイッチの管理IPアドレスを入力します。冒頭で記載した通り設定用PCからSSHで接続を行うため、設定用PCからアクセス可能なIPアドレスである必要があります。

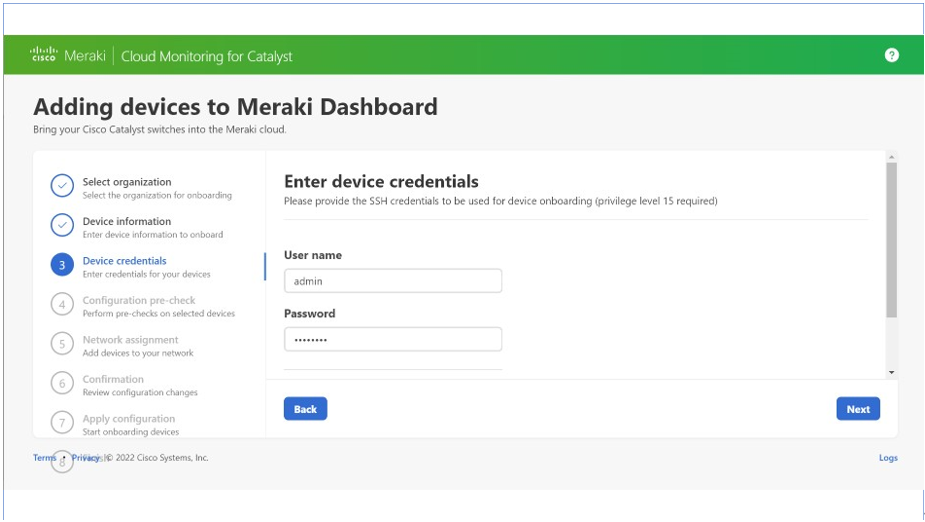

SSHで利用するユーザ名とパスワードを入力します。

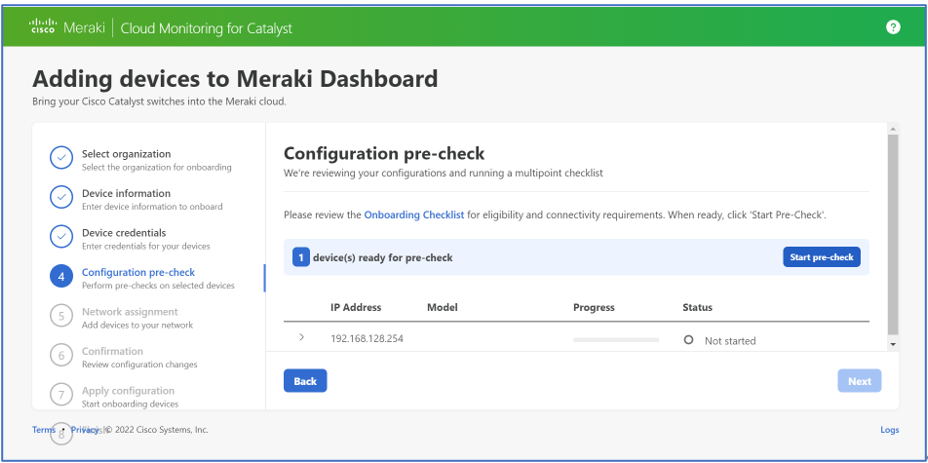

Start pre-checkボタンを押してCatalyst側の設定を事前チェックします。

ここでエラーが出てしまう場合は、右下のLogsのボタンを押してログを確認するとなぜ失敗しているのかヒントが確認できます。

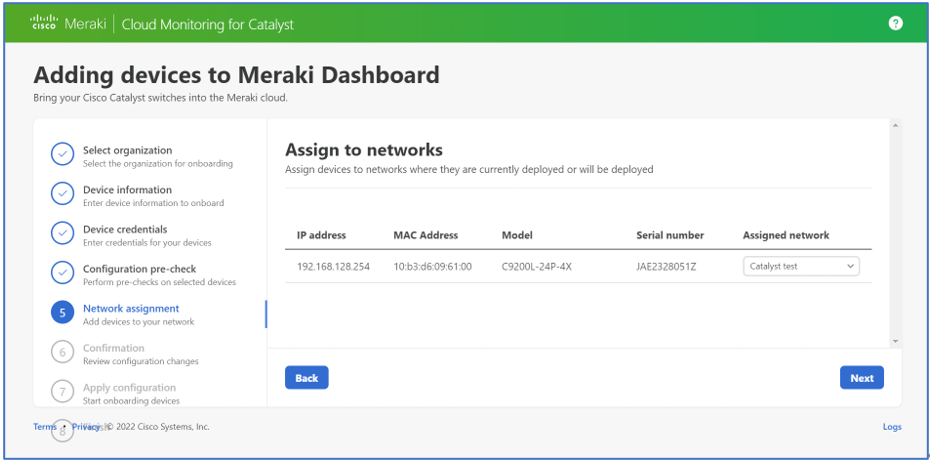

接続先のネットワークを指定してNextをクリックします。

接続先のネットワークはタイプがCombined(MRとMSなど複数シリーズのデバイスが紐づいているネットワーク)である必要があるので、該当するネットワークがない場合には先にデバイスが1つも紐づかないネットワークを作っておくと確実です。

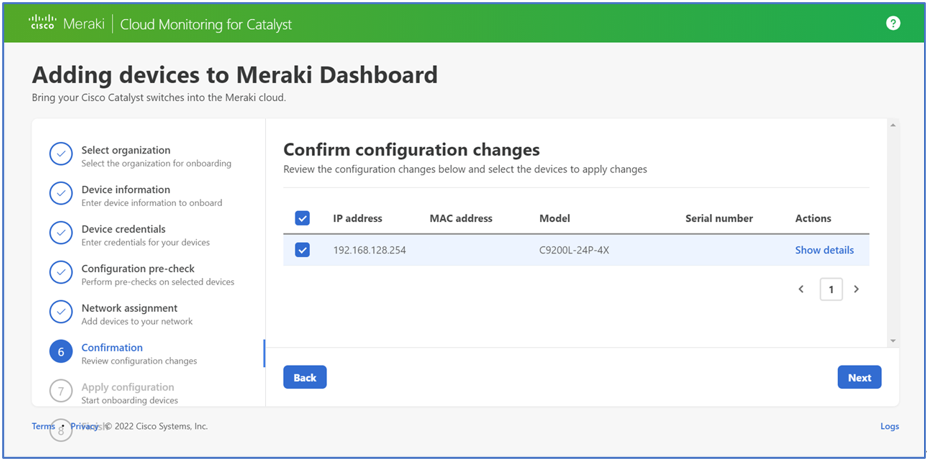

最後に対象のデバイスにチェックを入れてNextをクリックすると設定の流し込みが行われます。Show detailsをクリックするとどんなアクションが実行されるのか確認することが可能です。

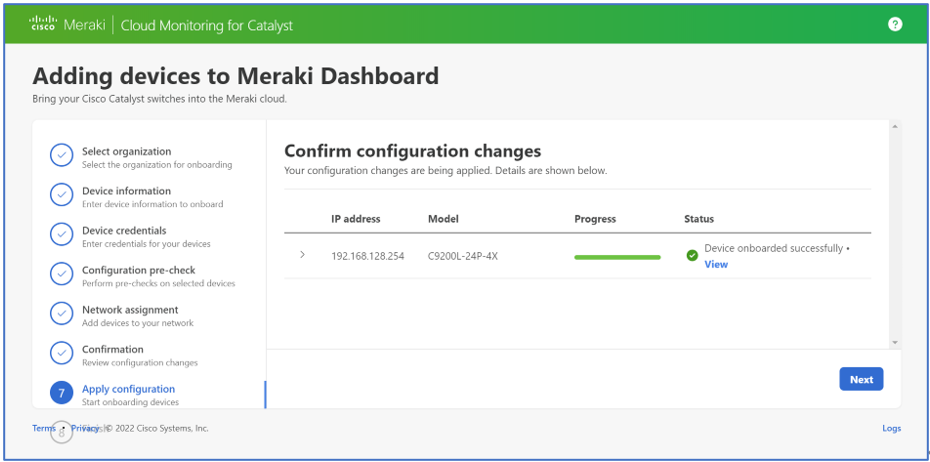

StatusがDevice onboarded successfullyと表示されたら完了です。

上手くいかないときはLogsを確認してみましょう。

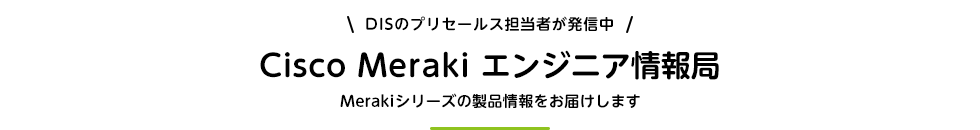

数分立つとダッシュボードから見えてきます。

思ったより簡単にできましたね。

設定に関する部分が触れないので、使い道としては正直限定的ですが、トラフィックの見える化やリモートからの監視が追加のアプライアンスなしでできるのは良いな!と思いました。

また、エッジスイッチとAPはMerakiだけどL3スイッチはどうしてもCatalyst、という環境はまだまだありますので、そうした環境では管理の一元化ができるのも魅力的だと思います。

この機能自体はDNAライセンスが紐づいたCatalyst9kのボックススイッチがあればすぐに試せますので、今回の記事をもとに是非一度触ってみて使い方について色々考えてみてはいかがでしょうか。

今回は以上です。

お読みいただきありがとうございました。

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」