マルウェアに侵入されても発症しない

ゼロトラストを採用した

セキュリティソフト

AppGuard

Blue Planet-works

従来のセキュリティアプローチは、攻撃者向けエコシステムや高度な攻撃技術により、その効果が限定的になり、結果としてサイバー攻撃のすり抜け事故が多発している。現在のサイバーセキュリティの主流技術である「検知」は、過去の情報に基づいて脅威を特定し、検知と排除を提供する。そのため、新手法や新種の攻撃に対して常に後手に回るという課題があったことは周知の事実になりつつある。そうした課題を解決するのが、Blue Planetworksが提供するエンドポイントセキュリティソフト「AppGuard」だ。

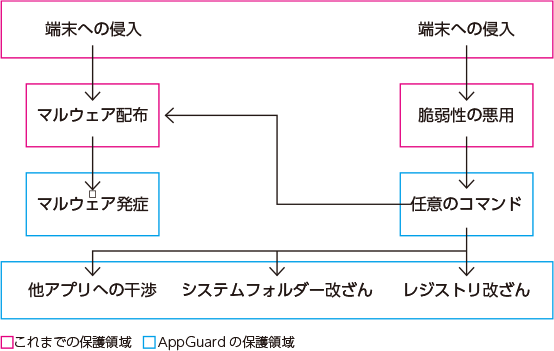

従来の保護領域とAppGuard の保護領域

攻撃に悪用されるアプリの動作を制御

AppGuardは、防御対象端末の乗っ取りに必要な部位に対するアクセスの全てを疑う概念「ゼロトラスト」をコンセプトとしている。保護対象のアプリやプロセスが生成する命令に対して、その内容が正当かどうか検証を行う。もし外部から干渉の可能性があるプロセスが確認された場合、その動作を監視し、サイバー攻撃の成立に不可欠な事象を制御することで、サイバー攻撃を成立しない状態にするのだ。

悪用される可能性があるアプリに対して、AppGuardは三つの制御を行う。一つ目が「単独起動禁止リスト」だ。

一般ユーザーが単独起動する必要はないが、攻撃者は単独起動したいアプリの起動制御を行う。端末内に侵入してきた脅威がリモートでそれらのアプリをコントロールする際の行動を大幅に制限するのだ。

二つ目が「領域制御」だ。ドライブ内を、起動は許可するが危険性の高いアプリからの書き込みを不可とする「信頼できる領域」と、書き込みは許可するが信頼できる条件を満たさないアプリの起動を不可とする「信頼できない領域」に振り分ける。領域を制御することで、外部からのマルウェア配備ならびに起動を封じ込められる。

三つ目が「改ざん制御」だ。攻撃者が悪用する可能性があるが業務でも良く利用されるアプリを「ハイリスクアプリケーション」と定義し、ハイリスクアプリケーションの起動時に制御ルールを適用する。制御ルールは、レジストリファイルへの変更処理禁止、信頼できる領域への変更処理禁止、他アプリのメモリ読み書き禁止の三つがある。そうすることで、端末が攻撃者に掌握されたり、認証情報を抜き取られたりすることを未然に防止できるのだ。特許技術により、制御ルールはハイリスクアプリケーションから派生する全ての子プロセスにも継承されるため、運用面において設定工数を減らすことに寄与している。

これらの制御により、ネットワーク境界防御の脆弱性を突いた攻撃者にネットワークへ侵入されてしまったり、従業員が標的型メールを開封してしまったりした場合でも、ランサムウェアなどの脅威からActive Directoryサーバーやストレージサーバー、PCなどのエンドポイント端末を防御できる。従業員のITリテラシーを問わずに、セキュリティの向上を実現するのだ。

他製品と併用や部分導入も可能

AppGuardは定義ファイルの更新やディスクスキャンが不要のため、端末にかかる負担は最小限となる。端末のウイルススキャンの最中に遅くなり業務ができないといったことがなく、高いセキュリティと業務の継続性を両立する。

AppGuardの導入の際に、組織内全ての端末への導入または一部分の端末への導入から選択できる。そのため、単体利用だけでなく、ほかのセキュリティ製品と併用した利用が可能だ。セキュリティ製品をまだ導入していない企業に加え、より強固な対策が必要な箇所のみに導入することで、これまでのセキュリティプラットフォームへの投資を無駄にしないため、ほかのセキュリティ製品をすでに導入済みの企業でも、AppGuardを導入するメリットは大きいだろう。特に事業継続でクリティカルなサーバーへの部分導入が効果的だ。

-

※価格・在庫検索をご確認いただくにはiDATEN(韋駄天)のログインが必要です