Cisco 担当者コラム

Cisco・Meraki

Meraki 第116回「Meraki MXとUmbrella SD-WANコネクタ接続時の設計ポイント1」

こんにちは。Meraki担当のDsasです。

今回は、前回ご紹介したMerakiMXとUmbrellaをAuto VPN(Meraki SD-WAN)で接続する方法についてもう少し掘り下げた内容を挙げていきたいと思います。

■具体的な設定方法について

まずは具体的な設定方法についてですが、下記のドキュメントにまとめて公開しております。

※アクセスには韋駄天へのログインが必要です。韋駄天IDをお持ちでない方は弊社営業担当までご確認ください。

MXシリーズとUmbrella SD-WANコネクタのVPN接続設定

中を見ていただくと分かるのですが、Umbrella側の設定を別にすれば設定自体は10分もあれば余裕で終わる内容です。とても簡単でした。

Umbrella側のWebポリシーについてもサンプルで設定例を載せていますので是非ご覧ください。

■リソース面での制約事項について、

UmbrellaSD-WANコネクタには次のようなサイジングの制約があります。

・1トンネル当たりの最大スループットが250Mbps

・最大でサポートされるトンネル数が250本まで

トンネルあたりのスループットは将来拡張されていく予定とのことですが、特に国内では回線が高速ですので、お客様への説明や事前検証は必要かと思います。

規模感については、250を超える数の拠点をお持ちのユーザ様の場合はメーカーにご相談いただく形になります。

■サポートされるトポロジ

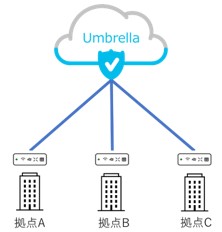

今回で一番特徴的というかクセの強い部分かなと思うのですが、Meraki MXとUmbrellaのAutoVPN構成でサポートされるトポロジはデフォルトでは下記のようにUmbrellaを唯一のハブとして、他の拠点をスポークとする下記の形になります。

インターネット向けの通信はもちろん、他の拠点向けのトラフィックも一旦Umbrellaを経由して転送されていくようなイメージです。

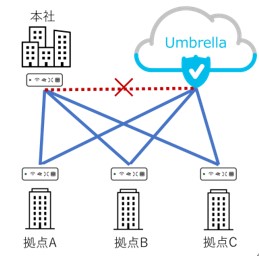

これはUmbrellaSD-WANコネクタをデプロイするとハブの拠点同士のVPN接続が禁止される仕組みとなるためです。

上の図の本社のように、オーガナイゼーション内にUmbrella以外のハブ拠点を作ること自体は可能なのですが、ハブ間でのVPN接続ができないため、この拠点はハブ拠点であるUmbrellaとVPNを接続できず、保護下に入ることができません。

データセンターやパブリッククラウドのように別でインターネットへの出口を持っている拠点であれば良いのですが、ハブ拠点からのインターネットトラフィックもUmbrellaで保護したい、という場合には最初の図のようにUmbrellaのみをハブとするトポロジでお考えいただく必要があります。

Umbrella上でファイアウォールやWebセキュリティを一元的に適用する、という発想ですべてのトラフィックをUmbrellaに集約させる形になる、ということでしょうか。きっと。

ちなみにこのハブ間接続を禁止する設定はサポートへの依頼で解除することも可能ですので、実は要検証という条件付きであればハブ拠点をUmbrellaと接続することも可能です。

お客様で社内リソースへのアクセスが集中するような拠点がある場合にはこちらもご検討下さい。

今回は以上です。

現在私の方ではUmbrellaと絡めてブレークアウトや冗長化の検証を行っておりますので次回はそのあたりをご紹介したいと思います。

お読みいただきありがとうございました。

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」